妙用VPN防火墙的DMZ端口实现企业信息化

目前典型的中小商用企业VPN防火墙部署需求

目前一个典型的局域网用户数在200个以下的中小商业企业用户在构建自己单位的VPN防火墙时,基本的需求如下:

???????

??????? 所有局域网用户能通过此防火墙实现安全的宽带上网,访问Internet 申请一个域名,部署自己的邮件服务器(Email Server) 和文件服务器(File

Server), 能为互联网和内部网络用户提供服务

???????

序 采用VPN方式,能让自己的出差员工能通过公网访问公司局域网内的一些应用程

本文以自己单位信息化组网为实例,举例说明应如何合理部属中小商用网络的VPN防火墙,快速实现企业信息化。

理解DMZ(非军事区)

DMZ的定义

DMZ是英文“demilitarized zone”的缩写,中文名称为“隔离区”,也称“非军事化区”。就是在一般的防火墙系统内定义一个区域,在该区域内通常放置一些不含机密信息的公用服务器,比如Web、Mail、FTP等。这样来自外网的访问者可以访问DMZ中的服务,但不可以接触到存放在内网中的公司机密或私人信息等。

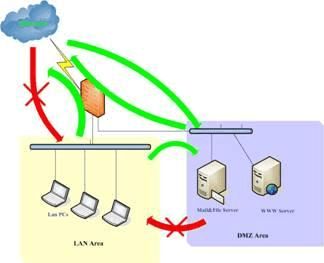

如下图,是一个典型的DMZ区的应用图,用户将Web、Mail、FTP等需要为内部和外部网络提供服务的服务器放置到防火墙的DMZ区内。通过合理的策略规划,使DMZ中服务器既免受到来自外网络的入侵和破坏,也不会对内网中的机密信息造成影响。DMZ服务区好比一道屏障,在其中放置外网服务器,在为外网用户提供服务的同时也有效地保障了内部网络的安全。

1

图1:DMZ应用图例

在上图中,我们可以看到用户将其网络划分为三个区域:安全级别最高的LAN Area(内网),安全级别中等的DMZ区域和安全级别最低的Internet区域(外网)。三个区域因担负不同的任务而拥有不同的访问策略。我们在配置一个拥有DMZ区的网络的时候通常定义以下的访问控制策略以实现DMZ区的屏障功能。

1.内网可以访问外网

内网的用户需要自由地访问外网。在这一策略中,防火墙需要执行NAT。

2.内网可以访问DMZ

此策略使内网用户可以使用或者管理DMZ中的服务器。

3.外网不能访问内网

这是防火墙的基本策略了,内网中存放的是公司内部数据,显然这些数据是不允许外网的用户进行访问的。如果要访问,就要通过VPN方式来进行。

4.外网可以访问DMZ

DMZ中的服务器需要为外界提供服务,所以外网必须可以访问DMZ。同时,外网访问DMZ需要由防火墙完成对外地址到服务器实际地址的转换。

5.DMZ不能访问内网

如果不执行此策略,则当入侵者攻陷DMZ时,内部网络将不会受保护。

6.DMZ不能访问外网

此条策略也有例外,比如我们的例子中,在DMZ中放置邮件服务器时,就需要访问外网,否则将不能正常工作。

在没有DMZ的技术之前,需要使用外网服务器的用户必须在其防火墙上面开放端口(就是Port

2

Forwarding技术)使互联网的用户访问其外网服务器,显然,这种做法会因为防火墙对互联网开放了一些必要的端口降低了需要受严密保护的内网区域的安全性,黑客们只需要攻陷外网服务器,那么整个内部网络就完全崩溃了。DMZ区的诞生恰恰为需用架设外网服务器的用户解决了内部网络的安全性问题。

以下我们以美国网件公司(NETGEAR Inc.,)的高性能VPN防火墙FVX538为例子,介绍如何通过合理地利用DMZ发布外网服务器及有效地保护公司的内部网络不受破坏。

网络规划

单位欲构建一个150个用户左右的局域网,局域网需要实现资源共享及Internet访问,同时需要建立Email邮件服务器 ( Email Server) 和文件共享服务器 (File Server),为互联网和内部网络用户提供服务

1. 设备选型:

根据单位使用的要求要求,我们选择了性价比比较高的的美国网件公司的FVX538 VPN

防火墙,该产品提供5年的质量保证(信心的保证),两个WAN接口(负载均衡、冗余),10,000并发连接(200个用户上网是无问题的,SPI状态检测的防火墙(配置简单),200通道的VPN(企业发展的需要),独立的DMZ端口(有效的外网发布),另外值的一提的是还赠送五用户的VPN客户端软件,实在是物超所值的。

2. 线路选择:

线路根据单位的使用条件和用户数量,我们选用了中国网通的10兆的光纤线路,两个

固定的公网IP地址,一个用户上网,另外一个用于收发邮件。

3. 网络规划:

??????? 内部网络: 192.168.0.0/24 网关:192.168.0.1/24

??????? DMZ服务区:192.168.10.0/24 网关:192.168.10.1/24

??????? Internet端口:210.21.59.228

??????? 邮件服务器: 210.21.59.229

配置FVX538的DMZ服务区:

??????? FVX538的DMZ

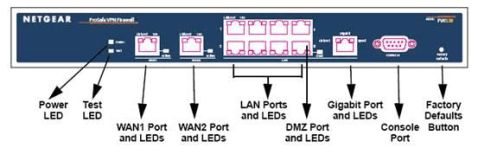

Netgear的FVX538上定义第八个交换端口为固定的硬件DMZ端口,但在默认状态下,

该端口被软件设定为普通的交换端口,可以通过软件的设定,将其设置成DMZ专用端口。如下图: 3

图2:设备面板图

??????? DMZ的设置步骤

我们将以下图的应用为例,详细描述DMZ工作区的实现和配置方法。

图3:应用案例

上图为一个典型的DMZ配置方案,FVX538通过宽带接入Internet,局域网络端口被分成两个部分,一部分(1-7端口)被定义为内网隔离区(Lan),此区间用于放置内部的计算机,其安全级别为最高,另一部分(8端口)被定义为DMZ服务区,该区间用于放置需要为Internet提供服务的服务器,在本例子中在该区域放置了一台邮件服务器和文件服务器,要求邮件服务器可以同时为Internet用户和Lan用户提供服务。以下以FVX538(F/W verion:1.6.38)为例子介绍DMZ服务区的配置过程。

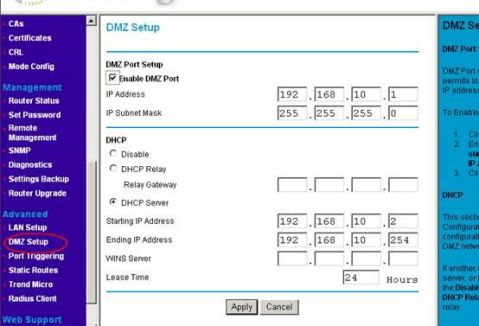

一.启用DMZ服务区

4

该步骤的主要目的是将内网的端口8设置为DMZ端口,设置完成后,连接到端口8的

服务器应该能够PING通DMZ的地址。具体配置如下图:

图4:DMZ服务区的起用

??????? 在管理菜单里选择DMZ Setup

??????? 在DMZ Setup页面里的Enable DMZ Port前面的复选框上打钩

??????? 在IP Address上添如DMZ服务区的地址。(注意该地址不能和LAN/WAN端口的

地址在同一个网段上)

??????? 在IP Subnet Mask上填入DMZ服务区IP地址的子网掩码。

??????? DHCP是否启用视用户的需要要而定。

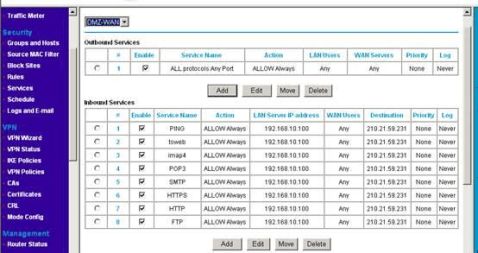

二.建立DMZ服务区到WAN区的规则

该步骤目的是设置DMZ服务区和WAN服务区(Internet接口)之间的访问规则,在默

认的情况下,FVX538的WAN服务区和DMZ服务区是不能互相通讯的,也就是说放在DMZ里面的主机不能被Internet的用户连接,同时DMZ里面的主机也不能访问Internet。只有完成DM服务区到WAN服务区的策略配置之后,DMZ区的主机才可以按照策略访问Internet或者被Internet的主机访问。

5

图5:DMZ服务区到WAN区规则的启用

如上图,点击管理菜单的Security上的Rules项目,我们可以看到Rules设置页面,选

择DMZ-WAN我们便可以进入DMZ-WAN的策略设置页面,在该页面里,我们可以看到Outbound Service和Inbound Service选项。所谓Outbound Service就是指从DMZ服务区到WAN服务区的策略,同样Inbound Service就是知从WAN服务区到DMZ服务区的访问策略。

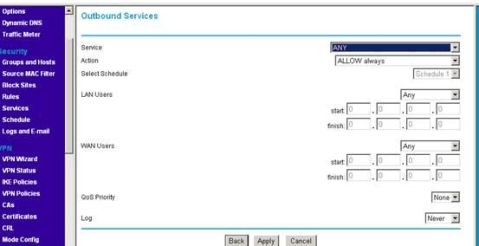

1. 建立Outbound Service

??????? 在管理菜单上选择Security上的Rules项目

??????? 在Rules页面里选择DMZ-WAN

??????? 在Outbound Service里面选择添加便进入Outbound Service的配置页面。如

下图:

6

图6:Outbound Servicee的配置页面

在Outbound Services里面必须进行以下设置:

??????? 在Service里面选择需要规划的服务类型

??????? 在Action里面选择策略的处理办法

??????? 在LAN Users里选择源地址

??????? 在WAN Users里选择目标地址

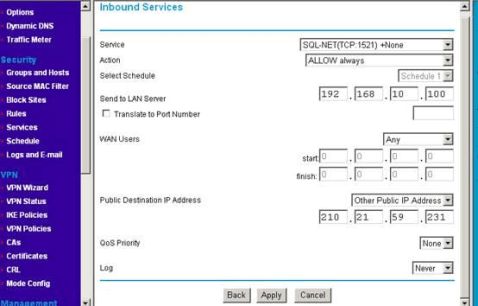

2. 建立Inbound Services

??????? 在管理菜单上选择Security上的Rules项目

??????? 在Rules页面里选择DMZ-WAN

??????? 在Outbound Service里面选择添加便进入Outbound Service的配置页面。如

下图:

图7:Inbound Servicee的配置页面

在Intbound Services里面必须进行以下设置:

??????? 在Service里面选择需要规划的服务类型

??????? 在Action里面选择策略的处理办法

??????? 在Send to LAN Server里输入需要为外网提供服务的主机的IP地址 ??????? 在WAN Users里选择源地址的范围,一般是选择Any 7

??????? 在Pubulc Destination IP Address里面选择Other Public IP Address并且

输入和DMZ服务区里面的服务器对应的公网IP地址。

设置完毕后,DMZ服务区里的主机应该能够根据策略访问Internet或者被Internet的用户访问。 三.建立DMZ服务区到WAN的路由规则

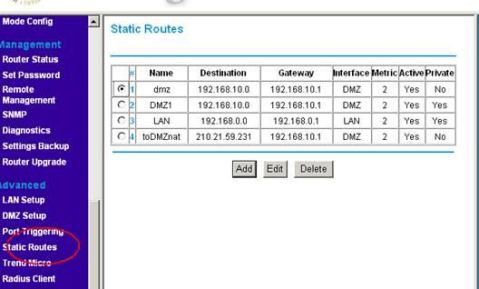

在进行完上述两个步骤的配置以后,DMZ里面的主机已经可以根据策略访问Internet或者被Internet的用户访问,但LAN里面的用户仍然无法访问DMZ服务区内的主机,在FVX538里,需要增加一条静态路由,才能实现LAN里面的用户根据步骤2里面设定的策略访问DMZ服务区内的主机。具体配置办法如下图:

图8:Static Router的配置页面

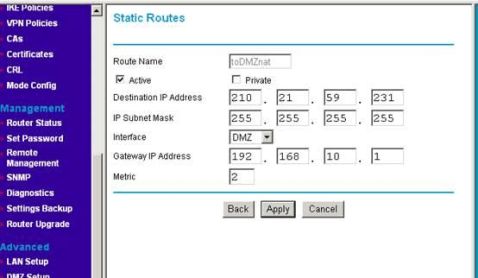

在系统管理菜单的advaned里面选择Static Routes,然后在出现的Static Router管理页面里面点击添加,出现如下图的路由添加页面:

8

图9:Static Router的配置页面

在Static Routes里面必须进行以下设置:

??????? 在Router Name里面输入路由名称

??????? 选择Active选项?

??????? 在Destination IP Address里输入为DMZ服务器规划的公网IP地址 ??????? 在IP Subnet Mask里输入为DMZ服务器规划的公网IP地址的掩码 ??????? 在Interface里面选择DMZ

??????? 在Gateway IP Address里面DMZ服务区的IP地址 ??????? 在Metric里输入2

至此,整个DMZ服务区配置完毕。

???

9

第二篇:L2TPV3实现端口到端口的二层VPN

L2TPV3实现端口到端口的二层VPN

1.实验描述

有两个客户,一个VPNA,一个VPNB,通过运营网络建立端口到端口的二层VPN。VPNA的CE之间跑OSPF,VPNB的CE之间跑RIPV2。使得两个客户能够学到对方的loopback地址。

注意,每个客户之间连接的地址是端口到端口的,犹如两台路由器直接用线缆连接,它们连接的IP是同一个网段的。

运营商网络用台路由器,一台P,两台PE,每PE连接VPNA和VPNB的各一个CE。两台PE通过L2TPV3为客户VPNA和VPNB实现端口到端口的二层VPN。

R1为P,R2和R3为PE;

R7,R8为客户VPNA的CE;

R9,R10为客户VPNB的CE;

运营商内部IGP为OSPF 1;VPNA 的IGP 为OSPF 64;VPNB 的 IGP为 RIPV2。

实验完成后R7,R8能学到对方的loopback地址,以7.7.7.7为源ping通8.8.8.8; R9,R10能学到对方的loopback地址,以9.9.9.9为源ping通10.10.10.10。

具体实验的拓扑如下:

2.实验步骤

2.1配置运营商IGP,配置完后每台运营商路由器都能学到其他两台的loopback地址。 R1

interface Loopback0

ip address 1.1.1.1 255.255.255.255

!

interface Serial1/0

ip address 1.1.12.1 255.255.255.0

!

interface Serial1/1

ip address 1.1.13.1 255.255.255.0

!

router ospf 1

router-id 1.1.1.1

network 1.1.1.1 0.0.0.0 area 0

network 1.1.12.0 0.0.0.255 area 0

network 1.1.13.0 0.0.0.255 area 0

!

R2

interface Loopback0

ip address 2.2.2.2 255.255.255.255

!

router ospf 1

router-id 2.2.2.2

log-adjacency-changes

network 1.1.12.0 0.0.0.255 area 0

network 2.2.2.2 0.0.0.0 area 0

!

interface Serial1/0

ip address 1.1.12.2 255.255.255.0

!

R3

interface Loopback0

ip address 3.3.3.3 255.255.255.255

!

interface Serial1/0

ip address 1.1.13.3 255.255.255.0

!

router ospf 1

router-id 3.3.3.3

network 1.1.13.0 0.0.0.255 area 0

network 3.3.3.3 0.0.0.0 area 0

!

以下内容需要回复才能看到

验证每台运营商路由器都能学到其他路由器的loopback地址。 r1# sh ip route

Codes: C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2 E1 - OSPF external type 1, E2 - OSPF external type 2 i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2 ia - IS-IS inter area, * - candidate default, U - per-user static route o - ODR, P - periodic downloaded static route

Gateway of last resort is not set

1.0.0.0/8 is variably subnetted, 3 subnets, 2 masks

C 1.1.1.1/32 is directly connected, Loopback0

C 1.1.12.0/24 is directly connected, Serial1/0

C 1.1.13.0/24 is directly connected, Serial1/1

2.0.0.0/32 is subnetted, 1 subnets

O 2.2.2.2 [110/65] via 1.1.12.2, 01:20:13, Serial1/0

3.0.0.0/32 is subnetted, 1 subnets

O 3.3.3.3 [110/65] via 1.1.13.3, 01:20:13, Serial1/1

r1#

r2#sh ip route

Codes: C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2 E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2 ia - IS-IS inter area, * - candidate default, U - per-user static route o - ODR, P - periodic downloaded static route

Gateway of last resort is not set

1.0.0.0/8 is variably subnetted, 3 subnets, 2 masks

O 1.1.1.1/32 [110/65] via 1.1.12.1, 01:20:27, Serial1/0

C 1.1.12.0/24 is directly connected, Serial1/0

O 1.1.13.0/24 [110/128] via 1.1.12.1, 01:20:27, Serial1/0

2.0.0.0/32 is subnetted, 1 subnets

C 2.2.2.2 is directly connected, Loopback0

3.0.0.0/32 is subnetted, 1 subnets

O 3.3.3.3 [110/129] via 1.1.12.1, 01:20:27, Serial1/0

r3#sh ip route

Codes: C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2 E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2 ia - IS-IS inter area, * - candidate default, U - per-user static route o - ODR, P - periodic downloaded static route

Gateway of last resort is not set

1.0.0.0/8 is variably subnetted, 3 subnets, 2 masks

O 1.1.1.1/32 [110/65] via 1.1.13.1, 01:20:32, Serial1/0

O 1.1.12.0/24 [110/128] via 1.1.13.1, 01:20:32, Serial1/0

C 1.1.13.0/24 is directly connected, Serial1/0

2.0.0.0/32 is subnetted, 1 subnets

O 2.2.2.2 [110/129] via 1.1.13.1, 01:20:32, Serial1/0

3.0.0.0/32 is subnetted, 1 subnets

C 3.3.3.3 is directly connected, Loopback0

2.2配置运营商两台PE的L2TPV3,配置完后验证会话。 R2

pseudowire-class vpna //*定义一个摸版名为VPNA

encapsulation l2tpv3 //*封装为l2tpv3

protocol none //* 因为配置手动L2TPV3会话,这里禁用L2TPV3 ip local interface Loopback0

!

pseudowire-class vpnb

encapsulation l2tpv3

protocol none

ip local interface Loopback0

!

interface Ethernet0/0

no ip address

half-duplex

no cdp enable

xconnect 3.3.3.3 33 encapsulation l2tpv3 manual pw-class vpna //*对等体ip地址为3.3.3.3 ,VCID为33,L2TPV3为手动模式,调用摸版vpna

l2tp id 245 329 //*l2tp本地会话ID为245,远程为329,在对等体设置与这里相反

l2tp cookie local 8 957344 93790092 //*定义L2TPV3cookies,保护VC会话,对等体那边本地和远程cookies与这里相反

l2tp cookie remote 8 76429 945

!

interface Ethernet0/1

no ip address

half-duplex

no cdp enable

xconnect 3.3.3.3 44 encapsulation l2tpv3 manual pw-class vpnb

l2tp id 222 333

l2tp cookie local 8 444444 5555555

l2tp cookie remote 8 66666 666

!

R3

pseudowire-class vpna

encapsulation l2tpv3

protocol none

ip local interface Loopback0

!

pseudowire-class vpnb

encapsulation l2tpv3

protocol none

ip local interface Loopback0

!

interface Ethernet0/0

no ip address

half-duplex

no cdp enable

xconnect 1.1.1.1 33 encapsulation l2tpv3 manual pw-class vpna

l2tp id 329 245

l2tp cookie local 8 76429 945

l2tp cookie remote 8 957344 93790092

!

interface Ethernet0/1

no ip address

half-duplex

no cdp enable

xconnect 2.2.2.2 44 encapsulation l2tpv3 manual pw-class vpnb

l2tp id 333 222

l2tp cookie local 8 66666 666

l2tp cookie remote 8 444444 5555555

!

用show l2tun显示会话摘要信息

r2#sh l2tun

L2TP Tunnel and Session Information Total tunnels 0 sessions 2

LocID RemID TunID Username, Intf/ State Last Chg Uniq ID

Vcid, Circuit 245 329 0 33, Et0/0 est 01:19:22 1 222 333 0 44, Et0/1 est 00:44:01 2

用show l2tun session all显示会话属性

r2#sh l2tun session all

L2TP Session Information Total tunnels 0 sessions 2

Session id 245 is up, tunnel id 0

Call serial number is 0

Remote tunnel name is

Internet address is 3.3.3.3

Session is manually signalled

Session state is established, time since change 01:20:11

150061 Packets sent, 0 received

12060054 Bytes sent, 0 received

Last clearing of "show vpdn" counters never

Receive packets dropped:

out-of-order: 0

total: 0

Send packets dropped:

exceeded session MTU: 0

total: 0

Session vcid is 33

Session Layer 2 circuit, type is Ethernet, name is Ethernet0/0

Circuit state is UP

Remote session id is 329, remote tunnel id 0

DF bit off, ToS reflect disabled, ToS value 0, TTL value 255 Session cookie information:

local cookie, size 8 bytes, value 05 97 1F 8C 00 0E 9B A0 remote cookie, size 8 bytes, value 00 00 03 B1 00 01 2A 8D UDP checksums are disabled

SSS switching enabled

Sequencing is off

Unique ID is 1

Session id 222 is up, tunnel id 0

Call serial number is 0

Remote tunnel name is

Internet address is 3.3.3.3

Session is manually signalled

Session state is established, time since change 00:44:51 73507 Packets sent, 33786 received

5879391 Bytes sent, 2673331 received

Last clearing of "show vpdn" counters never

Receive packets dropped:

out-of-order: 0

total: 0

Send packets dropped:

exceeded session MTU: 0

total: 0