《计算机网络安全技术》

读书报告

学 院: 理学院

班 级:

姓 名:

学 号:

当今社会是信息的社会,当今的时代是英特网的时代。如今,从幼儿园的孩子,到国家领导人,几乎每个人都在同网络打交道。可以说不懂电脑的人,在这个时代已经是out了。然而随着计算机网络技术的发展,网络中的安全问题也日趋严重。正如我上面所讲,网络的用户来自社会的各个阶层,每个使用英特网的人时时刻刻都在网上搜索着自己需要的信息,并且上传着自己的信息。然而由于私人信息被篡改、截取等原因,导致的损失无法计量。所以,如今上网也需要人们具有一定的安全防范意识,而学习“信息与计算科学”专业的我们就更有必要了解计算机网络安全的基本知识,从而了解网络潜在的危险是如何产生的,该如何解决。为此阅读了潘瑜的《计算机网络安全技术》,来丰富自己在网络安全方面的理论知识。

一、 内容概要

本书书名为《计算机网络安全技术》,由潘瑜主编,科学出版社20xx年出版,被评为“21世纪创新教材”。该书分别从计算机网络安全概述、计算机网络安全协议基础、计算机网络安全编程基础、计算机网络操作系统安全基础、计算机网络攻击与入侵技术、计算机网络病毒及反病毒技术、计算机网络站点的安全技术、数据加密技术基础、防火墙与入侵检测技术、网络安全方案设计10个方面内容展开。“本书概念清晰、层次分明、逻辑性强、面向应用、实验丰富,在强调掌握基础知识的同时,还给出了各种网络安全技术和使用方法。”[1]

二、 书本目录及概况

第1章 计算机网络安全概述

在该章内容中,介绍了如今计算机网络上的通信面临以下的四种威胁:截获、中断、篡改和伪造。对以上的四种威胁可以划分为两大类,即被动攻击和主动攻击。其中截获信息的攻击称为被动攻击,而中断、篡改和伪造信息的攻击称为主动攻击。计算机网络安全的内容有:1、保密性;2、安全协议的设计;3、访问控制。而计算机网络通信安全的五个目标是:1、防止析出报文内容;2、防止流

量分析;3、检测更改报文流;4、检测拒绝服务;5、检测伪造初始化连接。

第2章 计算机网络安全协议基础

第3章 计算机网络安全编程基础

第4章 计算机网络操作系统安全基础

第5章 计算机网络攻击与侵入技术

第6章 计算机网络病毒及反病毒技术

第7章 计算机网络站点的安全

第8章 数据加密技术基础

第9章 防火墙与入侵检测技术

第10章 网络信息安全方案设计

第2—7章、9—10章分别从8个方面来讲了有关网络安全协议的内容,而每章内容又包括了几个小节的知识点,因此在阅读时,我重点对第1章和第8章进行了学习。之所以选择这两章,第1章是能够对整个网络安全问题有大致的框架了解;第8章则是因为如今加密技术已越来越普遍的应用到我们的生活当中,比如我们利用银行卡实现在网上消费等,相对于其他章节也更加地注重于实际应用,感觉很有学习了解的必要。以下,我将会对加密技术进行详细介绍,以加深我对加密技术的理解。

三、重点学习介绍—加密技术

2.1 数据加密技术概述

对该方面的介绍,可以通过回答三个问题来理解,即:(1)、什么是数据加密技术;(2)、为什么需要对数据进行加密;(3)、加密的基本功能是什么。

(1)、什么是数据加密技术

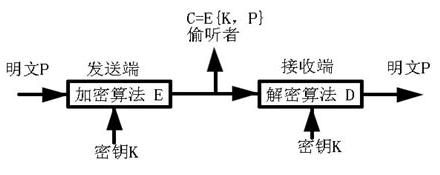

关于数据加密技术,书中并没有给出很明确的解释,而百度百科上的是这样定义的:所谓数据加密(Data Encryption)技术是指将一个信息(或称明文,plain text)经过加密钥匙(Encryption key)及加密函数转换,变成无意义的密文(cipher text),而接收方则将此密文经过解密函数、解密钥匙(Decryption key)还原成明文。加密技术是网络安全技术的基石。[2]也就是说,发送方将信息通过某种方式转换成另一种无意义的信息或者说叫密码,而接收方则通过相应

的解密手段将该密码还原成原来的信息,即使有第三方偷听,他获得的也将是一段经过加密后的数据,若没有加密的算法,则无法进行破译,从而保证了信息的秘密性。用图表示如下:

(2)、为什么需要对数据进行加密

其实在解答上面一个问题的时候,我已经对该问题做出了解释。当我们在网络上进行信息交流的时候,比如聊天、收发邮件,或者登录需要提供个人信息的站点,这些包含着重要个人资料的信息包很可能在到达最终目的地前被第三方截获并破解。而任何人都不希望自己的私人信息在不被自己允许的情况下被他人获得,从而对信息的加密也就有了很重要的现实意义。

(3)、加密的基本功能是什么

加密的基本功能包括: (1)防止不速之客查看机密的数据文件; (2)防止机密数据被泄露或篡改; (3)防止特权用户(如系统管理员)查看私人数据文件; (4)使入侵者不能轻易地查找一个系统的文件。

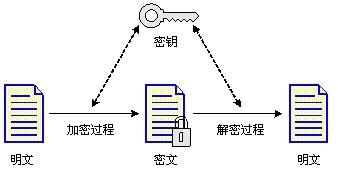

2.2 对称密码体制

所谓对称密码体制,即加密密钥与解密密钥是相同的密码体制。用图解表示即是:

在这个过程中,加密用的密钥和解密用的密钥是同样的函数,因此被称为对

称加密。

DES加密技术是常用的对称密码加密技术,它是一种分组密码。它将数据分成长度为64位的数据块,其中8位用作奇偶校验,剩余的56位作为密码的长度。第一步将原文进行臵换,得到64位的杂乱无章的数据组;第二步将其分成均等两段;第三步用加密函数进行变换,并在给定的密钥参数条件下,进行多次迭代而得到加密密文。

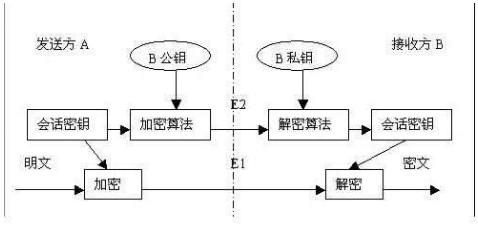

2.3 非对称密码体制

非对称密码体制又称为公钥密码体制。在这种编码过程中,一个密码(公钥)用来加密消息,而另一个密码(私钥)用来解密消息。公钥和私钥都是一组十分长的、数字上相关的素数(是另一个大数字的因数)。有一个密钥不足以翻译出消息,因为用一个密钥加密的消息只能用另一个密钥才能解密。每个用户可以得到唯一的一对密钥,一个是公开的,另一个是保密的。公共密钥保存在公共区域,可在用户中传递,甚至可印在报纸上面。而私钥必须存放在安全保密的地方。任何人都可以有你的公钥,但是只有你一个人能有你的私钥。它的工作过程可以用如下很经典的独白形容:“你要我听你的吗?除非你用我的公钥加密该消息,我就可以听你的,因为我知道没有别人在偷听。只有我的私钥(其他人没有)才能解密该消息,所以我知道没有人能读到这个消息。我不必担心大家都有我的公钥,因为它不能用来解密该消息。”[3]用图解表示即为:

2.4 加密技术的应用

加密技术的应用很广泛,但主要应用在电子商务和VPN上。

(1)、在电子商务方面的应用。

电子商务的好处是顾客可以在网上进行各种商务活动,不必担心自己的信用卡会被人盗用,比如现在在大学生之间非常流行的网购,即是通过这样的方式。现在人们开始用RSA(一种公开/私有密钥)的加密技术,提高信用卡交易的安全性,从而使电子商务走向实用成为可能,更使得电子商务在一些大城市里发展成了潮流。

(2)、VPN

VPN是利用公网来构建专用网络,他是通过特殊设计的硬件和软件直接通过共享的IP网所建立的隧道来完成的。使用VPN,企业内部资源享用者只需连入本地ISP的POP(介入服务提供点)即可相互通信。当数据离开发送者所在的局域网时,该数据首先被用户端连接到互联网上的路由器进行硬件加密,数据在互联网上是以加密的形式传送的,当达到目的局域网的路由器时,该路由器就会对数据进行解密,这样目的局域网中的用户就可以看到真正的信息了。[4]

四、 书刊评价

从我个人的角度来讲,该书知识点比较全面,内容讲解细致到位,易于一些初学者的学习和理解。专业的评价是:“本书概念清晰、层次分明、逻辑性强、面向应用、实验丰富,在强调掌握基础知识的同时,还给出了各种网络安全技术和使用方法。每章都附有典型例题和习题,有利于教师的教学和学生的学习。”[5]

“本书的内容涵盖了计算机网络安全技术的各个领域,因此既可作为应用型本科院校计算机专业、通信专业、信息专业的教材,也可以供从事计算机网络安全及相关工作的工程技术人员学习参考。”[6]

五、 读后感及收获

在涉略了本书的大致内容之后,尽管之前对网络存在着许多不安全就有所了解,却并没有意识到网络中存在的不安全竟可以通过如此多的渠道来进行破坏、窃取、修改和攻击行为。由此我也想到,在大学里常常会接到一些莫名的电话和短信,估计信息被窃取而非让他人转卖的可能性也十分的大。信息技术在给我们的生产生活带来好处和快捷的同时,也存在着诸多的弊端。但如今对网络中存在

的一些安全问题既然有了认识和了解,相信以后可以尽量的避免受到一些很初级的网络攻击。

参考文献:

[1] 百度百科,计算机网络安全, /view/1769425.htm

[2] 百度百科,数据加密技术, /view/265363.htm

[3] 百度百科,数据加密技术, /view/265363.htm

[4] 白萍,刘薇,信息加密技术及其应用[J],辽宁省交通高等专科学校学报,20xx年3月,第7卷第1期

[5] 百度百科,计算机网络安全, /view/1769425.htm

[6] 百度百科,计算机网络安全, /view/1769425.htm

第二篇:计算机界人物读书报告

读书报告

——计算机历史人物

?1812年他协助建立了分析学会,其宗旨是向英国

介绍欧洲大陆在数学方面的成就。该学会推动了数学

在英国的复兴。

?1814年和1817年先后获得文学学士和硕士学

位。

?1815—1827年期间在伦敦从事科学活动,1827

—1828年期间在欧洲大陆考察工厂。

?1828—1839年期间在剑桥大学任卢卡斯数学教

授(原为伊萨克?牛顿的教席)。

主要成就

巴贝奇在1812/1813年初次想到用机械来计算数学表;后来,制造了一台小型计算机,能进行8位数的某些数学运算。1823年得到政府的支持,设计一台容量为20位数的计算机。它的制造要求有较高的机械工程技术。于是巴贝奇专心从事于这方面的研究。他于1834年发明了分析机(现代电子计算机的前身)的原理。在这项设计中,他曾设想根据储存数据的穿孔卡上的指令进行任何数学运算的可能性,并设想了现代计算机所具有的大多数其他特性,但因 1842 年政府拒绝进一步支援,巴贝奇的计算器未能完成。斯德歌尔摩的舒茨公司按他的设计于1855年制造了一台计算器。便真正的计算机则至到电子时代才制成。 巴贝奇在24岁时就被选为英国皇家学会会员。他参与创建了英国天文学会和统计学会,并且是天文学会金质奖章获得者。他还是巴黎伦理科学院、爱尔兰皇家学会和美国科学学院的成员。

主要著作

他的主要著作有:

* 《各种人寿保险机构的比较观点》、

* 《关于科学在英国的衰落及其某些原因的思考》、

* 《对数表样本》、《论机器和制造业的经济》、

* 《有关征税原则的思考、关于财产税及其免除》、

* 《一个哲学家生涯的片段》。

此外,还有以下一些论文:

* 《机器在数学表计算中的应用》、

* 《论用符号表示机器动作的方法》、

* 《关于调节机器的应用一般原则的论文》。

主要贡献

巴贝奇从小就养成对任何事情都要寻根究底的习惯,拿到玩具也会拆开来看看里面的构造。以后他又受了数学和其他科学的训练并考察了许多工厂。这使得他在管理方面提出了许多创见和新的措施。他的贡献主要有以下几点: * 提出了在科学分析的基础上的可能测定出企业管理的一般原则。他在《论机械和制造业的经济》一书中指出:“我在过去10年中曾被吸引去访问英国和欧洲大陆的许多工场和工厂,以便熟悉其机械工艺,在这过程中,我不由自主地把我在其他研究中自然形成的各种一般化原则应用到这些工场和工厂中去。” 这同80年代以后泰罗在《科学管理原理》一书中的下述一段话是很相似的(虽然泰罗并不知道巴贝奇的著作)。泰罗说:“有些人的教育使他们养成了概括并在各处寻找规模的习惯。当这些人碰到了在每一行业中都存在并极为相似的许多问题以后,他们不可避免地试图把这些问题进行逻辑归类,并找出解决这些问题的某些规律或规则。”

他设计出世界上第一台计算机。他于1823年设计出来的小型差数——世界上第1台计算机虽然没有制成,但其基本原理于92年后被应用于巴勒式会计计算机。他还利用计数机来计算工人的工作数量、原材料的利用程度等。他把这叫做“管理的机械原则”。

世界上第一位软件设计师

——阿达·奥古斯塔

阿达·奥古斯塔,1815年生于伦敦,她是英国著

名诗人拜伦(L.Byron)的女儿。因父母婚姻破

裂,出生5星期后就一直跟随母亲生活。母亲安

娜·密尔班克(A.Millbanke)是位业余数学爱好

者,阿达没有继承父亲诗一般的浪漫热情,却继

承了母亲的数学才能。 阿达19岁嫁给了威

廉·洛甫雷斯伯爵,因此,史书也称她为洛甫雷

斯伯爵夫人(Lady Lovelace)。由于巴贝奇晚年

因喉疾几乎不能说话,介绍分析机的文字主要由

阿达替他完成。阿达的生命是短暂的,她对计算

机的预见超前了一个世纪以上。阿达也死于36岁,与她父亲拜伦相似。根据她的遗愿,她被葬于诺丁汉郡其父亲身边。 美国国防部据说花了10年的时间,把所需软件的全部功能混合在一种计算机语言中,希望它能成为军方数千种电脑的标准。19xx年,这种语言被正式命名为ADA(阿达)语言,人们赞誉她是“世界上第一位软件工程师”。由柳洪平创建。

她死后一百年,于19xx年,爱达之前对查尔斯·巴贝奇的《分析机概论》所留下的笔记被重新公布,并被认为对现代计算机与软件工程造成了重大影响。 计算机科学

在19xx年12月10日,美国国防部制作了一个新的计算机编程语言—Ada。 美国国防部标准局为了记念爱达,以她的生日设立了一个编号MIL-STD-1815。 在微软的产品里也可以找到爱达的全息图标签.

英国计算机公会每年都颁发以爱达为名的奖项。

计非101班

10600119 徐维晟