网络安全风险评估

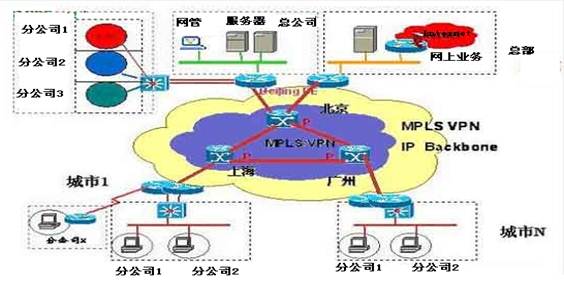

从网络安全威胁看,该集团网络的威胁主要包括外部的攻击和入侵、内部的攻击或误用、企业内的病毒传播,以及安全管理漏洞等方面。因此要采取以下措施增强该集团网络安全:

A:建立集团骨干网络边界安全,在骨干网络中Internet出口处增加入侵检测系统或建立DMZ区域,实时监控网络中的异常流量,防止恶意入侵,另外也可部署一台高档PC服务器,该服务器可设置于安全管理运行中心网段,用于对集团骨干网部署的入侵检测进行统一管理和事件收集。

B:建立集团骨干网络服务器安全, 主要考虑为在服务器区配置千兆防火墙,实现服务器区与办公区的隔离,并将内部信息系统服务器区和安全管理服务器区在防火墙上实现逻辑隔离。还考虑到在服务器区配置主机入侵检测系统,在网络中配置百兆网络入侵检测系统,实现主机及网络层面的主动防护。

C:漏洞扫描 ,了解自身安全状况,目前面临的安全威胁,存在的安全隐患,以及定期的了解存在那些安全漏洞,新出现的安全问题等,都要求信息系统自身和用户作好安全评估。安全评估主要分成网络安全评估、主机安全评估和数据库安全评估三个层面。

D:集团内联网统一的病毒防护 ,包括总公司在内的所有子公司或分公司的病毒防护。通过对病毒传播、感染的各种方式和途径进行分析,结合集团网络的特点,在网络安全的病毒防护方面应该采用“多级防范,集中管理,以防为主、防治结合”的动态防毒策略。

E:增强的身份认证系统,减小口令危险的最为有效的办法是采用双因素认证方式。双因素认证机制不仅仅需要用户提供一个类似于口令或者PIN的单一识别要素,而且需要第二个要素,也即用户拥有的,通常是认证令牌,这种双因素认证方式提供了比可重用的口令可靠得多的用户认证级别。用户除了知道他的PIN号码外,还必须拥有一个认证令牌。而且口令一般是一次性的,这样每次的口令是动态变化的,大大提高了安全性。

补充:最后在各个设备上配置防火墙、杀毒软件,通过软件加强网络安全

信息安全控制分析

风险识别

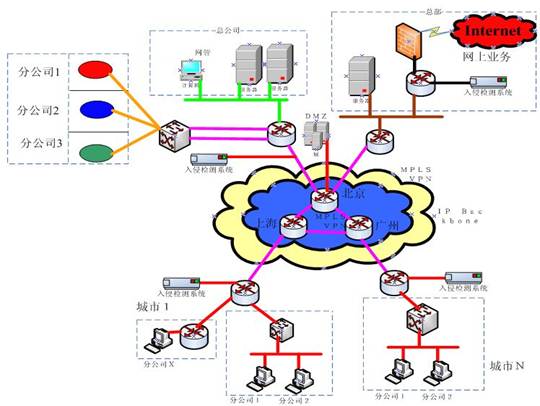

改进后该网络拓扑图如下图:

改进后该网络拓扑图如下图:

第二篇:基于指标体系的网络安全风险评估研究

删Y㈣1㈣5舢2洲3删2㈣2洲8

,

堡珀学号06060120分u类D号c密级公开

工学硕士学位论文

基于指标体系的网络安全风险评估研究硕士生姓名徐冰莹

工程领域计算机科学与技术

研究方向计算机软件与理论

指导教师徐锡山教授

国防科学技术大学研究生院

二oo八年十一月

国防科学技术大学研究生院硕士学位论文

摘要

随着因特网的普及和计算机网络应用的迅速发展,针对网络系统的攻击也呈现快速增长的势头。网络安全越来越成为人们关注的重点。实践证明,计算机网络安全风险的预先识别和网络安全风险评估工作非常重要。

本文对国内外网络安全风险评估标准、方法和工具进行了大量研究,在详细比较静态风险评估和动态风险评估的基础上,针对目前待评估网络系统规模增大导致单一风险评估方法不能很好解决时效性和全面性之间的矛盾,提出将静态评估和动态评估结合起来的风险评估方法。本方法的静态评估部分涉及的概念、流程参照国家标准《信息安全技术信息安全风险评估规范》的有关规定。

为了更加准确地把握动态风险,作者提出了一套基于安全事件分类的动态风险评估指标体系框架,该指标框架以国家标准《信息安全事件分类分级指南》为蓝本,满足全面性和重要性相结合、结构稳定性与内容动态性相结合、定量和定性指标相结合、可操作性等要求,具有良好的可扩展性,对风险评估的准确性具有重大参考价值。论文从有效性和可信度两方面论述指标框架的合理性,讨论了前侧.后侧验证方法。论文还分析研究了指标无量纲化、归一化、多指标综合等问题,并利用层次分析法设计了一种网络动态风险评估的计算模型。该模型具有权值分配合理、计算量少的优点。

最后,本文设计实现了静态与动态相结合的风险计算子系统,该系统可以作为指标验证的辅助工具。论文的实例分析论证了计算模型的可行性、有效性,并且演示了验证某单一指标的方法。

主题字:网络安全,静态评估,动态评估,安全事件分类,指标体系,AHP第i页

国防科学技术大学研究生院硕士学位论文

ABSTRACT

With

thepopularityoftheIntemet

our

as

wellastheapplicationofcomputer.Network

securityissuesaffect

to

livesincreasingly.Practicehasprovedthatitisveryimportant

identify

computernetworksecurityriskinadvanceand

a

network

security

risk

assessmentis

long—termwork.

Inthispaper,Standards,methods

and

tools

out

on

networksecurityriskassessment

bomathomeandabroadhavebeencarried

scaleof

deeply.Currently.theincreaseofthe

cannot

network

informationsystemresultsinsingleriskassessmentmethod

solvetheconflictbetweentimeliness

andcomprehensive.Based

on

comparisonofstatic

anddynamicriskassessmentmethods,amethodwhichcombinesstaticand

dynamic

methodsofriskassessmenthasbeenassessmentpartofthismethodreferStandards“Informationinformationsecurity'’.

Inordertoholdthe

security

proposed。砀e

concepts

and

processesofstatic

to

therelevantprovisionsofNationalInstituteof

assessment

specification

for

technology.Risk

dynamic

riskaccurately,theauthorproposes

a

framework

of

dynamicriskassessmentindicatorsbasedonframeworkmeetstherequirementsof

theclassificationofsecurityincidents.111e

the

combinationof

importance

and

comprehensive,thecombinationofstabilityofthestructureandvolatilityofthecontent,thecombinationofquantitativeandqualitativeandtheoperability.Theindexsystem

covers

a

wide

rangeoforganizations

it

can

with

a

reasonableorganizationandeasily

oftheindexsystemfromboth

expandable

assessment.mPaperdemonstratesthereasonableness

features,andcontributetotheaccuracyofnetworksecurityrisk

theeffectivenessandcredibilityoftheindicators.Averificationmethodhasbeendiscussed.Afterdiscussedthestandardizationoftheindications.theauthordesigned

a

dynamicriskcomputingmodelbasedonanalytichierarchy

theriskofnetwork

Processtoapplytocalculate

system.The

modelhas

a

reasonabledistributionofweightandthe

advantageoflesscomputing.

ne

which

finalpartofthepaperdesignedbeusedas

a

and

realized

a

riskcalculationsub-system,

Can

indicator-verification

t001.Sample

a

analysisdemonstratedthe

feasibilityofthemodel,andpresentedhowtoverify

singleindicator.

Key

Words:network

security,staticassessment,dynamicassessment,

classificationofsecurityincidents,indexsystem,AHP

第ii页

国防科学技术大学研究生院硕士学位论文

表

表2.1

表2.2

表3.1

表3.2

表3.3

表3.4

表3.5

表4.1

表5.1

表5.2

表5.3

表5.4

表5.5

表5.6

表5.7

表6.1

表6.2

表6.3

表6.4

表6.5

表6.6

表6.7

表6.8

表6.9

表6.10目录定性与定量分析方法的比较…………………………………………………11常用风险评估与管理工具比较……………………………………………..12资产分类列表…………………………………………………………………15资产等级划分参考…………………………………………………………..15脆弱性分类示例……………………………………………………………..16微软漏洞评价等级定义………………………………………………………16静态风险评估与动态风险评估比较………………………………………。20基于安全事件分类的动态风险评估指标框架……………………………一25常用阀值无量纲化方法比较………………………………………………。33常用折线型无量纲化方法的比较…………………………………………。34原始数据表……………………………………………………………………36九级分制……………………………………………………………………..37l~l5阶平均计算1000次的平均随机一致性指标…………………………38一级指标计算矩阵…………………………………………………………..40二级指标计算矩阵……………………………………………………………40资产属性列表………………………………………………………………..46脆弱性属性列表………………………………………………………………48资产漏洞关联表……………………………………………………………..49安全漏洞威胁对应库数据表结构…………………………………………..51安全风险信息库数据结构…………………………………………………。51漏洞信息表…………………………………………………………………。55威胁信息表…………………………………………………………………。55威胁漏洞对应信息表……………………………………………………o….56风险信息表…………………………………………………………………。56动态风险计算实例判断矩阵……………………………………………….59第1V页

国防科学技术大学研究生院硕士学位论文

图

图

图

图

图

图3.1

图5.1

图5.2

图5.3

图5.4

图5.5

图6.1

图6.2

图6.3

图

图

图

图

图6.7

图6.9

图6.10

图6.11

图6.12

图6.13

图6.14

图6.15

图6.16

图6.18

图6.18

图6.19目录CERT/CC公布的系统漏洞增长趋势图【21…………………………………..1CERT/CC公布的安全事件增长趋势副21…………………………………。2风险评估要素关系模型【71……………………………………………………一8风险分析模型【71……………………………………………………………….9静态与动态相结合的风险评估框架模型…………………………………..2l网络安全事件采集组件模型………………………………………………..30常用阀值无量纲化方法几何图形…………………………………………..32定性指标处理………………………………………………………………。35AHP阶梯层次结构……………………………………………………………37风险计算的层次模型………………………………………………………..4l风险评估系统结构…………………………………………………………。44评估系统逻辑结构…………………………………………………………。45模块内外部关系……………………………………………………………..46资产录入功能界面…………………………………………………………..46资产查看管理界面…………………………………………………………。47脆弱性管理模块外部逻辑关系……………………………………………..47脆弱性录入界面……………………………………………………………一48脆弱性管理界面……………………………………………………………。49AHP模型建立模块…………………………………………………………一50动态风险处理过程………………………………………………………….52事件风险及排序流程………………………………………………………52系统主界面…………………………………………………………………53子网结构图…………………………………………………………………..53X.Scan扫描参数设置与结果………………………………………o…….55风险评估结果图形展示……………………………………………………56静态评估结果分层多维展示………………………………………………57模拟攻击相关设置………………………………………………………….57木马类评估结果……………………………………………………………58动态评估示例………………………………………………………………59第V页

独创性声明

本人声明所呈交的学位论文是我本人在导师指导下进行的研究工作及取得的研究成果。尽我所知,除了文中特别加以标注和致谢的地方外,论文中不包含其他人已经发表和撰写过的研究成果,也不包含为获得国防科学技术大学或其它教育机构的学位或证书而使用过的材料。与我一同工作的同志对本研究所做的任何贡献均已在论文中作了明确的说明并表示谢意。

学位论文题目:基王撞插篮丞的圆终塞全凰险堡垡婴窒

学位论文作者签名:缝之垄!塾日期:文r名埠/2月2/日

学位论文版权使用授权书

本人完全了解国防科学技术大学有关保留、使用学位论文的规定.本人授权国防科学技术大学可以保留并向国家有关部门或机构送交论文的复印件和电子文档,允许论文被查阅和借阅;可以将学位论文的全部或部分内容编入有关数据库进行检索,可以采用影印、缩印或扫描等复制手段保存、汇编学位论文.

(保密学位论文在解密后适用本授权书。)

学位论文作者签名:

作者指导教师签名:日期:知P舜/z月≯∥日日期:2口-8年I互月z5日

国防科学技术大学研究生院硕士学位论文

第一章1弗一早绪论三百了匕

本章首先介绍了课题的研究背景和意义,随后阐明了课题研究的主要内容和目的,最后列出了论文的章节安排。

1.1研究背景

网络日益普及的今天,互联网逐渐成为人们生活和工作中必不可少的组成部分。网络涉及到国家的政府、军事、文教等诸多领域。随着网络应用的日益普及与复杂,网络安全事件呈出不穷,电脑病毒网络化趋势越来越明显,垃圾邮件日益猖獗,黑客攻击成指数增长,利用互联网传播有害信息手段日益翻新……网络给人们自由开放的同时,也带来了不可忽视的安全风险。网络与信息安全越来越成为人们关注的重尉¨。

一方面,安全威胁趋势呈现数量增加、危害增大的特点。据美国CERT/CC(ComputerEmergencyResponseTeamCoordinationCenter)统计数据绘制的图1.1显示了从1995年到2007年全年收到的信息系统安全漏洞的增长趋势,自1995年以来,漏洞报告总数已达38016个[21。图1.2显示了从1995年到2003年间计算机网络安全事件的增长趋势,自1995年以来安全事件报告总数已达到314749件。从图中可以清楚的看到,不管是网络系统安全漏洞还是网络安全事件都在呈爆发式增长的态势。另一方面,各种威胁技术不断融合,典型的就是病毒技术与黑客技术的融合。如,我国2006年影响很大的熊猫烧香病毒,就体现了黑客攻击技术与病毒技术相结合形成的攻击力强、技术先进、危害性大的特点。第1页

国防科学技术大学研究生院硕士学位论文

Incidentreportsreceived

工DVUVV《件数)

140000

120000

100000

80000

60000

4∞oo

20000

^Vf一一Incidentreportsreceived一一一_l~一i

199519961997199819992000200120022003{年份)

1.2研究内容和目的

本文主要研究内容是适应被评估网络系统规模不断增大的风险评估,是863项目“基于大规模网络安全风险评估的主动防御系统’’下的子课题。主动防御系统宗旨是帮助用户预先识别网络系统脆弱性以及所面临的安全威胁,预先选取和实施主动安全防御策略和措施,以避免危险和损失的发生。风险评估起到系统监第2页

国防科学技术大学研究生院硕士学位论文

控、检验安全有效性的作用,是防范黑客攻击、防范大规模网络攻击的技术前提,是主动防御的基础。目前单一的风险评估方法对于复杂网络系统存在因风险要素的巨量处理和分析周期过长而导致不可操作性、非实时性和结果的非有效性等问题。

因此,本文根据目前风险评估的需要和发展方向,在理论和技术层面对网络安全风险评估模型进行研究,主要研究内容和创新点分述如下:

1)分析静态风险评估和动态风险评估的相关研究,比较各自特点,建立静态与动态相结合的风险分析模型。以解决网络系统规模增大后,评估实时性和全面性之间的矛盾。

2)根据动态风险评估对全面性、评估结果具有可比性的需要,提出基于安全事件分类的动态风险评估指标体系框架,并对指标预处理方法进行了分析比较,将层次分析法用于指标权重的确定及多指标综合计算。提出了基于层次分析法的层次式网络动态风险计算模型。

3)设计和实现了静态与动态相结合的风险评估计算子系统,特点是:

(1)评估是动态与静态相结合的风险评估,评估时间具有动态性。考虑到被评估网络规模的增大,详细的风险评估设置为定期进行,而动态的风险评估主要考虑安全事件对系统造成的风险。

(2)评估周期短,由于只基于安全事件的攻击危害评估,因此实时性好,能有效地把握到当前网络安全的现状。

(3)评估全面性。由于静态评估,通过手工与计算辅助工具相结合等方式,可以详细地将资产、漏洞、威胁三者结合起来,能够全面地评估阶段性的网络风险。

(4)评估的客观性。基于安全事件分类的动态风险评估指标体系框架的设计以及基于AHP算法在大规模网络的风险评估中的应用,使得不同网络之间风险评估结果具有可比性。

(5)评估结果的分层多维展示。支持评估结果的上卷和下钻操作,满足风险评估者和管理员不同的要求。

由于网络的复杂性和风险评估涉及要素的繁杂,本课题仅是进行了大规模网络风险评估的初步探索。在以后工作中,将进一步研究风险评估的客观性和准确性,重点在于动态风险评估指标体系框架第三、四级指标的进一步深入研究和验证以及对其他影响网络安全的相关指标的提取。另外工作还考虑增量式指标计算方法。风险评估的信息收集还需要更进一步自动化。

,1.3论文结构和章节安排

本论文的章节安排如下:第3页

国防科学技术大学研究生院硕士学位论文

第一章、介绍了本文的研究背景和研究内容。

第二章、研究了网络安全风险评估的相关理论。介绍了网络安全风险评估的相关概念,阐述了国内外网络信息系统风险评估标准。研究了风险评估关系模型和风险分析模型,并讨论了当前风险评估方法的分类。

第三章、阐述静态评估和动态评估的方法,通过分析对比,选择适合本文的评估方法。

第四章、提出网络安全风险评估指标体系构建原则,并据此构建了基于网络安全事件分类的动态风险评估指标体系框架,对指标框架的合理性和有效性进行分析。

第五章、分析指标数据的来源以及指标的类型,对目前常用的指标预处理方法进行了分析比较。将AHP方法用于指标权重的确定。根据大规模网络的特点,提出了一种基于AHP的层次式网络动态风险计算模型。

第六章、介绍了所设计实现的基于指标体系的风险评估子系统,包括各个关键模块和应用实例。

第七章、对全文的工作进行了总结,对未来工作进行了展望。第4页

国防科学技术大学研究生院硕士学位论文

第二章网络安全风险评估理论

网络安全的具体含义会随着用户(个人、企业等)、网络运行和管理者、安全保密部门、社会教育和意识形态等角度变化而变化。网络安全从其本质上讲就是网络上的信息安全,是指网络系统的硬件、软件及其系统中的数据受到保护,不因偶然的或者恶意的因素而遭到破坏、更改、泄露,系统连续可靠正常地运行,网络服务不中断。从广义上来说,凡是涉及到网络上信息的保密性、完整性、可用性、真实性、不可抵赖性和可控性的相关技术和理论都是网络安全要研究的领域。本章主要阐述网络安全风险评估的相关理论、模型、方法、工具。

2.1相关术语与定义

在这里按照国家标准《信息安全技术信息安全风险评估规范》对本文涉及的重要概念进行解释。

资产(asset):对组织具有价值的信息或资源,是安全策略保护的对象。可以是逻辑性的,例如:网站、信息或数据。也可以是物理资产,例如:计算机系统、网络实体设备或其他真实的对象。

资产价值(assetvalue):资产的重要程度或敏感程度的表征。资产价值是资产的属性,也是进行资产识别的主要内容。

威胁(threat):可能导致对系统或组织危害的不希望事故潜在起因,即某种威胁源(ThreatSource)或威胁代理(ThreatAgent)成功利用特定弱点对资产造成负面影响的潜在可能性【6】。例如:网络系统会受到来自计算机病毒和黑客攻击的威胁。风险评估关心的是威胁发生的可能性。在静态评估与动态评估中,关注威胁的侧重点不同,前者更加关注管理和内容的安全性,后者关注于网络本身是否安全的各种技术性因素,比如网络攻击等。

脆弱点或脆弱性(vulnerability):可能被威胁所利用的资产或若干资产的薄弱环节,是指计算机或网络系统在硬件、软件、协议设计和实现、系统安全策略中存在的不足和缺陷【32】。脆弱点存在的直接后果就是允许非法或非授权用户获取或提高访问权限,从而给攻击者以可乘之机破坏网络系统。即可以是管理上的,例如弱口令的使用;也可以是技术上的,如操作系统本身有安全漏洞等。资产或资产组中存在的脆弱点本身并不构成伤害,它只是威胁利用来实施影响的一个条件。脆弱点一旦被利用,就可能对资产造成损害。

风险(Risk):特定的威胁利用资产的一种或一组脆弱点,导致资产丢失或者损害的潜在可能性。风险的三个要素为威胁、漏洞和资产,风险评估就是对三个要素第5页

国防科学技术大学研究生院硕士学位论文

的分析。

2.2风险评估标准

网络与信息安全标准是确保网络与信息产品设计、使用和测评等一致、可靠、先进、可控、符合各项要求的根本规范、依据、准则和要求。国际上,网络安全标准化工作兴起于20世纪70年代中期,20世纪80年代有较快的发展,20世纪90年代后开始引起世界各国的普遍关注与重视。目前很多国家和组织都已有自己的标准。这些标准对信息、网络安全管理讨论的重点各有不同,应用的领域也有差异。

目前被广泛接受认可的计算机信息安全、网络安全标准及标准体系有:

1、NSAIAM

SecurityNSAIAM是由美国国家安全局(NationalAgency,NSA)提出,全称为信

息安全评估方法学(INFOSECAssessmentMethodology,taM),该方法提供了一个技术框架,以便NSA之外的安全顾问和安全专业人员能够在遵循公认的评估标准前提下为客户提供安全评估服务。

2、CESGCHECK

CESGCHECK由隶属于英国政府通信指挥部的通信与电子安全组

andElectronicsSecurity(CommunicationsGroup,CESG)指定,与NSAIAM框架一

样,以便安全顾问为客户提供评估服务。不同的是,CESGCHECK涵盖了信息安全领域的众多方面,包括安全策略,反病毒软件,备份及灾难恢复等内容,因此它能更全面应对网络安全评估这一领域。

3、美国国防部的TCSEC

1983年美国国防部首次公布了《可信计算机系统评估准则》,简称TCSEC(TrustComputerSystemEvaluationCdteria),用于操作系统的评估,是IT历史上的第一个安全评估标准,1985年公布了第二版。TESEC针对美国安全国情,着重点是大型计算机系统的机密文档处理。

4、欧共体委员会的ITSEC

《信息技术安全性评估准则》ITSEC(The

EvaluationCritedaInformationTechnologySecurityversionl.2)于1991年制定。目标在于统一各欧洲主要国家所进行的认证活动,得到互认的评估结果。ITSEC是标准框架,具有抽象性,并且可操作性不强。目前,TCSEC和ITSEC已被CC(CommonCriteria)取代。

5、加拿大系统安全中心的CTCPEC

《加拿大可信计算机产品评估准则》(CTSEC)3.0版,于1992年4月由加拿大发布pJ。第6页

国防科学技术大学研究生院硕士学位论文

从某种程度上可以认为,它进一步发展了TESEC及ITSEC。其实现结构化安全功能的方法影响到后来的国际标准。

6、日本电子工业发展协会的JCSEC-FR

《日本计算机安全评估准则一功能要求》(JCSEC.FR),日本电子工业发展协会(JEIDA)于1992年8月发布【引。

该文件与ITSEC的功能部分结合得相当紧密,描述也更为详细。

7、美国NIST和NSA的FC.ITS

《信息技术安全联邦准则》(FC.ITS),由国家标准技术研究所NIST和国家安全局(NSA)于1992年12月发布其草案1.0版,其前身为NIST发布的《多用户操作系统的最小安全需求》(MSFR)tsJ。

8、CC通用标准

通常所说的CC<CommonCriteria)、((ISO/IEC15408信息技术安全性评估准则》和《GB/T18336信息技术安全技术——信息技术安全评估准则》实际上是同一个

18336标准,其中cc(通用标准)是最早的称谓,ISO15408是正式的ISO标准,GB/T

则是我国等同采用ISO15408之后的国家标准。

CC主要的目标读者是用户、开发人员和评估者。它定义了评估信息技术产品与系统安全性所需要的基础准则,是度量信息技术安全性的基准。针对安全评估过程中信息技术产品与系统的安全功能及相应的保证措施,CC提出了一组通用要求,使各种相对独立的安全评估结果具有可比性,这有助于信息技术产品与系统的开发者或用户确定产品或系统对其应用是否足够安全,确定使用中存在的按安全风险是否可以容忍【lJ。

9、系统安全能力成熟度模型

基于过程的信息安全模型源自能力成熟度框架模型(CMM),称为系统安全工程能力成熟度模型(SystemSecurityEngineering—CapabilityMaturityModel,SSE.CMM)由美国国家安全局于1996年10月公布第一个版本,1994年4月公布新的版本。SSE—CMM力图通过对安全工程进行过程管理的途径,将信息安全工程转变为一个完好的、成熟的、可测量的先进科学。

其他信息安全风险评估的标准有:NIST(NationalInstituteofstandardsand

ofTechnology)的DIPS65(如今已不再使用);DoJ(Department

GAO(GovemmentAccountingJustice)的SRAG和7799,ISO/IECO珩ce)、英国标准协会(BSI)的BS

17799,ISO13335,ISO27001T等相关标准。国家标准有《信息安全技术信息安全风险评估指南》、《信息安全风险管理指南》、《计算机信息系统安全保护等级划分准则》和《信息技术安全性评估准则》等。第7页

国防科学技术大学研究生院硕士学位论文

2.3网络安全风险评估

2.3.1风险要素关系模型

风险评估要素是指在风险评估过程中必须考虑的风险的组成部分、影响因素和相关因素。而风险评估要素关系是指各个要素在风险评估过程中相互之间的因果关系。

在国家标准中,阐述的风险(评估要素)关系模型是以风险为“中心”,分析资产(价值)、安全措施、威胁和脆弱性等因素影响风险的变化,得到残余风险。

图2.1风险评估要素关系模型171

图2.1中方框部分的内容为风险评估的基本要素,椭圆部分的内容是与这些要素有关的属性。风险评估围绕资产、威胁、脆弱性、安全措施等这些基本要素展开,在对基本要素的评估过程中,需要充分考虑业务战略、I资产价值、安全需求、安全事件、残余风险等这些与基本要素有关的各类属性。

风险要素及属性之间的关系可以描述如下:业务战略依赖于资产去完成;资产拥有资产价值,单位的业务战略越重要,对资产的依赖度越高,资产的价值则就越大;资产的价值越大则风险越大;风险是由威胁发起的,威胁越大则风险越大,并可能演变成安全事件;威胁都要利用脆弱性,脆弱性越大则风险越大;脆弱性使资产暴露,是未被满足的安全需求,威胁要通过利用脆弱性来危害资产,从而形成风险;资产的重要性和对风险的意识会导出安全需求;安全需求要通过安全措施来得以满足,且是有成本的;安全措施可以抗击威胁,降低风险,减弱安全事件的影响;风险不可能也没有必要降为零,在实施了安全措施后还会有残留下来的风险——一部分残余风险来自于安全措施可能不当或无效,在以后需要继续第8页

国防科学技术大学研究生院硕士学位论文

控制这部分风险,另一部分残余风险则是在综合考虑了安全的成本与资产价值后,有意未去控制的风险,这部分风险是可以被接受的;残余风险应受到密切监视,因为它可能会在将来诱发新的安全事件。

2.3.2风险分析模型

风险分析中要涉及资产、威胁、脆弱性三个基本要素。每个要素有各自的属性,资产的属性是资产价值;威胁的属性可以是威胁主体、影响对象、出现频率、动机等;脆弱性的属性是资产弱点的严重程度。

图2.2风险分析模型【71

2.4风险评估方法

在风险评估过程中使用何种方法对评估的有效性有着举足轻重的地位。评估方法不仅仅影响到评估过程中的各个环节,而且有可能对评估结果产生重要影响。风险评估的方法有多种,从不同的角度可以得到不同的分类。一般的分为四大类:定量的风险评估方法、定性的风险评估方法、定量与定性相结合的风险评估方法以及基于模型的评估方法。

2.4.1定性风险评估方法

定性评估方法主要根据研究者的知识、经验、历史教训、政策走向及特殊案例等非量化资料对系统风险状况做出判断的过程。主要通过调查的方式获取原始数据,然后通过理论推导演绎的分析框架,对资料进行编码整理,得出评估结论。典型的定性分析方法有因素分析法、逻辑分析法、历史比较法、德尔菲法。

相关工作如:国外的Freeman等人【8J提出了一个大规模异构系统的安全风险评估方法,将大规模异构系统划分成若干子系统,然后采用可向导的自顶向下的方法对子系统实施定性的风险评估,在每一子系统中依据子系统面临的威胁、脆弱第9页

国防科学技术大学研究生院硕士学位论文

点以及控制措施等元素来决定安全风险等级;Han等人【9J针对主动网络较传统网络更易引入新的安全弱点这一问题,提出了一个可扩展的弱点评估模型来定性评估主动网络及主动节点的安全性等等。国内的汪渊等人【lo】基于安全案例推理的方法生成可能的攻击图来分析网络安全性,主要从攻击的角度针对网络系统进行定性的风险评估。定性评估方法的优点是可以挖掘出网络专家的一些蕴藏很深的思想,使评估的结论更全面,但它的缺点是主观性很强,评估结果的直观性不够。

2.4.2定量风险评估方法

定量的评估方法运用数量指标对安全风险进行评估。它分析风险发生的概率、风险危害程度所形成的量化值。典型的定量分析法有因子分析法、聚类分析法、时序模型、回归模型、等风险图法、决策树法、熵权系数法等。

定量的评估方法是用直观的数据来表述评估的结果,看起来一目了然,而且比较客观,定量分析方法的采用,可以使研究结果更加科学,更严密,更深刻。

相关工作如:国外的Kamara等人【llJ针对防火墙系统进行弱点分析,他们利用孤立弱点的数量作为评估依据,其目的在于帮助开发更安全的系统。国内的陆余良等人【12J提出了一种主机系统安全的量化评估方法,通过量化融合模型评估弱点存在可能性、可利用性以及主机安全性等等。相比较而言,定量方法的特点在一定程度上较能满足用户对网络安全风险动态实时评估的需求。

2.4.3定性与定量相结合的风险评估方法

定量评估方法常常为了量化,使本来比较复杂的事务简单化、模糊化了,有的风险因素被量化以后还可能被误解和曲解,所以必要的定性分析方法避免了定量方法的缺点。定性与定量分析方法的比较见表2.1。然而单纯的采用定性评估方法或单纯的采用定量评估方法都不可能完整的描述整个评估过程,因此需要将定性、定量两者结合起来,采用综合的评估方法,如:层次分析法、故障树法和威胁树法等。

典型的风险评估方法包括:OCTAVE(The

andVulnerabilityOperationallyCriticalThreat,Asset,Evaluation)[13J、基于IS013335的方法【14】等。其中,OCTAVE方法于1999年由卡内基?梅隆大学的SEI提出,是一种从系统的、组织的角度开发的自主型信息安全风险评估方法,它将资产、威胁类型、威胁所涉及的区域、威胁发生的结果、结果产生的影响、以及影响程度联系到一起,从而确定风险评估结果。主要的评估工具包括:COBRA(ConsultativeObjective

Analysis)、CRAMM(CCTARiskAnalysisaridBi.FunctionalRiskManagementMethod)t151、ASSETtl71、@RISK[17】和BDSS(TheBayesianDecisionSupportSystem)t181等。其中,第10页

国防科学技术大学研究生院硕士学位论文

COBRA由C&ASystemSecurity公司于1991年推出,是一个基于专家系统和扩展知识库的问卷系统,对所有的威胁和脆弱点评估其相对重要性,并且给出合适的建议和解决方案。随着COBRA的发展,目前的产品不仅仅具有风险管理功能,还可以用于评估是否符合BS7799标准、是否符合组织自身制定的安全策略等。

表2.1定性与定量分析方法的比较

定性定量

优点使可见性和了解风险排列成为可能财务价值确定资产价值

更容易形成一致意见依据组织建立的历史数据获得经验,

其精确度将随时间的推移而提高

无需量化威胁频率

缺点重要的风险之间没有区别,或区别不明显达成可靠结果和一致意见非常耗时

没有成本效益分析提供基础计算可能非常复杂

结果取决于风险管理小组的素质对非技术人员而言比较难理解

流程比较专业,参与评估者需要获得

专业培训

2.4.4基于模型的评估方法

使用基于模型的评估技术是对整个计算机网络进行安全性评估的有效方法,目前研究较多的有:访问控制模型、信息流模型、基于角色的访问控制、Deswarte的特权图(PrivilegeGraph)模型、故障树模型等。利用模型分析工具产生测试用例对系统整体进行安全评估的优点在于能够全面反映系统中存在的安全隐患,而且能够发现未知的攻击和脆弱点。

2.5风险评估常用工具

风险评估离不开风险评估工具,风险评估工具是保证评估结果可信度的一个重要因素。风险评估工具不仅可以将技术人员从繁杂的资产、脆弱性统计、风险评估工作过程中解脱出来,也可以完成一些人力无法完成的工作,如漏洞的发现等;另外,在历史数据存储、积累和专家知识分析、提炼等方面,风险评估工具也具有很多优势,可以减少专业顾问的负担,为各种形式的风险评估(如自我评估、检查评估等)提供有力支持。目前对风险评估工具的分类还没有一个统一的理解。风险评估工具按不同分类方式可以分成不同类型,可以分为预防、响应和检测三类,也可以分为管理型风险评估工具、技术型风险评估工具和风险评估辅助工具等【43】。本小节根据后者的分类方法介绍常见的风险评估工具。

一、管理型风险评估工具

管理型风险评估工具根据信息系统所面临威胁的不同分布进行全面的考虑,第11页

国防科学技术大学研究生院硕士学位论文

在风险评估的同时根据面临的风险提供相应的控制措施和解决方法。主要从安全管理方法入手,评估信息资产所面临的威胁。通常建立在一定的算法基础之上,风险由关键信息资产、资产所面临的威胁以及威胁所利用的脆弱点三者来决定。

管理型的风险评估工具也可以分为以下三类。对各个管理型风险评估工具的比较

如表2.2所示。

表2.2常用风险评估与管理工具比较

工具名称国家/组织体系结构

RiskWatch

American

@Risk

Palisade/AmeriCRl'l

COBRAC&A,American

BDSSRA/sYSBSI/Britain

ASSETNIST/Ameri081"1

IRMG,A

merican

单机版客户/服务器模式

单机版单机版单机版

单机版

所用方法专家系统专家系统专家系统专家系统过程式算法基于知识的分析算

法

定性/定量对使用人员要求

定量定性与定

量

定性与定

量无需专业知识

定性与定

量无需专业知识

定量定性与定

量

无需专业知识

无需专业知识

依靠评估人员的知识与经验

无需专业知识

结果输出形式

决策支持信息

结果报告、风险等级、控制措施

安全保护措施列表

风险分析综合报告

结果报告、风险等级、控制措施

决策支持信息

a)基于专家系统的风险评估工具

利用专家系统建立规则和外部知识库,通过调查问卷方式收集组织内部的信息安全状态,对重要资产的威胁和脆弱性进行评估,生成评估报告,根据风险的

严重程度给出风险指数,并对存在的问题进行分析,提出处理和控制办法,如BDSS、COBRA、@RISK等。

b)基于知识的风险评估与管理工具

基于知识的风险评估与管理工具不只是遵循某个单一的标准或指南,而是将

各种风险分析方法进行综合,并结合实践经验,形成风险知识库,以此为基础完

成综合评估。

c)基于信息安全标准的风险评估与管理工具

目前,国际上存在多种不同的风险评估分析标准或指南,不同的风险分析方法侧重点不同。以标准或指南的内容为基础,分别开发相应的评估工具,完成遵

第12页

国防科学技术大学研究生院硕士学位论文

循标准或指南的风险评估过程。如在BS7799信息安全管理标准和规定基础上建立的CRAMM、RA/SYS等风险分析和评估工具。许多国家也在使用或发展国际标准化组织的ISO/IEC、JTC/SC27信息技术安全管理指南的基础上建立自己的风险评估工具。

二、技术型风险评估工具

技术型风险评估工具包括脆弱性扫描工具和渗透性测试工具。脆弱性扫描工具主要用于识别网络、操作系统、数据库系统的脆弱性。常见的脆弱性扫描工具有以下几类:基于网络的扫描器、基于主机的扫描器、战争拨号器(wardialer)、数据库漏洞扫描、分布式网络扫描器。目前对漏洞扫描工具衡量标准是检测到主要漏洞的准确性,理想的扫描工具还应能清晰且准确地提供弥补发现问题的信息。

渗透性工具是根据脆弱性扫描的结果进行模拟攻击测试,判断被非法访问者利用的可能性。这类工具通常包括黑客工具、脚本文件。它的目的是检测己发现的漏洞是否真正会给系统带来威胁,并力争先于黑客发现和弥补漏洞,以期防患于未然。渗透性测试是安全威胁分析的一个重要数据来源。

漏洞扫描工具和渗透性工具可以很好地实现互补,通常一起使用,漏洞扫描效率高,但误报率也高,不能发现深层、复杂的安全问题。渗透性测试对测试人员的技术要求高,但能发现逻辑性更强、层次更深的系统脆弱点。

三、风险评估辅助工具

科学的风险评估需要大量的实践和经验数据的支持,这些数据的积累是风险评估科学性的基础。风险评估过程中,可以利用一些辅助性的工具来采集数据,完成分析和判断。常用的工具有:入侵检测系统、资产信息收集系统、拓扑发现工具、安全审计工具等。

入侵检测系统:通过部署IDS,收集、处理网络中的通信信息,获取可能危害网络或主机的入侵事件;检测攻击和误操作,作为安全状况变化的警报器。

资产信息收集系统:可以采用调查问卷方式,也可以利用自动化的方法发现,如基于角色的服务和资产发现。

拓扑发现工具:主要自动完成网络硬件设备的识别、发现功能。

安全审计工具:用于记录网络行为,分析系统或网络安全现状,是评估对象威胁信息的来源。第13页

国防科学技术大学研究生院硕士学位论文

第三章静态与动态相结合的风险评估

本章对静态评估与动态评估的国内外研究现状进行了综述,在详细分析比较两者的异同后,给出了将两者结合起来的风险评估方法。

3.1静态风险评估

3.1.1静态风险评估

传统的网络安全风险评估采用的是静态评估方法,一般是在目标网络建成之初或进行大规模升级后对目标网络实施一次全面的评估。这种评估方法评估的对象是网络安全风险评估概念框架中的资产价值、脆弱性和安全策略。这些评估对象具有一定的稳定性,不会实时地发生变化,因此该方法不能动态地处置网络突发安全事件,对网络上实时发现的威胁信息不敏感,不具有动态性。静态风险评估根据数据库中已知脆弱点和威胁信息来评估计算机或网络系统,这种方法的意义在于通过分析各种系统自身的安全性,反映系统由于设计或实现中的缺陷所产生的固有的安全风险,帮助开发建构更安全的系统。静态评估以脆弱性评估为重点,往往结合资产、威胁等因素,其中威胁频率大多采用历史统计数据【3l】。

3.1.2静态风险评估的流程

本小节所阐述的风险评估流程主要是静态风险评估流程。

一、资产识别与资产价值赋值

资产是风险的第一评估要素,其他要素的评估都是以资产为前提的。也就是说威胁评估是针对所关注资产面临的威胁,脆弱性评估是针对所关注资产自身的脆弱性,潜在影响评估是针对所关注资产损失后的负面影响,现有安全措施评估针对所关注资产已具备的安全措施。因此,资产评估的准确性对于后续的各风险要素及其综合评估的导向至关重要。风险评估的首要任务是确定评估范围,然后对信息系统及其所涉及的物理资产、软件资产和数据资产进行识别。本文使用的是一个基于表现形式的资产分类方法,如表3.2所示。

资产进行分类统计之后,接下来做的是对网络系统中的关键资产进行识别,目前的资产赋值方法有利用资产的保密性、完整性、可用性的赋值通过合适的计算公式得到资产价值团J。闵京华博士提出资产的获取价值(即购置和维护资产时的成本)和作用价值(即资产对业务的重要程度,或者说,资产失效对业务造成的损失)的概念,通过资产价值链实现资产对业务目标的贡献【221。国外很过企业在评估时第14页

国防科学技术大学研究生院硕士学位论文

也将资产价值以货币形式计算,如根据资产属性数组的评估方法。从实际应用来看,业务服务器、CA服务器、域名服务器、核心服务器、交换机、防火墙设备以及管理敏感文档的主机等资产的价值得到了普遍认可,被赋予较高的分值或等级,成为关键资产。表3.2给出一种资产等级划分依据。

表3.1资产分类列表

分类

数据例子保存在信息媒介上的各种资料,包括开发文档、源代码、计划、报告、用户

手册、各类纸质文档等

软件

硬件

服务

人员

其他操作系统、应用软件、源程序等网络设备、计算机设备、存储设备、传输设备、保障设备、安全设备等信息服务、网络服务、办公服务等掌握重要信息和核心业务的人员企业形象、客户关系

表3.2资产等级划分参考

标识

很高

高

中

低

很低等级(分值)54321描述非常重要,其安全属性破坏后口J能对组织造成非常严重的损失。重要,其安全属性破坏后口J能对组织造成比较严重的损失。比较重要,其安全属性破坏后口J能对组织造成中度程度的损失。不太重要,其安全属性破坏后可能对组织造成比较低的损失。不重要,其安全属性破坏后口J能对组织造成很小的损失,甚至忽略不计。

二、脆弱性识别及脆弱性赋值

脆弱性识别可以以资产为核心,针对每一项需要保护的资产,识别可能被威胁利用的弱点,并对脆弱性的严重程度进行评估;也可以从物理、网络、系统、应用的层次进行识别,然后将资产、威胁对应起来。脆弱性识别采用的方法主要有:问卷调查、工具检测、人工核查、文档查阅、参透性测试等。

脆弱性识别可以从技术和管理两个方面来考虑。依据标准有:GB/T9361.2000(电子计算机场地通用规范)、GB17859.1999(计算机信息系统安全保护等级划分准则)、GBfr18336.2001(信息技术安全技术信息技术按安全性评估准则)、GBfr

3.2。19715.2005(信息技术信息安全管理指南),脆弱性的识别内容可以参考表

脆弱性的赋值,可以采用等级制,也可以采用分值的方式。US.CERT[33】使用0.180之间的值来标示一个漏洞的严重等级,评定的过程中考虑如下因素:漏洞相关信息是否广为人知,是否有成功利用的事件上报给US—CERT,是否影响因特网基础设施,网络上有多少系统受到影响,成功利用对系统的影响程度,利用的难易程度,利用的前提条件是否具备等。该方法可以有效区分大部分非严重漏洞和第15页

国防科学技术大学研究生院硕士学位论文

少数严重漏洞,并且该分值已作为US—CERT漏洞描述数据库描述漏洞属性的一项。SANS[ss]在US.CERT基础上还考虑了漏洞是否在默认配置或安装中被发现等问题,将漏洞的等级分为严重,高,中,低四个等级。Microsoft安全响应中心【36】也将漏洞的等级定为四级,如表3.4所示。微软的漏洞威胁评价体系包含的要素有:漏洞是否为微软产品、利用漏洞的方法有哪些、是否需要使用新的攻击手段、是否存在扩散性、是否在特定时间破坏、是否破坏重要服务进程等。

表3.3脆弱性分类示例

类型

技术

脆弱

性

网络结构识别对象物理环境识别内容从机房场地、机房防火、机房供配电、机房防静电、机房接地与防雷、电磁防护、通信线路的保护、机房区域防护、机房设备管理等方面进行识别从网络结构设计、边界保护、外部访问控制策略、内部访问控制策略、

网络设备安全配置等方面进行识别

系统软件从补丁安装、物理保护、用户帐号、口令策略、资源共享、事件审计、

访问控制、新系统配置、注册表加固、网络安全、系统管理等方面进行

识别

应用中间件

应用软件从协议安全、交易完整性、数据完整性等方面进行识别从审计机制、审计存储、访问控制策略、数据完整性、通信、鉴别机制、

密码保护等方面进行识别

管理

脆弱

性组织管理技术管理从物理和环境安全、通信与操作管理、访问控制、系统开发与维护、业务连续性等方面进行识别从安全策略、组织安全、资产分类与控制、人员安全、符合性等方面进

行识别

刘军等人根据漏洞被利用可能获取到的权限大小将安全漏洞分定义为A、B、C三级[371。A级漏洞可能导致入侵者获得系统管理员权限或破坏目标系统。B级漏洞可能导致本地用户提高访问权限,并可能导致入侵者获取系统控制权限。C级漏洞可能导致中断、降低或妨碍系统操作。该评价体系对于某些漏洞的危害认识并不很恰当,如将拒绝服务漏洞归类为C级漏洞。

表3.4微软漏洞评价等级定义

等级

严重

重要定义漏洞的利用无需用户的干预,比如蠕虫的传播和利用漏洞的利用导致数据完整性、可用性和机密性的损失,或者进程资源的可用性和完

整性的损失

中等

低漏洞不太容易利用漏洞的利用很困难,或者漏洞成功利用后影响非常小第16页

国防科学技术大学研究生院硕士学位论文

通用弱点评价体系【33J(CVSS)由NIAC开发、FIRST维护的一个开放并且能够被产品厂商免费采用的标准。该评估系统包括基本标准、环境标准、时间标准三部分,其中基本标准包含攻击途径、攻击复杂度、认证、机密性影响、机密性影响偏移量、完整性影响、完整性影响偏移量、可用性影响、可用性影响偏移量的因素考虑;环境标准包含潜在间接风险、目标分布的因素考虑;时间标准包含代码可利用性、补丁措施、确认程度的因素考虑。该评估标准结合一种计算方式得到漏洞的严重程度为O.10之间的整数值。

三、威胁识别及威胁频率赋值

威胁可以通过威胁主题、资源、动机、途径等多种属性来描述。造成威胁的因素分为人为因素和环境因素。根据威胁的动机,人为因素又分为恶意和非恶意两种。对威胁的分类有基于表现形式的分类方法和基于威胁来源的分类方法。判断威胁出现的频率是威胁赋值的重要内容,频率的来源可以是:

1)以往安全事件报告中出现过的威胁及其频率的统计;

2)实际环境中通过检测工具以及各种日志发现的威胁及其频率的统计;

3)近一两年来国际组织发布的对于整个社会或特定行业的威胁及其频率统计,以及发布的威胁预警。

四、风险计算方式

根据2.3.2的风险分析模型,通过相应的算法可以得到风险值。根据风险评估过程进行的详细程度可分为结构化的风险计算方式和非结构化的风险计算方式,两种不同的方式可以在实际的应用中综合使用。结构化的风险计算方式有风险矩阵测量、威胁分级法、风险综合评价、风险二值法等。非结构化的风险计算方式通常建立在通用的威胁列表和脆弱性列表之上,用户可以根据列表提供的线索为资产面临的威胁和威胁可利用的脆弱性进行选择,从而确定风险。非结构化的风险计算方式有风险矩阵、从员工职务角度进行分析、威胁分析法等【38】。在这里介绍本文所使用的相乘法原理计算风险。

相乘法主要用于两个或多个要素值确定一个要素值的情形。即z=f(x,Y),函数f可以采用相乘法。原理是:z=f(x,Y)=x圆y

当f为增量函数时,o可以为直接相乘,也可以为相乘后取模等,例如:

z=f(x,y)=x×Y,或z=f(x,y)=4X×Y

或z=f(x,y)=l、]xxyI

或z:厂(w):l坐鲨I等。Lx+Y-J

相乘法提供一种定量的计算方法,直接使用两个要素值进行相乘得到另一个第17页广厂一1

国防科学技术大学研究生院硕士学位论文

要素的值。相乘法的特点是简单明确,直接按照统一公式计算,即可得到所需要结果。在风险计算中,通常需要对两个要素确定的另一个要素值进行计算,例如威胁和脆弱性确定安全事件发生可能性、由资产和脆弱性确定安全事件的损失值,因此相乘法在风险分析中得到广泛采用。

五、风险处理

计算和判定风险等级后,就可以对系统的薄弱环节采取各种安全措施加固。该阶段工作还包括各种文档的处理。

3.2动态风险评估

动态评估主要对运行的网络进行监控,搜集攻击信息,通过信息处理、数据统计和分析来评估系统的安全性,对攻击行为进行时间、次数的统计并建立模型。相关研究工作如:Amesl”J等人根据入侵检测系统警报信息使用隐马尔可夫模型计算系统处于各种安全状态的概率并对各种安全状态可能造成的损失赋值从而得到网络安全风险评估结果的研究;Boyerl52]等人在根据安全事件的种类和频率将安全事件融合为安全场景后使用安全评估声明语言SADL设定所构建的场景对网络安全造成风险的研究;Teot53】等人通过发现特定威胁源相关的安全事件评估威胁源带来的风险,并将该风险作为防火墙的输入,并根据链接源的风险状况进行动态访问控制的研究;Bulter/54】对安全属性评估的研究针对攻击效果对系统安全性的影响进行了深入的研究,并据此结合经验估计的攻击频率评估网络的动态风险;Cardoso等人【l9】提出了一种基于agent分布式系统的网络安全评估方法,通过在网络中的若干节点主机上安装agent,然后利用agent监视所在子网或其他节点主机安全状态的方法进行安全评估。国内的李涛和王益丰等人【20J提出了一个基于免疫的网络安全风险定量检测模型和方法,主要侧重于对网络系统面临攻击时的实时风险评估,其风险与攻击强度成正比,属于威胁(或攻击)评估;程文聪等人建立了一个威胁数据流立方体模型用于威胁数据流分析,并结合对威胁效果的研究,给出了一个进行动态定量网络风险评估的框架结构。陈秀真等人【2l】根据系统过去遭受攻击的记录情况,结合服务、主机自身的重要性,按照网络系统组织结构,提出一种层次化安全威胁态势定量评估模型及相应的量化计算方法。Madan等人[24J把攻击行为和系统的反应关联起来,用状态机模型和状态变化的概率评估系统安全性。这类动态评估方法得出系统处在安全状态的时间比率和次数,也属于定量评估。由于动态评估更具有主动性和自动化,所以越来越受到重视。

动态风险评估的主要依据来自两个方面,一是威胁事件信息的数据分析,包括对各种威胁的影响对象、发生频率、发展趋势和异常值等数据特征的分析,二是威胁事件对目标网络安全性可能造成的影响分析。第18页

国防科学技术大学研究生院硕士学位论文

通常所使用的动态风险评估的计算公式Risk=>】Frequency×ThreatEffect,Frequency和ThreatEffect直接反映了动态评估所依据的两个来源,即风险事件发生的频率和事件造成的可能损失大小。

3.3静态与动态相结合的风险评估

本小节详细分析动态与静态风险评估的异同,引出本文设计实现的静态与动态相结合的风险评估系统的模型。

无论是动态风险评估和静态风险评估,两者都尽可能地考虑到网络安全风险的各个要素,将资产、脆弱性、威胁三者结合起来,采取适用的计算方法得到网络系统的风险指数。但是动态风险评估中所使用的威胁概念与静态评估中的威胁概念存在的一定的区别。动态评估更加关注的网络安全的各种技术性因素,如漏洞、网络攻击等,而静态评估则更加关注管理和内容的安全性,如各种管理措施、信息保密性等。网络安全不仅仅是技术的问题、也是管理的问题。因此,从这个角度来看,动态风险评估是不够全面的。

静态风险评估立足于数据库中已知的信息资产、脆弱性、威胁信息来评估计算机或网络系统,根据相关标准可以直接计算得到系统的风险值,并依此确定风险等级,采取有效管理措施处理高风险,评估可以根据需求来确定评估粒度,评估结果可以较全面,适合于比较详尽地评估一个网络信息系统。一个详尽的数据库系统是静态评估占据优势的前提和基础。动态风险评估也应和静态评估一样结合风险评估的各个要素再进行关联计算,但是当网络规模扩大后,目前的风险计算方法和动态评估方法还不能实时(分钟级)地计算出整个网络系统的风险指数。为了时效性,动态风险评估可以简化风险评估需要考虑的要素。

静态风险评估的原始数据获取可以采用人工方式,也可以采用自动识别方法(如基于角色的自动资产识别、分布式脆弱性扫描工具使用等)。一方面,静态评估各个因素的关联计算量比较大,周期长,尤其在网络环境迅速变化的时代,被评估的网络信息系统的各个要素都在变化,如关键网络设备的更改,被评估网络系统安全管理的实施,如随时给关键服务打补丁,对薄弱的安全设施进行结构性改进等。另一方面,“零日攻击"的出现,使得人们以漏洞评估为基础的风险评估不能完全有效把握系统潜在的安全威胁。所谓零日攻击(zero.day)是指病毒或蠕虫利用操作系统或应用软件的某些未被开发商知晓的或未及时修补的漏洞所发起攻击。由于用户无法进行防护,因此这样的攻击往往极具破坏力。与此相近的概念还有零时攻击(zero.hour)。过去,安全漏洞从发现到被利用一般需要几个月时间。现在这个时间越来越短。因此,防范各种被称之为“零时"或“零日’’攻击的新的未知的威胁变得尤其重要。静态评估的长周期性根本无法关注到这类威胁。只第19页

国防科学技术大学研究生院硕士学位论文

对安全事件进行的风险评估虽然不具备对网络系统的安全风险完全把握的能力,但是可以有效把握对未知脆弱性利用导致的风险。

静态评估是监视与系统安全相关的系统配置的有效方法,目前已被大多数评估机构和组织熟练掌握。动态评估只有在攻击者试图利用某项脆弱性时才会报告脆弱性的存在。而静态评估方法更加主动、具有前瞻性,它不是对一项已经进行的入侵或误用情况做出反应,而是检查系统安全状态,向用户报告系统存在的安全隐患,使安全管理人员能够有机会在攻击发生之前将其修复,从而达到防患于未然。

经分析,两个评估方法的主要比较点如表3.3所示。

表3.5静态风险评估与动态风险评估比较

静态动态

实时性差,对网络系统资产信息、漏洞信好,采取合适的数据处理,有时可以

息的收集处理需要花费大量时间。.实时计算得到一时间段的网络风险

适合“年检式”的评估。指数。

全面性好。容易结合资产、威胁频率等因差。一般主要采用安全事件频率、等

素,评估数据库的完备性决定其评级等相关信息,只关注技术性威胁。

估结果较全面。同时关注管理和技

术性威胁。

准确性较低,采用遍历脆弱性库的方式,较高,白箱测试和实时统计,能较好

黑箱测试的检测结果有些具有欺骗的反映当前的网络环境真实情况。

性。

复杂度比较容易实现,目前国内已有相关对数据融合、聚集、关联分析等计算

机构和组织熟练掌握流程。前预处理要求比较高,还有很多技术

难点需要攻关。

科学性目前已有较多的风险评估标准,主还没有针对性的动态风险评估标准。

要用于静态评估。

基于上述分析,将动态风险评估与静态评估结合起来对网络系统进行风险监控是有必要的。

根据动力学理论,闭环体系中检测模块设计成败的关键在于检测的频度和精度。好比目测游泳池水位,不能每秒都瞅,也不能水管打开-d,时不关;管理员如果近视,就要给他配上合适的眼镜,保证精度。风险评估也是同样的道理。

风险评估的“检测频度”就是执行评估的频度。按照我国目前风险评估的实际操作中,用户一般一年进行一次风险评估。动态评估的手段,应做到实时风险监测计算。可以依托的的工具包括评估威胁的IDS、异常流量分析系统、日志分析系统等,评估脆弱性的网络扫描器、应用扫描工具等。动态评估的频率:可以根据用户安全保障需要设置不同级别。第20页

国防科学技术大学研究生院硕士学位论文

本文静态评估与动态评估结合的风险评估框架如图3.1所示。

指标计算

图3.I静态与动态相结合的风险评估框架模型

静态部分将结合资产、脆弱性、威胁历史频率数据通过关联计算来得到静态风险指数(3.1.2小节),动态部分将网络安全设备上的实时安全事件进行分类聚集后,通过基于指标体系的综合计算方式得到动态风险指数(第四、五章)。这样两种评估方法可以很好弥补各自不足,解决待评估系统网络规模增大后风险评估时效性和全面性的矛盾。第2l页

国防科学技术大学研究生院硕士学位论文

第四章基于安全事件分类的动态风险评估指标体系

动态风险评估主要考虑技术性威胁,表现为对安全事件的统计、量化。动态风险评估指标是动态风险评估的工具,是反映待评估系统动态风险的指示标志。指标体系则是根据评估目标和评估内容的要求构建的一组相关指标。据以搜集待评估网络的相关信息资料,反映网络的动态风险。本章论述了动态评估指标框架、并对指标的有效性、可信度和验证方法进行了讨论。

4.1动态风险评估指标体系建立的原则

网络安全动态风险评估指标是对网络系统动态风险评估要素的描述,是网络系统动态风险评估的基础,所以要根据一定的安全评估准则,选取某些合理的网络安全动态风险指标来对网络系统的安全特性进行评估。

4.1.1全面性与重要性的相结合

由于网络与信息系统的风险来源广泛,受到各种因素的制约,所以指标体系的建立必须遵循全面性和重要性的原则,使指标体系全面反映各有关要素和各有关环节的关联。

指标体系建立全面性原则主要体现在对网络与信息系统的风险来源进行划分与归类时,保证内容的充分性,即不能遗漏重要的风险来源因素。重要性则是指标的选择要富有代表性,指标值的变化能反映网络与信息系统的实际风险变化。

4.1.2结构稳定性与内容动态性相结合

网络信息系统动态评估指标体系会随着技术的发展而变化,但是其内在的逻辑结构是不会变的。构建评估指标体系,要坚持结构的稳定性,以保证评估结果的连续性、可比性。

结构稳定与否取决于形成结构诸要素的合理组合。评估指标体系的结构要素为一级指标、二级指标、三级指标等等,呈横向排列;指标内容和评估标准一一对应,这种框架结构合理,具有很强的稳定性。

内容的动态性是指随着时间、.条件与具体环境的变化,指标体系中各个具体指标会发生变化、甚至不再适用而放弃。网络信息系统风险评估是在特定网络背景、特定评估技术下发生的,受评估思想、技术发展程度等诸因素的影响。因此,网络信息系统安全风险评估的内容不是固定不变的,否则该指标体系就不能具有第22页

国防科学技术大学研究生院硕士学位论文

很好的适应性,起不到相应的作用,也就失去了风险评估的意义。

4.1.3定性与定量指标相结合

定性指标又称“主观指标’’,反映对评估对象的意见、满意度。定量指标又称“客观指标’’,有确定的数量属性,原始数据真实完整,而且可以指定明确的评价标准,通过量化的表达,达到使评估结果直接清晰的目的,不同对象之间具有明确的可比性。

风险评估是一个复杂的过程,从2.4节的分析比较可以看出定性风险评估和定量风险评估各有优势,人们逐渐趋向于定性和定量相结合的风险评估,因此在选取评估指标时需将定性指标与定量指标结合起来考虑。

4.1.4可操作性

指标体系的设计要求概念明确、定义清楚,能方便地采集数据,因此要考虑现实科技水平。从可行性来看,指标体系不应太繁太细,过于庞杂和冗长,否则将会违背指标设计的初衷和指标的示范意义。指标体系的设计应考虑到现实的可能性、应适应评估的方式、评估活动对时间、成本的限制、适应指标使用者对指标的理解、接受程度和判断能力。

评估指标统计计算的数据来源是与网络安全相关的各类数据。数据的获取是保证安全评估得以正常进行的基础和前提。数据获取的成功与否,直接关系到整个安全评估工作的质量。为了保证所获取的数据的质量,应坚持准确性、全面性、时效性的原则。建立可操作的指标体系首先要分析目前能够有效获取的指标数据有哪些、如入侵检测系统的日志与警报、防火墙和操作系统日志、脆弱性扫描结果等。其次,考虑从上述数据中尽快获取指标度量需要的统计数据的可行性问题。

动态评估的数据收集更侧重使用各种辅助工具如入侵检测系统、木马检测系统、各个出入口流量数据等来获得评估所需要的指标数据。

4.2基于安全事件分类的动态风险评估指标框架

4.2-1网络安全事件分类研究

目前,国内外对网络安全事件的分类进行了大量的研究,取得了一定的成果,并在实际中得到了较好的应用。鲜明、包卫东等人【55J将网络安全事件分类方法分为以下五类。基于经验术语和基于单一属性的分类方法主要依靠主观经验,基于多属性的分类方法是单一属性方法的改进,基于应用的方法实用但是适用面比较窄。另外,国内的安全事件分类标准有《信息安全事件分类分级指南》、国家信第23页

国防科学技术大学研究生院硕士学位论文

息安全中心出的标准草案《安全事件统一描述标准》。

1、基于经验术语的分类方法

最初对攻击的描述经常采用经验术语列表的分类方法【56】【57】,这种分类方法存在着较大的问题,很多术语的分类不仅不属于相同或相近的技术层面,而且相互之间相差太大,不能完全覆盖当前主流攻击方式,不满足完备性的要求,同时各个分类之间明显缺乏互斥性,一些术语交叉、内涵重复。Perry和Wallicht58】根据潜在的攻击者和可能的后果对经验方法进行了改进,但并没有真正克服上述缺陷。由于这种基于术语的分类方法通常是根据经验知识进行的,逻辑性和层次结构不清晰,目的性不强,术语内涵界定不清,难以得到多数人的认同,因此这种分类方法并没有得到广泛地应用。

2、基于单一属性的分类方法

基于单一属性的分类方法是指仅从攻击某个特定的属性对攻击进行描述的方法,与基于经验术语分类方法的最大不同在于:基于经验术语分类的方法所针对的攻击属性可能有多个。基于单一特定属性的分类方法在分类的确定性和定义的清晰度方面有了一定的进步,能够满足某些特定场合的需要,但是它只能反映所描述攻击的特点,对其他属性特点无从反映,不具有普适性【591。

3、基于多属性的分类方法

其基本思想就是将攻击看成一个由多个阶段组成的过程,而不是单一的阶段,其中不同的阶段体现不同的特点。文献161】提出了新的攻击分类方法,对攻击的5个属性进行了描述,文献【62】对其进行了改进。DanielLowryLough[61]对多种攻击进行了全面细致的分析,研究了近30年来的各种计算机网络攻击行为的相关资料,提出了网络攻击行为的通用分类方法VERDICT(ValidationExposureRandomnessDeallocationImproperConditionsTaxonomy)。这种方法在普适性、全面性、准确性、可扩展性等方面都有了很好的表现。

4、基于应用的分类

基于应用的分类方法是对特定类型应用、特定系统而发起的网络攻击的属性进行分类描述的方法。典型的工作有:文献[64】等对网络蠕虫的概念进行了界定,Mikovic和Stephen等人对DDOS类攻击进行了描述,国内的王晓程【63J等人也研究了适合IDS系统的攻击描述与分类方法。诸葛建伟等噼】从攻击者角度出发对攻击技术进行了分类,提供出一种符合基本分类准则的攻击技术分类层次结构。张森强等综合考虑了攻击方法、攻击工具和漏洞的分类方法。基于应用的方法过多考虑专用性的原因,这种方法在普适性方面表现较差,难以适用于不同的应用领域。

5、面向攻击生命周期的攻击分类方法

该方法【65】从网络攻击的三个阶段:发起攻击、作用阶段、结果阶段出发,建第24页

国防科学技术大学研究生院硕士学位论文

立面向攻击生命周期的攻击分类方法体系,是对攻击行为定性描述的方法,还需

要对攻击因子进一步细化和量化、以便该攻击分类体系能够更加准确、更加细致

地反映出攻击的特点。

4.2.2动态风险评估指标框架

动态风险评估相对于静态风险评估的区别是,动态风险评估所需要的数据不是已知的,因此对于动态评估的一个重要要求是,指标数据的获取必须是容易的、

可自动的,指标的计算能够快速、实时。指标数据获取必须通过工具采集,利用防火墙、IDS等部署在网络关键节点的安全设备所检测的安全事件进行统计分析评

价网络当前的安全状况。基于上述四个原则,本文动态风险评估指标体系建立在安全事件分类的基础上。

表4.1基于安全事件分类的动态风险评估指标框架

一级指标独立型安全事件

二级指标漏洞攻击事件

三级指标

缓冲区溢出漏洞攻击

四级指标危害等级出现频率攻击验证

权限提升漏洞攻击

网络扫描事件

连续型安全事件计算机病毒事件蠕虫事件木马事件僵尸网络事件

危害等级出现频率发展趋势具体类型规模

混合攻击事件

网页内嵌恶意代码事件拒绝服务攻击

首先必须对网络上对网络系统产生的安全事件进行分类。4.2.1小节论述了当

第25页

国防科学技术大学研究生院硕士学位论文

前网络安全事件分类的相关研究,这些研究或多或少都存在各自的缺陷,而且不具有标准化的优点。国家标准《信息安全事件分类分级指南》(本文中简称《指南》)规定了信息安全事件的分类分级规范,用于信息安全事件的防范与处置,为事前准备、事中对应、事后处理提供一个基础指南,供信息系统的运营和使用单位参考使用。另外,信息安全中心正在草案中的《安全事件统一描述标准》(本文中简称《描述标准》)根据安全事件之间的共性和区别,把安全事件分为六个大类,每个大类又包括若干小类。

框架,如表4.1所示。《描述标准》对安全事件的分类相比于《指南》更侧重于技术上的可操作性。参考以上两个标准,我们提出了网络动态风险评估的指标

4.2.3各层指标的含义

安全事件根据对网络系统的影响分为独立型安全事件和连续型安全事件,所谓独立型安全事件是指该网络安全事件的发生相邻两次之间不存在内部关联性。如网络扫描事件,可以是随机扫描,也可以是有针对性的扫描,攻击的方式和范围也是由攻击者在某一次攻击中定义的,网络安全管理员不能根据前次检测到的扫描结果来预测攻击者下一次扫描的范围与强度。连续型安全事件是指网络安全事件的发生前后存在关联,并在时间上存在连续性。例如蠕虫事件,由于蠕虫传播具有一定规律性,人们可以根据它爆发的时间段,规模、传播算法等得到蠕虫传播的趋势。

二级指标是对一级指标的进一步分类,下面对提到的事件进行概念上的澄清,参考的主要依据是国家标准《信息安全事件的分类分级标准》。

拒绝服务攻击事件是指利用信息系统缺陷、或通过暴力攻击的手段,以大量消耗信息系统的CPU、内存、磁盘空间或网络带宽等资源,从而影响信息系统正常运行为目的的信息安全事件。

网络扫描窃听事件是指利用网络扫描或窃听软件,获取信息系统网络配置、端口、服务、存在的脆弱性等特征而导致的信息安全事件。

计算机病毒事件是指蓄意制造、传播计算机病毒,或是因受到计算机病毒影响而导致的信息安全事件。计算机病毒是指编制或者在计算机程序中插入的一组计算机指令或者程序代码,它可以破坏计算机功能或者毁坏数据,影响计算机使用,并能自我复制。

蠕虫事件是指蓄意制造、传播蠕虫,或是因受到蠕虫影响而导致的信息安全事件。蠕虫是指除计算机病毒以外,利用信息系统缺陷,通过网络自动复制并传播的有害程序。

木马事件是指蓄意制造、传播木马程序,或是因受到木马程序影响而导致的第26页

国防科学技术大学研究生院硕士学位论文

信息安全事件。木马程序是指伪装在信息系统中的一种有害程序,具有控制该信息系统或进行信息窃取等对该信息系统有害的功能。

僵尸网络事件是指利用僵尸工具软件,形成僵尸网络而导致的信息安全事件。僵尸网络是指网络上受到黑客集中控制的一群计算机,它可以被用于伺机发起网络攻击,进行信息窃取或传播木马、蠕虫等其他有害程序。

混合攻击程序事件是指蓄意制造、传播混合攻击程序,或是因受到混合攻击程序影响而导致的信息安全事件。混合攻击程序是指利用多种方法传播和感染其它系统的有害程序,可能兼有计算机病毒、蠕虫、木马或僵尸网络等多种特征。混合攻击程序事件也可以是一系列有害程序综合作用的结果,例如一个计算机病毒或蠕虫在侵入系统后安装木马程序等。

漏洞攻击事件是指除拒绝服务攻击事件和后门攻击事件之外,利用信息系统配置缺陷、协议缺陷、程序缺陷等漏洞,对信息系统实施攻击的信息安全事件。

三级指标是各个具体安全事件的子类。由于每类安全事件衡量的标准不同,所以第三级指标内容是随第二级指标要素变化而变化的;四级指标是各子类评估指标,第四级指标内容会随着人们对该类安全事件的了解和把握而变化,因此整个指标框架即保证了结构上的相对稳定性,又保证了内容上随着网络和网络安全评估技术的变化而变化。

4.2.4常见的四级指标

安全事件等级:影响安全事件等级的要素有:信息系统重要程度、系统损失和社会影响【39】。其中,信息系统的重要程度主要考虑信息系统所承载的业务对国家安全、经济建设、社会生活的重要性,以及业务对信息系统的依赖程度。系统损失是指由于信息安全事件对信息系统的软硬件、功能及数据的破坏,导致系统业务中断,从而给事发组织和国家造成损失,其大小主要考虑恢复系统正常运行和消除安全事件负面影响所需付出的代价。社会影响是指信息安全事件对社会所造成影响的范围和程度,其大小主要考虑国家安全、社会秩序、经济建设和公众利益等方面的影响。《指南》和《描述标准》都将信息安全事件可以分为四级pw特别安全事件、重大安全事件、较大安全事件和一般安全事件。也可以根据实际经验划分事件等级,如elQESAl39J的八级制和snort[401的三级制。

安全事件规模:显然,同一类安全事件不同的规模所导致的危害是不同的。安全事件规模是一个随着安全事件类别即上一级指标不同而含义完全不同的指标,也是一个与评估技术手段密切相关的指标。以僵尸网络为例,不同的跟踪手段和统计方法会得到不同的规模14l】【4l】——实时规模(有效粒径effectivesize)和全局足迹。第27页

国防科学技术大学研究生院硕士学位论文

安全事件发生频率:这是一个统计量,取决于评估粒度、评估周期,可以是每分钟发生的次数、也可以是小时、天为单位。

4.3动态风险评估指标体系有效性和可信度分析

本文中,动态风险评估指标体系是建立在国家标准《信息安全事件分类分级指南》基础上的,包含了网络安全事件的各个方面。而动态风险评估的可信性很大程度上依赖于评估指标体系的有效性和可信度,因此,我们从有效性和可信度两方面来对指标体系进行分析。

4.3.1有效性分析

所谓有效性分析是指标体系实证测量在多大程度上反映了网络系统面临各种安全事件所导致的网络系统安全风险的真实含义。网络系统动态风险评估指标体系的研究是建立在对网络系统当前面临的风险和网络安全事件的概念和含义共识的基础上,对其的有效性分析也可以通过一些标准来测量实现这些共识的程度。

有效性分析主要从以下三个环节进行。

1.解释的可信性

风险评估研究的目的归根结底是使评估结果与安全现象之间的关联一致。本文的动态风险评估指标体系的建立是以国家标准为基础的,这为指标体系的提出节省了大量的调查和分析工作。文中的指标包含了目前网络所面临的各种安全事件,这些安全事件与我们对网络安全面临的风险在头脑中的印象吻合。

2.使用的贴切性

文中所建立的网络系统动态风险评估指标系统包括独立型安全事件和连续型安全事件,不仅全面而贴切的反应了网络系统可能遭遇的动态威胁,而且也在一定程度上了反映了网络系统动态风险评估指标体系中各因素对网络系统风险评估的影响程度并不是一致的,而是存在一定的逻辑顺序。例如,独立型安全事件从所包含的安全事件类型与连续型安全事件所包含的安全事件类型相比较可以判断连续型安全事件对网络系统的威胁更大,对系统产生的风险值会更大。

3.体系的可扩展性

网路安全的概念和内涵是丰富变化着的,网络安全事件也是不断更新和变化。本文建立的指标框架在一、二层指标上是相对稳定不变的,后两级指标是可以根据评估者对网络安全和网络安全事件的理解进行填充和改动的,这和网络安全的实际情况是相吻合的,网络安全事件的大分类并不会随时间的变化有太大的变化,往往几年才可能出现一类新的安全事件而各个子类则会随着黑客攻击技术和网络的发展而变化,如病毒作为一个安全事件大类自病毒出现以来就存在,而且它的第28页

国防科学技术大学研究生院硕士学位论文

子类变化相对稳定,变化迅速的是各个具体的病毒,据国家计算机网络应急处理中心介绍,全球每年新病毒产生约2万多个,在国内独家拥有全球反病毒监测网的瑞星,一般每周能截获1000多个新病毒。完全掌握这些新病毒之后再对网络安全系统进行评估是不可能的。因此本着全面性与重要性的原则,指标体系框架包含了网络系统面临的重要威胁。

体系的可扩展性体现在增加或修改第三和第四级指标内容并不影响指标框架的完整性和指标计算的方法。

从上述三个方面的分析,可以看出本文所建立的网络系统安全动态风险评估指标体系是有效的。

4.3.2可信度分析

动态风险评估指标体系可信度分析是论证指标框架的可推广性,亦即指标框架适用于不同的环境、时间、空间、场景以及适应评估方法、研究方法、数据采集方法的程度。动态风险评估指标体系研究可信度分析亦可看作是研究结果的强壮度分析,即同一网络系统在相同的场景、相同的方法、相同的测量数据下得出的结果应该是相同的。

动态风险评估指标体系研究可信度分析可以采用前侧.后侧方法或对分法【261。其中,前侧.后侧方法是对动态风险评估指标体系研究中同一范围或相同研究对象进行两次互相独立的测试,以判断研究结果稳定性程度的判断方法。对同一个网络系统来说,在前后测验相似的情景、对象等条件下,两次测试的结果应该保持一致性。对分法是将指标体系研究中所涉及的检测条目随机分成两组,将一组研究结果与另一组研究结果相比较,如果得到的评估结果相一致说明研究评估具有较好的信度。.

本文中,动态风险评估指标体系考虑到网路系统动态风险评估的需要,基于国家标准《信息安全事件分类分级指南》,以全面性和重要性相结合、指标结构相对稳定性与内容动态性相结合、定量与定性指标相结合、以及统计的可行性和准确性相结合为指标框架构建原则,保证了指标框架能够适应网络系统的动态风险评估、体现网络系统动态风险评估的内涵,为动态风险评估的指标计算提供了依据。第29页

国防科学技术大学研究生院硕士学位论文

第五章层次式的动态风险评估指标计算模型

本章对动态风险评估的指标数据进行分析,比较分析各种指标无量纲化方法以及定性评估项的量化和归一化。介绍了层次分析法的原理,并将其用于指标权重确定和多指标综合,在此基础上提出了一个基于AHP的大规模网络动态风险计算模型。

5.1指标数据的来源与类型

5.1.1指标数据来源

安全事件的数据来源应该最大考虑组织的业务需要,从而提出具体需求,明确网络与完全事件监控对象涵盖的网络设备、主机系统和安全系统。安全产品包括防火墙系统、主机入侵检测系统、漏洞扫描系统、防病毒系统、网络安全审计、身份认证系统等;网络产品包括路由器、交换机、Windows操作系统主机、Solaris操作系统主机、不同版本的WebLogic、流量管理系统等。

对这些系统的日志和事件告警信息进行集中收集、其中网络产品的日志信息可通过网管系统获取。常见的网络安全事件采集模型如图5.1所示。

图5.1网络安全事件采集组件模型

网路安全事件采集模块负责实时监控网络的安全事件。通过事件监控模块监控网络中各个网络设备、主机系统的日志信息、以及安全产品的安全事件日志信息等,及时发现正在和已经发生的安全事件,协助进行安全决策,确保网络和业务系统的安全、可靠运行。通过事件采集器的部署,在所管理的骨干网络、不同的承载业务网及其相关支撑网络和系统上的不同安全信息采集点(防病毒控制、入侵检测系统控制台、漏洞扫描管理控制台、身份认证服务器和防火墙等,安全运营中一tL,检测点的代理及引擎部署),通过安全通信方式,集中收集安全事件到安全第30页

国防科学技术大学研究生院硕士学位论文

运营中心中的安全管理服务器进行处理。

整个模型对来自不同安全系统的报警信息在后台关联分析模块完成关联分析,将原始的报警数据进一步规范化并归纳为典型安全事件类别,并将分析完毕的安全事件信息导入到数据库中。

5.1.2指标数据类型

网络安全风险评估是一个复杂的过程,涉及的评估指标至少有几十种,精确的量化不等于评估的准确,对不同特征的指标进行归类分析整理,正确地认识各类指标,有利于风险评估的准确性。按照不同的分类标准可以分成以下几组指标:

1)主观指标与客观指标

主观指标又称“定性指标",反映评估者对评估对象的意见、满意度。客观指标又称“定量指标",有确定的数量属性,原始数据真实完整,不同对象之间具有明确的可比性。

2)总体指标和分类指标.

总体指标与安全风险评估的理论范式和基础框架相结合,为分类性指标打下良好的基础,体现安全风险的一般特性。分类性指标可以针对不同的系统深入研究,充分解释不同类型系统之间的差异性。

31描述性指标和分析性指标

描述性指标主要反映系统的实际状况或条件。具有以下几个基本功能:汇集描述风险状况和趋势的基本数据,力图全面、翔实地反映安全风险的基本状态,它是搜集系统安全数据的框架,也是协调、统一各项统计数据的基础。分析性指标主要是分析评估对象各因子之间的内在联系和各因子的发展趋势。分析性指标具有高度综合性和创新性,可以达到综合评估的目的,有利于洞察和把握安全风险存在及发展的状态和趋势,但是,分析性指标体系在设置和应用中会碰到指标权重难以确定的问题。

4)状态性指标与措施性指标

状态性指标是指能够通过一段时间内网络运行的状态结果来评估网络安全水平的指标,措施性指标是保障网络安全的技术、设施、管理等方面所采取的指标。

5.2指标数据的预处理

从4.2节定义的网络风险评估指标体系可以看出,各个评估指标的量纲是不同的,其原始测试数据之间可能存在较大差异,直接将其用于评估可能会使得评估结果不确定,从而失去评估的意义。因此有必要在评估前对评估指标的原始测试数据进行适当的预处理后再进行评估。数据预处理主要包括无量纲化处理和归一第31页

国防科学技术大学研究生院硕士学位论文

化处理等。

5.2.1无量纲化方法

数据预处理和归一化在本质上都是一致的,都是测量数据进行某种形式的变化处理,使指标数据量纲的不同不影响指标间的综合处理。指标数据无量纲化方法主要有三种:(1)直线型无量纲化方法;(2)折线型无量纲化方法;(3)曲线型无量纲化方法。

直线型无量纲化方法的主要特点是规范化后的指标值和测量值之间呈一种线性关系。常见的直线型无量纲化方法有阀值法、标准化方法。阀值也称临界值,是衡量事物发展变化的一些特殊指标值,比如极大值、极小值、满意值、不允许值等。阀值法是用指标实际值与阀值的比作为指标规范化值的无量纲化方法。本文对常用的阀值无量纲化方法进行了分析比较,如图5.2和表5.1所示。

另外还可以借助标准化方法来进行无量纲化处理,标准化的公式为:

Y一.r

咒=±—二“=1,乙…,功

其中

;=备

归佶喜“哥

b

cd

图5.2常用阀值无量纲化方法几何图形第32页

国防科学技术大学研究生院硕士学位论文

表5.1

图号

a

常用阀值无量纲化方法比较规范值范围minx【maxx,1】

影响因素

】【,maxX

变换公式

特点

规范化值随指标值增大而增大,若指标值为正,则规范化值不可能为零,最大值为1。

y=——maXX

X

b

y

2

maxX+minX—X

maXX

minX【maxx,1】

max)【,mill兄

规范化值随指标值增大而减小,适合对逆指标进行规范化处理。规范值随指标值增大而减小,适合对逆向指标进行规范化处理。规范化值随指标值增大而增大,规范化值最小为0,最大为1.

规范化值随指标值增大而增大,规范化值最小为q,最大为k+q。

x>O

C

y

2

maxX—X【O,l】

maxKmln)【'

X

rnaXX—mlnX

.

d

x——minX

y2

maXX—ITllnX

.

【O,1】

max)【’mln)【,

X

e

X—mlnX

Y=

.

—

【k,q】

max)【'mIn)【'x,k,q

k+q

InaXX—nUnX

标准化方法与阀值法的主要区别是:1)利用了原始数据的所有信息;2)需要较

多的测试样本数据;3)指标的规范化结果超出了[0,11区间,分布在零的两侧,大于均值规范化为正值,否则规范化为负值。

折线型无量纲化方法适用于指标变化呈现阶段性,指标值在不同阶段变化对

网网络风险的影响不同。构造折线型无量纲化方法与直线型不同之处在于必须找

到指标性质变化转折点的指标值并确定其规范化。本文对常用的几种折线型无量

纲化方法进行了比较,如表5.2所示。

曲线型无量纲化方法适用于指标变化过程没有明显的转折点,但是前后期的

变化特点又确实不同的指标的无量纲化。常用的曲线型无量刚化公式有:

1.升半r型分布

。

毪2

fO

0≤玛≤a

h—e—k(x—I)K>a

f

0

2.半正态型分布

,

0≤罨≤a

xi>丑

《=11一elk(x一-)b

式中,k,a,b为曲线待定参数。

第33页

国防科学技术大学研究生院硕士学位论文表5.2常用折线型无量纲化方法的比较

类型凸折线型

图形

特点

指标值在前期的变化被赋以较多的增加值,

切一_

y^

适合于正指标。

指标值在前期的变化被赋以较多的增加值,

适合于逆指标。

\

、、

、

l∑、、

{

x

凹折线型

Y

对指标后期赋予较多增加值,适合于正指标。

=刁。

V一

}

‘X

对指标后期赋予较多增加值,适合于逆指标。

—7\?

三折线型

y

o

”X

适合于指标值在一定的范围内变化,超过一

_●’●●●●-●-一

/

定的范围则对总体效果没有影响的指标。

7X

y。

适合于适度指标的规范化,即指标过大或过小都会对总体效果产生不利影响的指标的规

范化。

‘X

基于安全事件分类的动态风险评估指标体系的第四级指标各个量纲不同,典

型的不同指标有:等级、规模大小、发展趋势、频率、持续时间、具体类型等等。

不同指标的性质不同,量纲不同,不具有可比性和可加性。指标中的等级、具体类型等是专家打分的定性指标;持续时间、频率等是定量指标,但其量纲不同。持续时间的单位是分钟,频率的单位是次/分钟或次/小时。在处理这些指标时应该最

大限度的保留信息差异,消除原指标计量主体和数量级的差别。将指标值转换为指标评价值,为保证信息转换中不失真,必须尽可能保持指标评价值与原指标值

间的对应关系。

5.2.2定性指标定量化的数学模型

指标体系是定量与定性相结合的,在指标评价值的处理上是定量化的。定性的指标通常是静态评价,无法做出系统整体的动态评价,因此需要对定性指标进

第34页

国防科学技术大学研究生院硕士学位论文

行定量化之后再进行处理。

l

O

abcde

图5.3定性指标处理

通过认真研究,发现定性指标定量化一般存在两个情况:一是对照评价标准符合要求的就给分,不符合要求就不给分;二是根据指标项的特点划分,按照指标评价值的变化类型,可分为连续型和离散性型。连续型的指标可以在0到100之间,评价由线性关系求出。连续型指标评分如图5.3左所示。离散型指标,评分值域可以自定义,如当定性指标采用“很高,高,中,低,很低’’的方式描述时,可根据他们之间的次序粗略地分配一个整数来实现结果的量化,如使用“l、2、3、4、5’’与之对应。这些量化后的结果“1、2、3、4、5"可分别采用“0.1、O.3、0.5、O.T、0.9"作为它们的归一化值。离散型指标评分处理如图5.4右。

5.2.3指标预处理实例分析

计算某木马类的风险值,建立五项指标:频率、预测值、发展趋势、变化值、异常值(由其他人员提出,本文侧重指标测量值获取之后的预处理进行研究,在本文中不对五项指标的定义和获取方法进行解释)。其中频率、预测值、发展趋势是正向化指标、异常值、变化值指标可能是整数也可能是负数,该值与0比较的绝对值越大对该木马类的风险值影响越大,在处理时可以将指标值与0比较的绝对值作为修正后的指标值参与指标的无量纲化和归一化。如表5.3是安全事件经过处理后的部分数据,来源是项目组其他成员根据863.917国际出入口数据处理、预测的结果。从5.2.2节的分析比较得到,当分母仅与原始指标的最大值与最小值之差有关,与指标的其他值无关时,若最大值与最小值之差很大,所得到的评价值就会过小,相当于降低了它的指标的权重;相反,当最大值与最小值之差很小时,所得到的评价值就会过大,相当于提高了该指标的权重。即指标的两个值会对指标的权重产生很大影响。所以针对这个场景,采用极差正规化作为无量纲化方法是不可取的。而普遍采用的标准化无量纲化方法的结果既有正又有负,因此,根据张卫华等人的《指标无量纲化方法对综合评价结果可靠性的影响及其实证分析》一文中提出的根据各无量纲化方法所作的等级排序与合理等级排序的等级相关系第35页

国防科学技术大学研究生院硕士学位论文

数来进行无量纲化方法的优选,我们可以采用适合正向化指标的凹折线型指标无量纲化方法,即表5.2中的第三种方法。

表5.3原始数据表

木马类1木马1木马2木马3木马4木马5木马6木马7木马8木马9木马10

频率

21985.02232.02620.02660.028987.02660.028987.011488.028987.013723.0

预测值

25897.02429.03212.03639.021604.03523.021567.012396.021842.015214.0

发展趋势

。532.1261303.71-6.5836.799。772.907.32.688.772.807680.426.416.395702.324

变化值

O.1780.0880.2260.368.0.2550.324.0.2560.079.0.2460.136

异常值

52.O69.O93.O11.O61.O79.024.O0.07967.034.0

5.3多指标综合评价方法及权重系数的选择

5.3.1多指标综合评价方法,

影响各评价事物的因素往往不是简单的几个,如果仅从某单一指标上对评价事物进行评价不尽合理,因此需要将反映被评价事物的多项指标的信息加以汇聚,得到一个综合指标,来评价事物的整体情况。这就是多指标综合评价方法。由于多指标综合方法应用领域广,近年来,围绕多指标综合评价,其他领域的相关知识也不断渗入,使得多指标综合方式的研究不断深入,综合评价方法不断丰富。

目前,国内外提出近几十种综合评价方法总体上可归为两类:即主观赋权评价法和客观赋权评价法。前者多采用定性的方法,由专家根据经验进行主观判断得到权数,如层次分析法、模糊综合评判法等;后者根据指标之间的相关关系或各项

指标的变异系数来确定权数,如灰色关联度法、TOPSIS法、主成分分析法等。

5.3.2层次分析法的基本原理层次分析法即TheAnalytic

HierarchyProcessl461[47】【481(简称AHP)是一种定性、

定量相结合的、系统化、层次化的分析方法。它把待决策的问题分解成若干层,

通过两两比较标度值的方法,把人主观经验来判断的定性问题定量化,计算出每个方案相对于决策系统的总目标的排序权值。AHP具有使非结构化问题向结构化

问题转换的功能,简单易用,其缜密的理论基础决定了它能解决各种实际问题,

第36页

国防科学技术大学研究生院硕士学位论文

AHP方法面对的是内部独立的阶梯层次结构,它要求:任一元素隶属于一个层次;同意层次中任两个元素不存在支配和从属关系,且层次的内部相互独立;同时相邻的两个层次的任两个元素不存在支配关系。下面给出层次分析法的基本方法和计算步骤:

第一步,实际问题分析构造层次结构模型(层次结构图)

对问题所涉及的因素进行分类,然后构造一个各因素之间相互联结的层次结构模型,图5.3为一个典型的阶梯层次结构。

回回回回圈回

图5.4AHP阶梯层次结构

一般可将因素分为三类:

目标层:要进行评估的对象。

准则层:衡量目标能否实现的标准。

措施类:实现目标的方案,方法,手段等。

第二步,构造比较判断矩阵。

成对比较法是在考虑若干因素时,通过对所有可能的组合进行两两比较来确定这些因素在某些方面的优劣顺序的一种方法。

根据实际情况构造矩阵R,矩阵R中填入判断尺度量化规则中所标度的数字。可以引进9分制,如表5.4所示。

表5.4九级分制

标度(k)

1

3

5

7

9

2,4,6,8含义表不两个指标具有同样的重要性表不两个狺标相比,前看比后看略重要表示两个指标相比,前者比后者重要表不两个指标相比,前者比后看很重要表不两个指标相比,前看比后看微重要上述相邻判断的中值

倒数Z与Xj比较…10吃,则t与墨比较z…10l/吒

第37页

国防科学技术大学研究生院硕士学位论文

根据各凶素之间依据上表得出的数值,可构造矩阵:

…

q。

j3=

…呸。

…吒。

其中,元素%@,/=1,2,...,n)是第i个因素的重要性与第j个因素的重要性之比,上述矩阵称为判断矩阵。这样,层次结构模型可以通过成对比较法给出各层因素

之间的判断矩阵。

第三步,用方根法计算最大特征根及其对应特征向量。特征向量计算公式:

Ⅵ=一/∑w:,其中特征向量近似值Ⅵ=弋/,:。×,::×...‰,所以矩阵的最大特征根为

i=l

k=∑五/n,其中^=∑‘jwjlw,,勺代表矩阵R中的元素,n代表矩阵的阶数。

t=i

t*l

第四步,判断矩阵的一致性检验。

一致性检验是指在按照各因素重要程度、优先次序对比的内在规律,判断矩阵应该满足以下三个条件(称为“完全一致性条件"):

1)对角线元素为l

口f,=1口l,。l

ij=l,2,…,n10=l,…?,

21右上三角和左下三角对应元素互为倒数

l,,“,n,~。.,n,1≠.,2一a0=二一1…21j=

嘞

3)因素有限次序的传递关系

%=丝i,j=l…2.,n,f≠/

口匆

如果给出的判断矩阵完全满足这三个条件,说明判断矩阵没有矛盾之处。事实上,判断矩阵一般由专家按九级分值评表产生,难免产生判断矛盾,因此需引入一致性检验,其步骤如下:

1)计算一致性指标CI,C/:等,n为判断矩阵的阶数。

刀一l

2)选择随机一致性指标Ⅺ,对于1~15阶矩阵,Ⅺ见表5.5。

表5.5

阶数

R1

l091.46

l ̄1

5阶平均计算1000次的平均随机一致性指标

2O101.49

30.52111.52

40.89121.54

51.12131.56

61.26141.58

71.36151.59

81.41

阶数

RI

第38页

国防科学技术大学研究生院硕十学位论文

当阶数小于3时,判断矩阵永远具有一致性。

3)计算cR,CR5蚩。一般认为CR<0.10时,判断矩阵有满意的一致性,否则就要对判断矩阵进行调整。

第五步,层次总排序及一致性检验。

层次总排序指计算同一层次上不同因素对总目标的有限次序。假定已经算出第k-l层m个元素相对于总目标的权重w‘扣1’=(Ⅵk-1w2七-1,...,%七_1)r,第k层n个元素相对于上一层(第k一1层)第j个元素的单排序权重是乃∞=幽尸,助∞,...,矿’厂,其中不受j支配的元素权重为零。令P‘‘’=(A‘¨,p2‘七1,...,见‘‘’)r表示第k层元素对第k一1层n个元素的排序,则第k层元素对于总目标的总排序为:

w‘‘’=(wl‘,时,...,%。)r=pCk)w‘H’

w‘‘’=∑硝’哆。1’i=1,2….,n

y=l

同样,也需要对总排序结果进行一致性检验。假定已经算出针对第k.1层第i个元素为准则的a,‘扣n、脚,‘bn、CRs‘扣n,歹=1,2,...,m,第k层的综合检验指标

a,‘‘’=(q‘¨’,%‘¨’,...,CL‘¨’)∞‘¨’

脚,‘‘’=(R/1(k-1)码‘‘一n,...,R/m‘七一1’)国‘七一1’

,1r(七)

CR(‘):兰鬲尉”’

当CR(”<O.10时,可以认为判断矩阵的整体一致性是可以接受的,否则需要对判断矩阵进行调整。若通过整体的一致性检验,即可得到措施层对目标层的权重排列。

5.3.3基于AHP的指标权重确定

根据以上方法分别计算一级、二级指标权重,每级指标的相对重要性数值是笔者结合本文研究的需要,征询有关专家,反复试验最终整理出各类指标之间的相对重要性。下面详细讲述第一、二级指标权重的确定。

1.一级指标权重的确定。

(1)确定目标A和评价因素B

A=动态风险指数

B=(届,垦),其中局代表连续型安全事件,垦代表独立型安全事件。

(2)构造A.E判断矩阵如下,(i=l,2):第39页

国防科学技术大学研究生院硕士学位论文

表5.6一级指标计算矩阵

彳

且

l1/7

岛

7l

BB

(3)计算得到一级评价指标

A=(O.7685,0.2315),因为矩阵的阶数小于3,所以不需一致性检验。

2.连续型安全事件级指标权重的确定。

(1)确定目标A和评价因素B

A=连续型安全事件风险指数

B=B=(蜀,岛,岛,反,色,吃,马),其中墨代表病毒安全事件类,垦代表蠕虫安

全事件类,B代表木马安全事件类,忍代表僵尸网络安全事件类,展代表混合攻击安全事件类,色代表网页内嵌类,马代表拒绝服务攻击类。

(2)构造彳一E(i=l,2,3,4,5,6,7)判断矩阵如表5.7。

表5.7二级指标计算矩阵

彳

岛

11/3l71/41/68

垦

311/51/31/81/71/3

B

1513I/5l/65

玩

1/731/3l1/71/81/3

忍

485711/58

成

6768519

及

1/831/531/81/9l

蜀岛B

髓

B鼠

B,

根据表5.7计算得到的A=(0.1161,0.2177,0.1229,0.2305,0.0656,0.0585,0.1887),

CR=0.0925<0.10满足一致性检验。

5.4基于AI-IP的层次式网络动态风险评估计算模型

大规模网络结构复杂、边界模糊、机构庞大、管理复杂,导致复杂的网络安全问题。大规模网络的结构是多层结构(核心层、汇聚层、接入层),骨干带宽一般在千兆.万兆,出口带宽一般在百兆与千兆之间,即使桌面带宽都有百兆.千兆、其终端数或用户数都以万为单位[491。大规模网络安全事件爆发时,其造成各层网络设备的性能和有效带宽急剧下降,成为复杂网络环境的安全问题。因此,从宏观

上把握大规模网络的动态风险状况成为了监控、预测网络安全状况的重要手段之

第40页

国防科学技术大学研究生院硕士学位论文

一,本小节对大规模网络进行层次建模,并科学地给出动态风险评估的计算方法。

图5.5风险计算的层次模型

实际网络系统按照规模和层次采用自下而上、先局部后整体的评估策略【50】,自上而下为总网、子网、主机、服务四个层次。根据网络系统组织结构,利用系统分解技术,提出层次化的风险计算模型。先评估出主机的风险值,然后结合各个主机在子网中的重要性权值计算出某子网的风险值,结合子网在整个网络中的重要性权值计算出整个网络的风险值。有时候,子网和总网是个同一概念。

其中原始数据来源可以为IDS、防火墙、主机监控系统、反病毒软件等。在图5.4中,原始事件包括了各个安全设备提供的基本数据,如IDS设备收到的数据可以根据服务来分类【29】,反病毒工具提供的信息可以按照病毒的类型来分类【301。

1、计算单位时间单个主机的风险值。在网络中存在某个主机只提供单个服务的情况,因此该服务的危险指数也是单机的威胁指数,当主机中确实存在多个服务时,可以根据服务的重要程度,加权计算得到该主机的危险指数。当单位时间取较小值的时候,我们可以认为该时间段的安全事件计算得到的风险值反映了网络运行的实时安全状况。单位时间可以自定义。将单位时间间断内收集的安全事件数量,也就是告警事件的发生频率,作为计算的原始数据。然后对其进行式5.1的数学处理。

塑

RHl=∑P且口‰q土

i=l(5.1)

其中,ci表示的是某个主机中某类安全事件产生的风险指数,k为安全事件的类型数,p。表示的是该类安全事件与同一主机中其他安全事件的归一化的权值,p_表示的是该主机中所有安全事件类中安全等级最低的安全事件的权值,也就是最小第41页

国防科学技术大学研究生院硕士学位论文

的杈。a是一个调节系数。该公式反映的一个事实是,安全等级为1的事件发生1000次对系统造成的危害、安全事件为2的事件发生10次对系统造成的危害、安全等级为3的事件发送1次对系统造成的危害三者是近似的。RH.是某个主机的风险指数,表示的是一个主机在单位时间内的安全风险状况。

2、计算单位时间内子网安全风险值。该值的获得需要将各个主机的风险指数进行汇聚144],数学处理方法如式5.2。

J已

吒以=∑■如,

J=l

一一J(5.2)其中灭H为单个主机的安全态势值,m为子网内主机的数量,v,为主机Ⅳ,在

子网“%的各种服务中所占权重,且子网内所有主机值和为1,也就是通过归一化的权值。以%代表的是l级子网中第k个子网的风险指数,反映了某子网的安全威胁的状况

3、计算多级网络中的总体风险指数。该值的获取需要将下级子网的风险指数进行汇聚。数学处理方法可以采用式5.3。

-苎竺_

R圳“=∑Yk吃地

k=l(5.3)

式子中心砒表示系统第l层第k个子网的风险指数,

算,当l值为1时,即可得到整个网络的动态风险指数。y七表示第l级该子网网络安全风险指数的权重,m代表第l层网络的子网个数。根据式5.3逐层往上计

4、某一时间段的某类网络安全风险指数计算。该值需要对各个单位时间段的某类安全风险值进行汇聚。公式如下:

』

‰。=∑疋£

。x=l(5.4)

其中E表示单位时间的安全风险值,6。表示不同单位时间内的权值,d表示这个时间段有多少单位时间组成,‰。表示这个时间段内的网络安全风险值。用这个方法可以得到每小时、每天、每月、每年的风险值,并形成历史图表的显示。另外,可以根据人们关注度的不同调节每个时间段的权值。

该动态风险评估模型具有的特点:

1、考虑因素少,计算简单,模型容易实现。

2、将AHP算法运用到各个权重的确定,计算结果趋于客观。第42页

国防科学技术大学研究生院硕士学位论文

第六章网络安全风险评估系统设计与实现

本章根据第三章讨论的评估理念,结合实际的风险评估工作,采用适当的方法,设计网络安全风险评估计算子系统,详细实现了子系统的关键模块。最后,以一个简单子网的风险评估来验证评估计算模型的有效性。该风险评估子系统还可以作为指标验证的辅助工具。

6.1总体设计思路

6.1.1所用语言与平台

网络安全风险评估需要各种各样的测试和分析,对于一个比较大的网络,网络安全管理员要进行所有测试和分析是相当困难的,而网络安全风险评估系统的目标就是减少管理人员的工作量、提高工作效率。

从性能、平台兼容性等方面考虑,风险评估系统采用了以下开发语言,展示层使用了JSP语言,逻辑层、算法实现层使用了JAvA语言。体系结构上采用了客户端/N务器模式,这种模式可以将数据库和客户端进行分离,保证了系统的可维护性,实践中只要不断丰富完善数据库就可以对评估系统进行更新。对客户端的要求为IE6.0及其以上。数据库为oracle

Professional。109。所采用的操作系统为WindowsXP

6.1.2系统的结构与组成

风险评估系统共包括两部分:风险评估准备和风险评估实施。其中,风险评估准备部分包括指标体系、模型库、知识库和网络状态与行为库;风险评估实施部分包括参数量化、动态评估和多维展示等模块,如图6.1所示。

在第四章确定的动态指标框架的基础上,为了有效控制指标体系的计算量,使其适应动态模型的计算,需要基于统计、抽样、维度融合(维规约)等方法对数据进行抽象和综合,以减少网络安全指标体系的计算量,满足网络安全指标计算的实时动态要求。

知识库用于对态势感知部分的数据进行分析判断,它包括系统漏洞库、安全事件匹配库、病毒木马库、资源管理库以及其它知识库。其中资源管理库用于存储资产信息,为风险评估模型提供评估对象,包括网络系统中的各个主机和设备、人员、软件、文档、环境等。其它类型库用于识别态势感知部分的数据中存在的威胁信息(安全事件)和脆弱信息(系统漏洞)。系统将匹配后的威胁信息和脆第43页

国防科学技术大学研究生院硕士学位论文

弱性信息进行定量处理,并提供给风险评估模型接口,作为风险评估的数据基础。

风险综合计算

圈匿西区蜀

~蟹圈亟墅翌叵~囝曰廖俞俞俞

图6.1风险评估系统结构态势感知

参数量化模块主要负责将系统漏洞(脆弱性)和安全事件(威胁)进行量化,系统脆弱性和安全事件来自于态势感知产生的网络状态与行为库。漏洞的类型可分为:Windows共享类、Web服务类、CGI类、信息搜索类、强力攻击类、守护进程类、拒绝服务攻击类、缓冲区溢出类、蠕虫病毒类、网络设备类、后门类、NIS类、NFS类、RPC类、协议欺骗类、Proxy类、网络管理SNMP类、DNS类、FTP类、电子邮件服务类等。根据该分类,按照漏洞被利用的难易程度以及其他影响因素进行赋值,这些影响赋值的因素包括时间有效性、系统所处环境区域、系统已采取的安全措施等。通过主观综合判断和客观相结合的方式,能准确对系统的脆弱性实现定量赋值,也可以直接参考现有的各个国际标准组织提供的数据。信息安全的损害后果通常考虑信息的3个安全属性(可用性、保密性和完整性)的破坏。安全事件的危害程度不仅包括本身的危害等级,同时也考虑一些必要的影响因素,包括安全事件发生频率、规模等。通过综合判断和采用算法相结合的方式,实现对安全事件进行定量赋值。

指标预处理模块主要对指标中的数据进行归一化处理和无量纲化处理。

风险计算是对态势感知处理结束后的统计数据进行综合量化计算的过程。系统根据待评估系统的具体情况,确定指标权重,将指标权重保存到指标权重库中,根据需要从指标权重库中查找到合适的指标权值,整体评估流程都是相同的,不同的是系统的层次及其权重。

分层多维展示是针对大规模网络安全的多维特性,对安全指标从网络的各个层次、各个维度进行分解,以多种展现方式(直方图、饼图、矢量图、低维切片等)、从多个角度(威胁的种类、服务的类型、地域特性、时间演变等)对网络

第44页

国防科学技术大学研究生院硕士学位论文

安全指标进行可视化,解决传统的网络安全指标可理解性差、对实际安全操作缺乏指导意义的问题。

6.1.3逻辑结构

我们可以看出,平台的体系结构是一个复杂且多样化的系统,既拥有内部接口,又包括外部信息交互;既包括信息的采集,又包括信息的处理和输入;既需要兼容不同类型和设备,又需要考虑整体设计的一致性。

根据6.1.2节的系统结构图,我们设计了平台系统的模块逻辑结构如图6.3所示。{n匿丽蒜]丽丽丽可厂丽涵藤]1涵砾]—葡町;r……………………………………………………………………一…。………i

图6.2评估系统逻辑结构

6.2信息采集管理模块

6.2.1资产信息采集管理模块

信息资产采集管理模块维护信息资产的所有信息,为风险管理、脆弱性管理提供分析依据。域(资产组)也是风险管理的对象,是按照资产的集合进行的风险和脆弱性展示。资产信息管理主要管理被评估网络系统的各个子系统和设备,是风险管理、事件监控协同工作和分析的基础。

资产信息采集管理组件的模块内外部关系如图6.3所示。第45页

国防科学技术大学研究生院硕士学位论文

图63模块内外部关系

模块完成的功能:

资产管理。资产的变更实现手工添加、外部工具导入、资产列表导出等功能,支持添加、修改等操作,图6.5显示的是资产录入界面。资产的基本属性包括资产编号、资产名称、资产描述、资产类型、资产子类型、资产IP地址、资产价值、资产所有者信息等。资产信息的数据库表结构如表6.1所示。

1}gj!{暑=!!!。!!!‘。。‘。。。。“一一”

…。4二::‘一……”

:。‘’’1一鼻■■—■墨曼曼蔓曼曼一

H65资产录入功能界面

资产导入导出。可以进行资产信息的导八导出工作,进行资产信息的备份与还原。

表6I资产属性列表

项目

资产编号

资产名称

IP地址

资产价值AVALUE数据库宇段名描述资产的唯一编号,自动生成,不能更改^NAME资产的名字资产对应的IP,是—对多的关系资产的安垒价值,【l?5】的整形数据

资产的类型资产类型

资产所有者

详细信息AOWNADET^IL资产所属者相关信息其他资产的相关信息第46页

国防科学技术大学研究生院硕士学位论文

资产报表。根据录入的资产进行统计、查询、检索等功能。包括资产分布,资产风险、资产脆弱性等。图6.5所示的是资产查看管理界面。唔鼍}导哿毫,,_!—,=__--_——…。

’

一^’j

苫::”星,匪重三臻i宦至王塑。。

料:}蔼车蓦;胃率鞴鞠}等嚣}豢芸÷譬罐淄

』?h’’…’?一创6,4资产壹看管理界面

其中资产等级的划分根据IS013335的理论分为5个级别,分别为核心、重要、一一j一1一…‘h,一较重要、普通和无关,从而对信息资产的重要性和其遭受lT安全事故而可能引发的后果进行评估,协助进行风险评估和风险控制。

622脆弱性信息采集管理模块

脆弱性管理通过脆弱性评估各类工具收集整个网络的弱点信息,并进行统一管理。对收集的信息进行统一的范式化处理后,对脆弱性提供查询、展示功能,使得评估人员、管理人员更能清楚地掌握全网的安全情况。

脆弱性采集管理组件的模块外部逻辑关系如图6.6所示。

圈6.6脆弱性管理模块外部逻辑关系第47页

国防科学技术大学研究生院硕士学位论文

—,.jLI-_____r—-—-i曼fi曼曼

‘虿:二:一;囊三

圈6.8脆弱性录入界面

脆弱性采集。采集方式可以有多种。主要实现的是人机界面交互,允许用户手工导入资产的脆弱性信息,或手工修改资产的脆弱性信息,图67是脆弱性的录入界面。本模块支持脆弱性信息的多次采集和标识,多次采集的信息不会被覆盖。同时支持脆弱性信息的文件导八与导出,导入的统一格式如表6.2所示。其中漏洞的类型分为Windows共享类、Web服务类、CGI类、信息搜索类、强力攻击类、守护进程类、拒绝服务攻击类、缓冲区溢出类、蠕虫病毒类、网络设备类、后门类、NIS类、NF¥类、RPC类、协议欺骗类、Proxy类、网络管理SNMP类、DNS类、FIP类、电子邮件服务类等。通过不同扫描器扫描到的结果要导入到脆弱性信息表中,必须经过泛化处理,各种脆弱性信息泛化为以下的信息:IP地址、漏洞级别、漏洞的CVE号、发现时间、漏洞名称、漏洞编号、漏洞描述等。

表6.2脆弱性属性列表

项目数据库宇段名描述

漏洞编号安全漏洞的唯一编号,与漏渭的CVE号对应漏洞名称安全精洞的具体名称

严重程度安全漏洞的严t戢[1-S】

漏洞类型VTYPE所属的漏洞类型

漏洞所在瓷产漏洞所在费产的m

漏洞采集批敬号漏洞信息采集的批次号,以区别不同批次的采

集信息。防止多次采集的脯弱性信息相互覆盖

详细描述VDETAn漏洞的具体相关信息,包括补丁,防护措施等脆弱性管理。设计支持脆弱性的查询功能,允许用户查询特定的脆弱性信息、莱指点资产的脆弱性信息、详细的脆弱性信息(脆弱性列表);提供不同关键字及其组合的查询统计功能。查询结果的显示应能提供依据不同关键字的排序功能:结第48页

国防科学技术大学研究生院硕士学位论文

,∞曙:.嚣{_

=一亨三

罩罩孽胃雾

==…一…~…一一…,.一~…5二:.:.…‘.。j■.图67脆弱性管理界面

脆弱性报表。提供资产脆弱性、域脆弱性、资产漏洞、域漏洞、高脆弱性资产、高脆弱性域等报表内容。

图形化显示。以饼型、直线型、柱型等图形化方式展示各种结果,使评估者和管理员更加直观地分析结果。

脆弱性与资产的关联。将所采集到的脆弱性与资产信息表的资产进行关联,为风险计算提供依据或材料。其中关键的数据库结构是资产漏洞关联表,如表6.3所示。

表63资产漏洞关联表

项目字段描述

编号资产漏洞关联的编号

漏洞编号安全漏洞的唯一编号,与漏洞的CVE号对应资产编号资产的唯一编号

漏洞所在机器IP漏洞所在机器的IP

时间漏洞发现时间

6.3指标权重库构建模块

第四章讨论了AHP方法如何和安全风险评估计算中的权值计算相结合,本节介绍整个权值计算模型的具体实现。层次分析模型建立模块的结构如图6.9所示。

第49页

国防科学技术大学研究生院硕士学位论文

图6.9AHP模型建立模块

该模块对权值计算中的几个关键功能进行了划分,反映了权值计算的基本流程。

层次分析模型建立模块。根据需求,确定被排序的对象,需要关心的要素,最终要实现的总目标等,建立符合AHP层次分析法的分层模块,并将需要考虑的对象填入到各个层次中。

调查问卷产生。系统通过调查问卷,可以确定各个要素之间的相对重要关系,或者说是各个对象被关注的程度。

判断矩阵计算模块。通过调查表的信息可以构建相应的判断矩阵,该模块负责计算判断矩阵的特征值,特征向量,CI等,并负责权值定义过程一致性检验,完成每层的单排序。最后,实现层次的总排序,及其检验过程。

权值的存取模块。负责将产生的不同需要的权值存放入到权值库中,并对权值库进行有效的管理。

权值库。是集中存放权值的地方,风险计算时从权值库读取所需要的权值。该库存储评价指标名称、权重、描述、层次等信息。

6.4风险计算模块

6.4.1静态风险计算模块

静态指标计算模块主要实现将资产、威胁、脆弱性三者关联起来,得到某一资产的风险值,所采用的方法是相乘法。相乘法主要用于两个或多个要素值确定一个要素值的情形。即z=f(x,y),当f为增量函数时,该函数可以表示为直接相乘或者相乘后取模等。

在计算之前还需要建立漏洞威胁对应库。该库的作用是保存漏洞和威胁的对第50页

国防科学技术大学研究生院硕士学位论文

应关系,为风险评估计算模型提供数据支持,此表中的数据是根据漏洞和威胁的对应关系由人工整理而成的基础数据,在知识库一开始建立就集成在里面,当评估过程中发现某个资产的漏洞或者威胁,就可以通过此表找到对应的威胁和漏洞,这样就可以运用3.1.2中提到的静态计算模型进行风险计算了。安全漏洞威胁对应数据库表结构如表6.4所示。

表6.4安全漏洞威胁对应库数据表结构

项目

漏洞威胁对应编号安全威胁编号安全漏洞编号详细描述信息

字段

VTIDTIDVID

VTDETAIL

描述

指漏洞和威胁对应记录的编号指安全威胁的编号指安全漏洞的编号

指漏洞和威胁对应的详细描述信息

在信息采集模块所建立的相关数据库的基础上,还需要临时数据库来保存计算的中间结果,另一方面也是为了结果展示的方便。安全风险信息库用来存储和记录经过定量的信息安全风险评估计算模型计算而获得的风险信息结果,其中包括此风险信息对应的漏洞和威胁、风险值大小等信息,安全风险信息库的数据库表结构如表6.5所示。

表6.5安全风险信息库数据结构

项目风险编号影响资产资产类别漏洞ID漏洞类别威胁ID风险计算值

数据库字段名

黜D

AIDATYPEVIDVTYPETlDRVALUE

描述

安全风险的唯一编号该安全风险所影响到的资产ID该安全风险影响到资产的类别该安全风险所利用漏洞的ID该安全风险所利用漏洞的类别该安全风险存在威胁的ID

该风险所对应的风险值,是安全风险的量化指标,通过评

估模型计算的结果

6.4.2动态评估计算

由于在复杂的大系统中,统计计算所有的警报事件在时效性上是不合理的,

也是没有必要的。因此在系统设计时只对top.k警报事件的进行相关计算。动态评

估计算模块的数据来源为项目组其他成员实现的oalp预处理模块和时序分析模块

对网络安全事件统计处理后的结果。

第51页

国防科学技术大学研究生院硕士学位论文

动态风

险评估

结栗

l结果

i

图6.10动态风险处理过程

如图6.10所示是动态风险计算的流程图,olap预处理模块和时序分析模块得到警报事件top—k时序分析结果和top—k警报事件发生频率,结合知识库中top—k警报威胁等级,得到单一警报风险评估结果,根据指标框架的分类以及指标权值库中的权值,进一步可获得某类别级风险综合值。逐层计算,最后得到某主机或服务的风险指数。根据网络拓扑信息及5.4所介绍的风险计算模型可以得到整个网络的风险值。其中,风险top-k的流程如图6.11所示。

读取一条

临时事件

I皇

风险库临时表——一赡

是l爵I篓

风险库TOP-KI晦

时表

是

◇参蕊

图6.Il事件风险及排序流程

第52页

国防科学技术大学研究生院硕士学位论文

综合显示模块作为系统整个平台的统一人机接口,提供界面友好、美观的可视化界面,将各个模块的信息通过收集和整理进行集中显示和发布,通过Web的方式.提供多种显示方式,如图6.12是系统主界面。

显示模块主要包括以下五个部分内容的展示:安全事件展示、资产信息展示、脆弱性展示,风险展示、定制展示。显示可以分层和多维度展示。

噪穗翠爱鼍墨哥焉,—-一。3。

墓。。Q

6.6评估实例验证

本小节通过分析计算实例来验证系统风险计算模型的可行性。评估子网的结构图如图6.13所示。

图613于阿结构罔第53页

国防科学技术大学研究生院硕士学位论文

该子网中有一台Web服务器,若干主机,一台交换机,一台路由器,一台数据服务器。由于网络组成的多样性,我们在不同的层次进行网络安全态势计算的时候,要关注的元素也各有不同。

相关工具介绍:

1、X.Scan

X.Scan是安全焦点f、棚w.xfocus.org)出品的很优秀的扫描工具,采用多线程方式对指定口地址段(或单机)进行安全漏洞检测,支持插件功能并提供了图形界面和命令行两种操作方式。扫描内容包括:远程服务类型、操作系统类型及版本、各种弱口令漏洞、后门、应用服务漏洞、网络设备漏洞、拒绝服务漏洞等二十几个大类,对多数已知漏洞给出了相应的漏洞描述、解决方案及详细描述链接。

2、BLADEIDSInformer

BLADE公司(www.blade.software.tom.cn)推出的IDSInformer主要用于对IDS/IPS的布局、配置、策略的应用等进行测试的产品。在实验中针对每一种攻击、完整准确地录制真实攻击过程的网络数据包,再经过封装、自动化处理,形成一个个攻击文件(.d11),由此构建了一个庞大的攻击库。它采用SAFE的专利技术,产生的是无害的网络流量,在网络中发送的是真实而安全的攻击数据包,因此不需要专门去准备攻击的目标系统。IDSInformer拥有600多种攻击类型,可以根据需要配置攻击频率、攻击源地址、目标地址、源端口、目的端口、攻击延续时间等。

3、Snort

Snort(http://www.snort.org)是一个强大的轻量级的网络入侵检测系统,能够检测各种不同的攻击方式,对攻击进行实时报警。Snort的日志格式既可以是tcpdump式的二进制格式,也可以解码成ASCII字符形式,通过使用数据库插件,Snort可以把日志记入数据库,当前支持的数据库包括:Postgresql、MySQL、任何unixODBC数据库、还有Oracle。

6.6.1静态风险计算实例分析

本节通过具体的实验数据来说明静态风险计算的实现。子网的漏洞信息主要通过X-Scan扫描得到,其中X-Scan扫描参数设置及结果如图6.14。

我们将漏洞扫描结果分类处理后,录入评估系统。从中任取两个资产来进行风险分析和计算。主机l面临两个主要威胁,弱口令猜测、DNS侦查;弱口令猜测利用漏洞SMB/users/enumeated;DNS侦查利用漏洞dns/zone/transfer,dns/iquery;主机2面临两个主要威胁,企图绕过安全机制、缓冲区溢出攻击:企图绕过安全机制利用漏洞rexec/running;缓冲区溢出攻击利用漏洞telenet/ayt/bof。第54页

国防科学技术大学研究生院硕士学位论文

根据3.12小节资产评估赋值的依据,主机1包含某些秘密文档,被攻击成功后对组织造成比较严重的损失,资产价值赋予4;主机2包含了各种项目申请资料,被攻击成功后对组织造成中等程度的损失,资产价值赋予3。

计算所用到的漏洞信息如表6.6所示。所用到的威胁信息如表6.7所示。所用到的威胁~漏洞对应信息如表6.8所示。表6.6、表67、表6.8的信息是根据国际相关组织提供的数据和实际管理员经验整理得到。其中在漏洞与威胁对应匹配中有一个规则:一个威胁可以对应多个漏洞,一个漏洞只对应一个规则。结合所影响的资产,根据3.1.1小节中对静态风险值计算方法的讨论,本论文中采用

公式z=,(薯y)=^×,,得到风险信息数据如表6.9所示?

:b-|

焉曼譬≯翌!!曼鲨煮

”?…

一一t

f~r¨~

黧

p’

{i嚣

:慧‘

:囊7

:妻

:耍::箍:鎏函

:l字1

“嚣,

d

篓

掣i乏。。黧二

{=:_i0:i茹;薯

:篆i.!要i

v一

;篇誊

i猫1嚣

一:。二…“。

at

漏洞编号漏洞名称

一iF——————————————:

图614

x-Scan扫描参数设置与结果

1篙矗丽1尚

表6.6漏洞信息表

严重程度

漏洞类型账户口_令DNS漏洞FINGER漏洞

圃型离丽J回到

R-Commandl漏洞TELNET漏洞

【!1.........................................._一!】

SMB/users/enurneatedtins/zone/transferdPs/iquery

005

tel∞d/∞mf

威胁编号

00l002003004

威胁名称弱口々猜测DNS侦壹

威胁频率

企图绕过安全机制

缓冲区溢出攻击

第55页

国防科学技术_人学研究生院硕士学位论文

威胁漏洞对应编号威胁号漏洞号详细信息

001弱口令利用漏洞SMB/usersJenumeated

DNS侦查利削漏洞dns/zone/transfer

DNS债奇利用漏洞dns/iquery

企崮绕过安全机制利用漏洞rexec/ranning

缓冲区溢出攻击利用漏洞telenet/ayl/bof

表6.9风险信息表

风险信息编号影响资产漏洞名称威胁名称风险计算值

00l主机l1038

主机1848

003主机1003

004主机2

主机2005004

。m㈣

一11.。

Li|iiii_

i。∥∥/∥

图615风险评估结果图形展示

在风险信息表的基础上可以做各种图形界面展示,如图615的柱状和饼形展示和如图616的分层多维度展示。

在实验的结果的图形展示中可以很直观的发现,主机2的telencffayl/bof漏洞被缓冲区溢出攻击威胁所利用导致的风险值最高,可能造成的损失最严重。根据安全管理的成本一效益理论,我们可以有选择地对危害大的漏洞和威胁优先采取风第56页

国防科学技术大学研究生院硕士学位论文

鼋器至至望摹毕磊孽蠢=二≠二==£=二二F

曛蠹霸睡

图616静态评估结果分层多维展示

6.62动态风险计算实例分析

矗6,2.1单一攻击指标验证

风险计算子系统设计的目的之一是作为验证指标的辅助工具,验证工作体现在两个方面。一方面是对动态评估指标体系研究中同一范围或相同研究对象进行两次互相独立的测试,以判断研究结果稳定性,在同一网络系统,前后测验相似的情景、对象等条件下,两次测试的结果应该保持一致性。另一方面是评估结果设计成多维分层展示,支持上卷和下钻操作,即管理员可以直接查看到每个指标值的数据计算来源,这种验证方式给了管理员更多的能动性和直观性r属于一种定性的验证方法。

…一¥一d一

一一I

~~一匡多萨孑■薹l“;赫≯…一叫I尝丢.一一一‘“

I::==‘篇,。』=。!!_一

—●一■—■

IH6]8梗拟攻!¨t12i≈第57页

国防科学技术大学研究生院硕士学位论文

我们随机选取十种木马攻击文件进行攻击模拟,主要设置是保持攻击的其他指标值不变,只在攻击频率上有差异。图6.17显示的是本实验中模拟攻击相关设置。

木马类评估结果如图618所示,界面可以显示每一种木马的风险值计算详细情况,给评估者和管理员不同粒度的展示。根据4.3节讨论的前侧-后侧指标验证方法,保持除频率值以外的指标值不变,只变化各个攻击的频率,可以验证频率指标的合理性以及该指标权值的设置是否合理,通过实验可以不断调整指标权值的设定以及判断某一指标在评估一类攻击时是否合理有效。

=己;:篓翠;

j箬蔫习

一…H揖{o—睦强

木马l详情

I

闰618木马类评估结果

6.6.2.2子网风险计算

假设R(i=I~2.6)分别代表路由器、交换机、Web服务器、数据服务器、主机1,主机2的风险指数。利用AHP方法对子网建模,计算冠a=1卫….6)在-T-罔l中的权值。

指定舾子网风险,口=(日,马,马,日,皿,也),皿=l,2~.6分别代表路由器,交换机,Web服务器、数据服务器、主机1,主机2。

判断矩阵如表6.10所示。

计算结果B=(02868。0.2595,01332,0.1859,0.0662,00684),RI=0.0099<0.10满足一致性。根据5.4小节的公式5.1,取a=l,攻击频率计算单位为每5分钟发生次数,各个攻击权值取5.33小节确定的权值,根据5.4小节的公式5.2计算子网动态风险值。根据5A小节的公式5.4,可以计算得到某一小时内的风险变化如图619所示。第58页

国防科学技术大学研究生院硕士学位论文

置岛岛日垦最

尽

马

皿

且

垦1/5

夏霎雾曩暴露■■—~一最

一I一黑■l■__量圆

占嚣}o薯一

一一…~。目●4…{5l{……t…∞■●‘,∞,…l…

圈619动态评估示例

网络安全动态风险值表明网络目前所处安全程度。其风险值E【0'1】区间,当网络安全风险值趋势于1时,说明网络所受到的威胁攻击越严重,风险状态越不佳{当网络安全风险值趋于O时,则表示网路安全状况良好。在一个小时的模拟攻击中,根据每5分钟得到的风险值,得到动态风险演化图。该图的风险值演化与网络模拟攻击的实际情况是相符合的。

第59页

国防科学技术大学研究生院硕士学位论文

第七章结束语

随着待评估网络系统规模不断扩大,如何综合各种风险要素对当前的网络系统安全进行有效、准确评估是网络安全领域研究发展需要解决的问题。尤其在网络信息战中,风险评估是指挥者把握己方安全状态的有效手段之一,是进行各种网络决策活动的基础。风险评估作为信息系统的风险管理乃至安全管理的基础,具有极为重要的现实意义。

本文对国内外网络安全风险评估标准、方法和工具进行了大量研究,在详细比较静态评估和动态评估优缺点的基础上,提出将静态评估与动态评估相结合的评估方法。前者所涉及的概念、方法、流程的主要依据国家标准《信息安全技术信息安全风险评估规范》。针对目前动态评估的随意性,本文根据国家标准《信息安全事件分类分级指南》和国家计算机网络应急响应技术处理协调中心制定的《安全事件统一描述标准》(草案)的有关规定,在全面性和重要性相结合、指标体系结构稳定性和内容动态性相结合、定量与定性指标相结合、可操作性等原则要求下,提出了基于安全事件分类的动态风险评估指标框架,该框架不仅具备很好的可扩展性,而且较全面包含目前网络系统所面临的安全威胁事件类型,对动态风险评估的准确性和全面性具有重大的参考价值。论文还分析了指标无量纲化、归一化、多指标综合等问题,利用层次分析法构建了一个简单的大规模网络动态风险评估的层次式计算模型。该模型具有权值分配合理、计算量少的优点。最后,论文设计和实现了动态与静态相结合的风险评估系统,该系统不仅可以作为风险评估工具使用,也可以作为指标验证的辅助工具。评估实例验证了计算模型的可行性、演示了单一指标验证的前侧.后侧方法。

在本文研究的基础上,需要进一步研究或者改进的内容包括:

1)本文所设计的系统和评估指标框架还有待于在更多的环境下测试,从而完善计算方法和对指标体系的验证。

2、评估系统的功能扩展与改进。风险评估准备过程的自动化研究,包括角色发现、资产自动发现等研究。风险评估结果的多维分层展示、根据用户不同需求给予不同角度的安全态势等技术也是目前研究热点。进一步,可以实现风险的趋势分析和预见性分析等功能,并提供安全措施的决策支持手段。智能化的决策支持和主动防御也是风险评估系统的发展方向之一。

3、评估理论系统化。目前还没有一套广泛接受的网络安全理论体系,大都是从实际应用出发对网络安全风险评估进行探讨和研究,常常故此失彼,各有偏重。应该从系统的角度全面研究网络安全。

4、风险评估的关联性。关联包括:风险表现强度与保护等级之间的关联;安第60页

国防科学技术大学研究生院硕士学位论文第61页

国防科学技术大学研究生院硕士学位论文

致谢

首先感谢我的导师徐锡山教授。在整个研究生课程学习和科研过程中,我接受了徐老师循循善诱的学术启蒙和无怨无悔的关心与帮助,无论是学习、生活还是科研方面,徐老师都给予了无微不至的关怀、帮助。“学高为师,德高为范’’,徐老师严谨的治学作风、认真的工作态度、友好宽容的待人方式和锲而不舍的执着精神深深地感染我、激励我,使我在学术研究和做人处事方面都受益终生。我在此对徐老师的帮助和教诲表示衷心的感谢。

特别感谢在课题研究上给了我很大指导的程文聪博士。从论文选题到毕业论文的撰写,我得到了他许多具体的帮助和指导。程博士的开创精神令人佩服,他不畏困难的科研品质深深地影响了我。本文的完成,很大程度上得益于程博士的耐心指导。

感谢李爱平老师、韩伟宏老师在科研项目中给出的建议与指导。感谢叶云博士,在课题研究中我得到了他的启发和帮助。感谢世攀科、蔡军在系统实现时给予的帮助。感谢罗娜、丁兆云等同学,在实验室一起进行的探讨交流开阔了我的思路。

感谢贾焰教授、毛哓光教授在论文方向上给予的建议和批评。

由衷地感激已经毕业的李玉超硕士,他给了我许多进入部队、进入社会的宝贵意见。

感谢602、613的同学们,跟他们相处的日子里,我学到了很多。

感谢我的室友左子飞、张超、李冬以及06级的同学们,战友情、同窗情会一直激励着我不断前进。感谢五队的领导,为我们营造了良好的学习和生活环境。

感谢我的父母、姐姐、姐夫及其他亲人们,他们无私的爱和深切的期望,给了我学习的动力和坚持下去的勇气。

感谢每一位关心支持过我的人!第62页

国防科学技术大学研究生院硕士学位论文

参考文献

1J

1JPotter,Bruce.Softwareandnetworksecurity.NetworkSecurity,2004.10:4-5CERT:CERTStatistics1988—2003,http://www.cert.org/stats/

U眩p1J

M王英梅,王胜开,陈国顺等.信息安全风险评估.电子工业出版社,2007MuninderP.Kailay,PeterJarratt.RAMex:aprototypeexpertsystemforcomputer

securityriskanalysisandmanagement.Computer&security,1995(14):449-463

瞄蔡显,张玉清,孙铁,冯登国.安全评估标准综述.电脑知识与技术(学术交

流),2007,2(9):243.246

【6】

【7】

【8】孙强,陈伟,王东红.全球最佳实务与实施指南.北京:清华大学出版社,2004信息安全技术.信息安全风险评估规范.北京:国家标准出版社,2008J.W.Freeman,T.C.Darr,R.B.Neely.RiskAssessment

SanDiego,CA,USA,1997:44—52forLargeHeterogeneousSystems.Proceedingsof13thAnnualComputerSecurityApplicationsConference,

[9】Y.J.Han.J.S.Yang,B.H.Chang,eta1.nle

Active

Proceedingsof2004InternationalConferenceVulnerabilityAssessmentforEvaluations.Networks;Model,Policy,Procedures,andPerfoilllallceonComputationalScienceandItsApplications,LectureNotesinComputerScience3043,SpringerVerlag,Assisi,Italy,2004:191-198

n∞汪渊,蒋凡,陈国良.基于安全案例推理的网络安全分析方法研究与应用.

小型微型计算机系统,2003,24(12):2082.2085

nU

n

n刁习S.Karnara,S.Fahrny,E.Schultz,eta1.AnalysisofVulnerabilitiesinIntemetFirewalls.Computers&Security。2003.22(3):214.232陆余良,夏阳.主机安全量化融合模型研究.计算机学报,2005,28(5):914.920E.Lupu.M.Sloman.ConflictsinPolicy.basedDistributedSystemsManagement.

IEEETransactionsonSoftwareEngineering.1999

ISO/IECJTC1/SC27Informationtechnology.Securitytechniques,2002

口U卅习

【16】

[17】IntroductiontoSecurityRiskAnalysisandtheCOBRAApproach,http://www.securitypolicy.CO.uk/riskanalysisAflexibleapproachtoriskassessment,http://www.cramm.corn/riskassessmentMarkMclamon,MarianneSwanson.AutomatedSecuritySelf-Eval。uationTool

Technical

【18】

[19】Documntation.NISTTechonlogyAdministrationU.S.ADepartmentofCommerce,2003FederalDepositInsuranceCorpaoration,RiskAssessmentToolsandPracticesforInformationSystemSecurity,http://www.fdic.govR.C.Cardoso.M.M.Freire.IntelligentAssessment

第63页ofDistributedSecurityinonTCP/IPNetworks.Proceedingsof7thIEEEInternationalConferenceHigh

国防科学技术大学研究生院硕士学位论文

SpeedNetworksandMultimediaCommunications,LectureNotesinComputerScience3079,SpringerVerlag,Toulouse,France,2004:1092—1099

【20】王益丰,李涛.一种基于人工免疫的网络安全实时风险检测方法.电子学

报,2005,33:945.949

【21】陈秀真,郑庆华等.网络化系统安全态势评估的研究.西安交通大学学

报,2004,38(4):353.357

【22】阂京华.信息安全的资产评估方法.信息网络安全,2006.1:421.424

[23】余立新.关于资产风险度赋值中一些概念问题的讨论.信息安全与通信保密,

2007.1:44-47

[24】ShawnA.Butler.Security

2003AttributeEvaluationMethod:ACost-Benefitapproach,

【25】BharatBMadan,KaterinaG

andGoseva-Popstojanova,KalyanararnanofVaidyanathan.”Modelingquantificationsecurityattributesofsoftwaresystems”.

DependableSystemsandNetworks,2002ProceedingsIntemationalConferenceon.2002.505.514

【26】RolfMoulton,Robert

management.ElsevierS.Coles.AcontesttoevaluateITsecurityservicesScience.2003(3):204-206

【27】钟登华,张建设,曹广晶.基于AHP的工程项目风险分析方法.天津大学学

报,2002(3):162-166

【28】朱松岭等.基于模糊层次分析法的风险量化研究.计算机集成制造系统,

2004(8):982-984

【29】Anon.Willhigh?technologyIDSreallyprovidesecurity.ScientificAmerican,

2003.3:18.23

【30】Subramanya,S.R.,Lakshminarasimhan,N..Computer

2001.20(4):16-19viruses.PotentialsIEEE,

【31】程克勤.网络安全评估研究.重庆大学硕士学位论文,2004

【32】M.Bishop,"Ataxonomyofunixsystenandnetworkvulnerability”Technical

ReportCSE-9510,DepartmentofComputerScience,UniversityofCalifomi

Davis,PeterMell,KarenScarfone.1995.5

[33】AComplete

2007GuidetotheCommonVulnerabilityScoringSystemVersion2.0.

【34】United

[35】SANSStatesComputerEmergencyReadinessTeam.US-CERTVulnerabilityNoteFieldDescriptions.Http://www.kb.cert.org/vuls/html/fieldhelp,2007.2Institute.SANSCriticalVulnerabilityAnalysisArchive.http://www.

sans.org/newsletters/cva,2007.3

【36】MicrosoftCorporation.MicrosoftSecurityResponseCenterSecurityBulletin

SeverityRatingsystem.http://www.microsoft.com/techneVsecurity,2007.3第64页

国防科学技术大学研究生院硕士学位论文

【37】刘军,郭建军,肖军模.安全漏洞与网络攻击.军事通信技术,2003,24(3):71

-77

[38】胡勇,网络信息系统风险评估方法,四川大学博士学位论文,2007

【39】GuidelinesforthecategoryandclassificationofInfo衄ationsecurityincident.

http://www.hacker.cn/get/esafe/cppcc/073516071252540.html

【40】SnortUsersManual2.8.0.TheSnortProject,2007.7:82—83

【41]BasudevSaha,AshishGairola.Botnet:AnOverview.DepartmentofInformation

TechnologyMinistryofCommunicationsandInformationTechnologyGovt.ofIndia.2005.7

【42】PaulBarford,VinodYegneswaran.AnInsideLookatBotnets.Computer

SciencesDepartmentUniversityofWisonsin,Medison.2006

[43】范红,冯登国,吴亚非,王英梅.信息安全风险评估方法与工具研究.

http://www.cisraf.infosec.org.n/index/Newslnfo.asp?Newld=7.2006.6

[44】王带潮,曾德超,刘岩等.信息安全管理平台理论与实践.北京:电子工业出

版社,2007?

[45]Liu,Huailiang,Wang,Dong,Xu,Guohll如StudyonassessmentofIntranetsecurity

谢thFuzzy—AHPmethod,ComputerEngineering28,n1,January,2002:50

【46]SattyTL.Ascalingmethodforprioritiesinhierarchicalstructures.Journalof

MathematicalPsychology,1977,15(3):76-82

【47】SattyTL.TheAnalyticHierarchyProcess.USA:MeGrawHill.1980

【48】SattyTL.TheAnalyticNetworkProcess.USA:RWSPublications.1996

【49】萧海东.网络安全态势评估与趋势感知的分析研究.上海交通大学博士学位

论文,2007

【50]陈秀真,郑庆华,管晓宏,林晨光.层次化网络安全威胁态势量化评估方法.

软件学报,2006.17(4):885.887

【51]Andr6Ames,FredrikValeur,.GiovanniVigna,RichardA.Kemmerer.Using

HiddenMarkovModelstoEvaluatetheRisksofIntrusions.InRAID’06

【521StephenBoyer,OliverDain,andRobertCunningham.Stellar:AFusionSystem

forScenarioConstructionandSecurityRiskAssessment.IntheProceedingsoftheThirdIEEEInternationalWorkshoponInformationAssurance.IWIA’05

【53】LawrenceTeo,Gail—JoonmYuliangZheng.DynamicandRiskAware

NetworkAccessManagement.InSACⅣ队T’03

[54】S.A.Butler.SecurityAttributeEvaluationMethod.CMU-CS一03-132,Submitted

inpartialfulfillmentoftherequirementsoftheDegreeofDoctorofPhilosophy,SchoolofComputerScienceCarnegieMellonUniversity,Pittsburgh,PA15213.2003.5.

[55】鲜明,包卫东等.网络攻击效果评估导论.国防科技大学出版社,2007第65页

国防科学技术大学研究生院硕士学位论文

【56】

[57】

[58】

【59】

[60】

[61】Icoved,segerk,vonstorchW.ComputerCrime:ACrimefighter’SHandbook.O’Reilly&Associates,Inc.,1995CHOENF.InformationSystemAttacks:ApreliminaryClassficationscheme.ComputerandSecurtiy,1997,16(1):29.46NessellD,GangemiG.ComputerIne.,1991HowardJ.AnAnalysisofSecurityIncidentsonSecurityBasis.O’Reilly&Associates.theItemet.USA:CarnegieMellonUniversity,1997NeumannP,ParkerD.ASummaryofComputerMissuseTechniques.The12nlNationalComputerSecurtyConference.USA,1989:398.407LoughDL.ATaxonomyofComputerAttackswithApplicationsto

Networks.Ph.D.DissertationoftheVirginiaPolytechnicInstituteWirelessandStateUniversity,2001

[62】

【63】ChristyJ.CyberThreat&LegalIssues.ShadowconConference.USA.1999王晓程,刘恩德,谢小权.攻击分类研究与分布式完了过入侵检测系统.计

算机研究与发展,2001,38(6):727.734

[64】诸葛建伟,叶志远,邹维.攻击技术分类研究.计算机工程,2005,31(21):121.

123

[65】刘欣然.网络攻击分类技术综述.通信学报,2004,25(7):30—36第66页

国防科学技术大学研究生院硕士学位论文

作者在学期间取得的学术成果

【1】徐冰莹,徐锡山,程文聪.定量的漏洞等级评定研究.第十三届全国青年通信学术会议:2008.10(已录用)第67页

基于指标体系的网络安全风险评估研究作者:

学位授予单位:徐冰莹国防科学技术大学

本文链接:http://d..cn/Thesis_Y1523228.aspx