大连理工大学

本科实验报告

课程名称: 网络综合实验

学院(系): 软件学院

专 业: 软件工程

班 级: 1006

学 号: 201092356

学生姓名: 赵旭凯

20##年 5月 23日

大连理工大学实验报告

学院(系): 软件学院 专业 软件工程 班级: 1006

姓 名: 赵旭凯 学号: 201092356 组: 13 ___

实验时间: 2012年5月23日 实验室: C310 实验台: 13

指导教师签字: 成绩:

实验七:防火墙配置与NAT配置

一、实验目的

学习在路由器上配置包过滤防火墙和网络地址转换(NAT)

二、实验原理和内容

1、路由器的基本工作原理

2、配置路由器的方法和命令

3、防火墙的基本原理及配置

4、NAT的基本原理及配置

三、实验环境以及设备

2台路由器、1台交换机、4台Pc机、双绞线若干

四、实验步骤(操作方法及思考题)

{警告:路由器高速同异步串口(即S口)连接电缆时,无论插拔操作,必须在路由器电源关闭情况下进行;严禁在路由器开机状态下插拔同/异步串口电缆,否则容易引起设备及端口的损坏。}

1、请在用户视图下使用“reset saved-configuration”命令和“reboot”命令分别将两台路由器的配置清空,以免以前实验留下的配置对本实验产生影响。

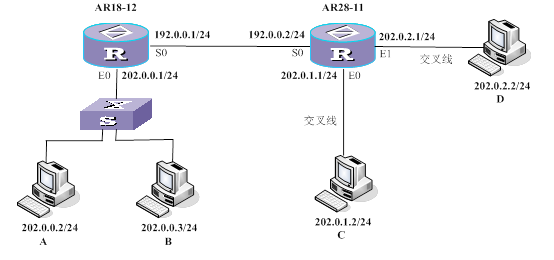

2、在确保路由器电源关闭情况下,按图1联线组建实验环境。配置IP地址,以及配置PC A 和B的缺省网关为 202.0.0.1,PC C 的缺省网关为 202.0.1.1,PC D 的缺省网关为 202.0.2.1。

图 1

3、在两台路由器上都启动RIP,目标是使所有PC机之间能够ping通。请将为达到此目标而在两台路由器上执行的启动RIP的命令写到实验报告中。(5分)

AR18-12

[Router]interface e0

[Router -Ethernet0]ip address 202.0.0.1 255.255.255.0

[Router -Ethernet0]interface s0

[Router - Serial0]ip address 192.0.0.1 255.255.255.0

[Router -Serial0]quit

[Router]rip

[Router -rip]network all

AR28-11:

[Quidway]interface e0/0

[Quidway-Ethernet0/0]ip address 202.0.1.1 255.255.255.0

[Quidway-Ethernet0/0]interface ethernet0/1

[Quidway-Ethernet0/1]ip address 202.0.2.1 255.255.255.0

[Quidway-Ethernet0/1]interface serial0/0

[Quidway-Serial0/0]ip address 192.0.0.2 255.255.255.0

[Quidway-Serial0/0]quit

[Quidway]rip

[Quidway-rip]network 0.0.0.0

4、在AR18和/或AR28上完成防火墙配置,使满足下述要求:

(1) 只有PC机A和B、A和C、B和D之间能通信,其他PC机彼此之间都不能通信。(注:对于不能通信,要求只要能禁止其中一个方向就可以了。)

(2) 防火墙的ACL列表只能作用于两台路由器的以太网接口上,即AR18的E0、AR28的E0和E1,不允许在两台路由器的S0口上关联ACL。

请将你所执行的配置命令写到实验报告中。(注:配置方法并不唯一,写出其中任何一种即可)(15分)

AR28-11

[Quidway]firewall enable

[Quidway]firewall default permit

[Quidway]acl number 3001 match-order auto

[Quidway-acl-adv-3001]rule deny ip source any destination any

[Quidway-acl-adv-3001]rule permit ip source 202.0.0.2 0 destination 202.0.1.2 0

[Quidway-acl-adv-3001]int e0/0

[Quidway-Ethernet0/0]firewall packet-filter 3001 inbound

[Quidway-Ethernet0/0]quit

[Quidway]acl number 3002 match-order auto

[Quidway-acl-adv-3002]rule deny ip source any destination any

[Quidway-acl-adv-3002]rule permit ip source 202.0.0.3 0 destination 202.0.2.2 0 [Quidway-acl-adv-3002]int e0/1

[Quidway-Ethernet0/1]firewall packet-filter 3002 inbound

AR18-12[Quidway]firewall enable

[Quidway]firewall default permit

[Quidway]acl 3001 match-order auto

[Quidway-acl-3001]rule deny ip source any destination any

[Quidway-acl-3001]rule permit ip source 202.0.1.2 0 destination 202.0.0.2 0

[Quidway-acl-3001]rule permit ip source 202.0.2.2 0 destination 202.0.0.3 0 [Quidway-acl-3001]int e0

[Quidway-Ethernet0]firewall packet-filter 3001 outbound

5、请在用户视图下使用“reset saved-configuration”命令和“reboot”命令分别将两台路由器的配置清空,以免前面实验留下的配置对下面的NAT配置实验产生影响。

6、请将图1中IP地址的配置改为图2,即我们将用IP 网段192.168.1.0/24作为一个私网,AR18作为连接私网与公网的NAT路由器,AR28作为公网上的一个路由器。具体的,请按下述步骤完成NAT配置实验:

(1) 配置AR18-12为NAT路由器,它将私有IP 网段192.168.1.0/24中的IP地址转换为接口S0的公网IP 地址192.0.0.1。请将所执行的配置命令写到实验报告中。(10分)

[Quidway]acl 20## match-order auto

[Quidway-acl-2000]rule permit source 192.168.1.0 0.0.0.255

[Quidway-acl-2000]rule deny source any

[Quidway-acl-2000]quit

[Quidway] nat address-group 192.0.0.1 192.0.0.1 pool1

[Quidway]int s0

[Quidway-Serial0] nat outbound 20## address-group pool1

(2) 我们在每一台PC上都安装了Web服务器IIS,它运行在TCP端口80。请把PC A的Web服务映射到公网IP地址192.0.0.1和公网端口80,把PC B的Web服务映射到公网IP地址192.0.0.1和公网端口8080,并把所执行的配置命令写到实验报告中。(10分)

[Router-Serial0]nat server global 192.0.0.1 80 inside 192.168.1.2 80 tcp

[Router-Serial0]nat server global 192.0.0.1 8080 inside 192.168.1.3 80 tcp

(3) 我们在每一台PC上都允许了远程桌面服务,该服务使用TCP端口3389。请把PC B远程桌面服务映射到公网IP地址192.0.0.1和公网端口3389,并把所执行的配置命令写到实验报告中。(10分)

[Router-Serial0]nat server global 192.0.0.1 3389 inside 192.168.1.3 3389 tcp

[Router-Serial0]Shutdown

[Router-Serial0]Undo shutdown

请在AR18上配置一条缺省静态路由,用于指定AR18的缺省网关为192.0.0.2。

[Quidway] ip route-static 0.0.0.0 0 192.0.0.2

注:路由相关配置只需上述一条命令即可,并不需要在AR18和AR28上启动RIP。不在AR18上启动RIP的原因是私网IP的路由信息不应该被广播到公网上;不在AR28上启动RIP的原因是在本实验中公网环境中只用一台AR28路由器来模拟。

图2

在上述步骤完成后,NAT应该能够正常运转,下述现象应被观察到:

(1) 在PC A上执行:ping 202.0.2.2,结果为“通”。请将“通”的原因写到实验报告中。(10分)

因为AR18-12为NAT路由器的配置时规定所有私网地址都可访问公网即rule permit source 192.168.1.0 0.0.0.255 ,由于PCA是私网的机器,202.0.2.2是公网的地址,路由器的路由表有其对应的路由表项,所以可以通

(2) 在PC D上执行:ping 192.168.1.2,结果为“不通”。请将“不通”的原因写到实验报告中。(10分)

答:192.168.1.1这是一个私网的IP,在公网中是看不到的,路由表中没有对应的表项,所以不能通

(3) 在PC C上启动IE浏览“http://192.0.0.1”,可以下载PC A Web服务器上的网页,该网页大致内容为“网站正在建设中”。请将可以访问的原因写到实验报告中。(10分)

答:因为我们将PC A的Web服务映射到公网IP地址192.0.0.1和公网端口80,当我们用IE访问http://192.0.0.1时,相当于是访问PCA的WWW服务,所以可以访问

(4) 在PC C上启动IE浏览“http://192.168.1.2”,不可以下载PC A Web服务器上的网页。请将不能访问的原因写到实验报告中。(10分)

答:192.168.1.2是一个私网IP,在公网中是看不到的,路由表中没有对应的表项。

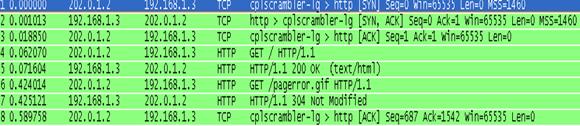

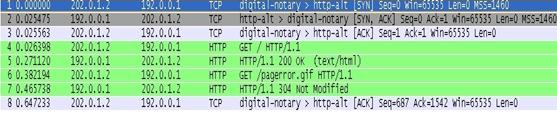

(5) 在PC B和C上都启动Ethereal,捕获所有TCP的包。然后在PC C上启动IE浏览“http://192.0.0.1:8080”,将发现可以下载PC B Web服务器上的网页,该网页大致内容为“网站正在建设中”。请将用Ethereal观察到的TCP包的源和目的IP地址、源和目的端口号在私网和公网上的变化情况写到实验报告中,并据此解释NAT在上述HTTP访问过程中做了怎样的地址转换。(10分)

PCB

PCC

答:我们在NAT路由器上做了如下配置:nat server global 192.0.0.1 8080 inside 192.168.1.3 80 tcp,所以当包经过NAT路由器后会做如下工作:

1.当NAT收到一个目的地址是192.0.0.1,目的端口号是8080的包,于是查找地址转换表,找到相应的表项后,把包的目的地址改为192.168.1.3,把包的目的端口号改成80,再由NAT路由器转发给PC。

2.当NAT收到一个源地址是192.168.1.3,源端口号是80的包后,查找相应的地址转换表,找到相应表项后,把包的源IP地址和源端口号分别改为192.0.0.1和8080,再把包转发出去。

(6) 在PC D上使用“程序à附件à通讯à远程桌面连接”登录PC B,在登录对话框中请输入IP地址“192.0.0.1”。在提示用户名和密码时,请分别输入“administrator”和“admin,则可以登录PC B。仅验证此现象即可,不要求写实验报告。

做本实验时请注意:

(1) 关闭PC机上的防火墙。

(2) 同异步串口配置完成后,一定要执行“shutdown”和“undo shutdown”命令,从而使之生效。

五、讨论、建议、质疑

本次试验完成的不是很快,但是还算比较顺利。预习好实验内容是完成实验的必要条件。

第二篇:防火墙基础配置

实验五:防火墙的基础配置

一、实验目的:

通过IP地址地址控制范围权限来配置防火墙。

二、实验拓扑图:

三、实验配置命令:

防火墙的配置文件如下:

interface GigabitEthernet0/0/0

alias GE0/MGMT

ip address 192.168.5.1 255.255.255.0

interface GigabitEthernet0/0/1

ip address 1.1.1.1 255.255.255.0

interface GigabitEthernet0/0/2

interface GigabitEthernet0/0/3

interface GigabitEthernet0/0/4

interface GigabitEthernet0/0/5

interface GigabitEthernet0/0/6

interface GigabitEthernet0/0/7

interface GigabitEthernet0/0/8

interface NULL0

alias NULL0

firewall zone local

set priority 100

firewall zone trust

set priority 85

add interface GigabitEthernet0/0/0

firewall zone untrust

set priority 5

add interface GigabitEthernet0/0/1

firewall zone dmz

set priority 50

aaa

local-user admin password cipher %$%$+]-Q6oc_PB`a@O*w$HGO3-$x%$%$

local-user admin service-type web terminal telnet

local-user admin level 15

authentication-scheme default

#

authorization-scheme default

#

accounting-scheme default

#

domain default

#

#

nqa-jitter tag-version 1

#

banner enable

#

user-interface con 0

authentication-mode none

user-interface vty 0 4

authentication-mode none

protocol inbound all

#

ip address-set ip_deny type object

address 0 192.168.5.2 0

address 1 192.168.5.3 0

address 2 192.168.5.6 0

#

slb

#

right-manager server-group

#

sysname SRG

#

l2tp domain suffix-separator @

#

firewall packet-filter default permit interzone local trust direction inbound

firewall packet-filter default permit interzone local trust direction outbound

firewall packet-filter default permit interzone local untrust direction outbound

firewall packet-filter default permit interzone local dmz direction outbound

#

ip df-unreachables enable

#

firewall ipv6 session link-state check

firewall ipv6 statistic system enable

#

dns resolve

#

firewall statistic system enable

#

pki ocsp response cache refresh interval 0

pki ocsp response cache number 0

#

undo dns proxy

#

license-server domain lic.huawei.com

#

web-manager enable

#

policy interzone trust untrust outbound

policy 0

action deny

policy source address-set ip_deny

policy 1

action permit

policy source 192.168.5.0 0

#

return