大连理工大学

本科实验报告

课程名称: 网络综合实验

学院(系):

专 业:

班 级:

学 号:

学生姓名:

年 月 日

大连理工大学实验报告

学院(系): 专业: 班级:

姓 名: 学号: 组:

实验时间: 实验室: 实验台:

指导教师签字: 成绩:

实验七:防火墙配置与NAT配置

一、实验目的

学习在路由器上配置包过滤防火墙和网络地址转换(NAT)

二、实验原理和内容

1、路由器的基本工作原理

2、配置路由器的方法和命令

3、防火墙的基本原理及配置

4、NAT的基本原理及配置

三、实验环境以及设备

2台路由器、1台交换机、4台Pc机、双绞线若干

四、实验步骤(操作方法及思考题)

{警告:路由器高速同异步串口(即S口)连接电缆时,无论插拔操作,必须在路由器电源关闭情况下进行;严禁在路由器开机状态下插拔同/异步串口电缆,否则容易引起设备及端口的损坏。}

1、请在用户视图下使用“reset saved-configuration”命令和“reboot”命令分别将两台路由器的配置清空,以免以前实验留下的配置对本实验产生影响。

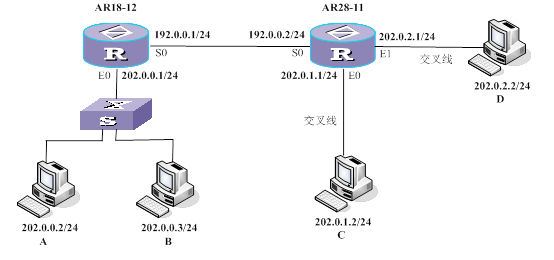

2、在确保路由器电源关闭情况下,按图1联线组建实验环境。配置IP地址,以及配置PC A 和B的缺省网关为 202.0.0.1,PC C 的缺省网关为 202.0.1.1,PC D 的缺省网关为 202.0.2.1。

图 1

3、在两台路由器上都启动RIP,目标是使所有PC机之间能够ping通。请将为达到此目标而在两台路由器上执行的启动RIP的命令写到实验报告中。(5分)

答:(我们组的路由器都是AR28的机器)

第一台:

[h3c]interface e0/0

[h3c -Ethernet0/0]ip address 202.0.0.1 255.255.255.0

[h3c -Ethernet0/0]interface s1/0

[h3c – Serial1/0]ip address 192.0.0.1 255.255.255.0

[h3c –Serial1/0]quit

[h3c]rip

[h3c -rip]network 0.0.0.0

第二台:

[h3c]interface e0/0

[h3c-Ethernet0/0]ip address 202.0.1.1 255.255.255.0

[h3c-Ethernet0/0]interface ethernet0/1

[h3c-Ethernet0/1]ip address 202.0.2.1 255.255.255.0

[h3c-Ethernet0/1]interface serial1/0

[h3c-Serial1/0]ip address 192.0.0.2 255.255.255.0

[h3c-Serial1/0]quit

[h3c]rip

[h3c-rip]network 0.0.0.0

4、在AR18和/或AR28上完成防火墙配置,使满足下述要求:

(1) 只有PC机A和B、A和C、B和D之间能通信,其他PC机彼此之间都不能通信。(注:对于不能通信,要求只要能禁止其中一个方向就可以了。)

(2) 防火墙的ACL列表只能作用于两台路由器的以太网接口上,即AR18的E0、AR28的E0和E1,不允许在两台路由器的S0口上关联ACL。

请将你所执行的配置命令写到实验报告中。(注:配置方法并不唯一,写出其中任何一种即可)(15分)

[Quidway]firewall enable

[Quidway]firewall default permit

[Quidway]acl number 3001 match-order auto

[Quidway-acl-adv-3001]rule deny ip source 202.0.1.2 0 destination 202.0.2.2 0

[Quidway-acl-adv-3001]rule deny ip source 202.0.1.2 0 destination 202.0.0.3 0

[Quidway-acl-adv-3001]int e0/0

[Quidway-Ethernet0/0]firewall packet-filter 3001 inbound

[Quidway-Ethernet0/0]shutdown

[Quidway-Ethernet0/0]undo shutdown

[Quidway-Ethernet0/0]quit

[Quidway]acl number 3002 match-order auto

[Quidway-acl-adv-3002]rule deny ip source 202.0.2.2 0 destination 202.0.0.2 0 [Quidway-acl-adv-3002]int e0/1

[Quidway-Ethernet0/1]firewall packet-filter 3002 inbound

[Quidway-Ethernet0/1]shutdown

[Quidway-Ethernet0/1]undo shutdown

[Quidway-Ethernet0/1]quit

5、请在用户视图下使用“reset saved-configuration”命令和“reboot”命令分别将两台路由器的配置清空,以免前面实验留下的配置对下面的NAT配置实验产生影响。

6、请将图1中IP地址的配置改为图2,即我们将用IP 网段192.168.1.0/24作为一个私网,AR18作为连接私网与公网的NAT路由器,AR28作为公网上的一个路由器。具体的,请按下述步骤完成NAT配置实验:

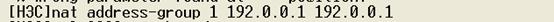

(1) 配置AR18-12为NAT路由器,它将私有IP 网段192.168.1.0/24中的IP地址转换为接口S0的公网IP 地址192.0.0.1。请将所执行的配置命令写到实验报告中。(10分)

(2) 我们在每一台PC上都安装了Web服务器IIS,它运行在TCP端口80。请把PC A的Web服务映射到公网IP地址192.0.0.1和公网端口80,把PC B的Web服务映射到公网IP地址192.0.0.1和公网端口8080,并把所执行的配置命令写到实验报告中。(10分)

(3) 我们在每一台PC上都允许了远程桌面服务,该服务使用TCP端口3389。请把PC B远程桌面服务映射到公网IP地址192.0.0.1和公网端口3389,并把所执行的配置命令写到实验报告中。(10分)

[h3c-Serial1/0]nat server global 192.0.0.1 3389 inside 192.168.1.3 3389 tcp

[h3c-Serial1/0]shutdown

[h3c-Serial1/0]undo shutdown

请在AR18上配置一条缺省静态路由,用于指定AR18的缺省网关为192.0.0.2。

[h3c]ip route-static 0.0.0.0 0 192.0.0.2

注:路由相关配置只需上述一条命令即可,并不需要在AR18和AR28上启动RIP。不在AR18上启动RIP的原因是私网IP的路由信息不应该被广播到公网上;不在AR28上启动RIP的原因是在本实验中公网环境中只用一台AR28路由器来模拟。

图2

在上述步骤完成后,NAT应该能够正常运转,下述现象应被观察到:

(1) 在PC A上执行:ping 202.0.2.2,结果为“通”。请将“通”的原因写到实验报告中。(10分)

答:配置时规定所有私网地址都可访问公网,PCA是私网的机器, 202.0.2.2是公网的地址,路由器的路由表有其对应的路由表项,所以可以ping通

(2) 在PC D上执行:ping 192.168.1.2,结果为“不通”。请将“不通”的原因写到实验报告中。(10分)

答:因为192.168.1.2是私网地址

(3) 在PC C上启动IE浏览“http://192.0.0.1”,可以下载PC A Web服务器上的网页,该网页大致内容为“网站正在建设中”。请将可以访问的原因写到实验报告中。(10分)

答:因为我们将PC A的Web服务映射到公网IP地址192.0.0.1和公网 端口80,所以可以访问,当还在建设中

(4) 在PC C上启动IE浏览“http://192.168.1.2”,不可以下载PC A Web服务器上的网页。请将不能访问的原因写到实验报告中。(10分)

答:因为192.168.1.2是私网地址

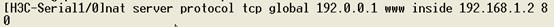

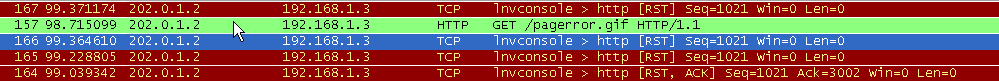

(5) 在PC B和C上都启动Ethereal,捕获所有TCP的包。然后在PC C上启动IE浏览“http://192.0.0.1:8080”,将发现可以下载PC B Web服务器上的网页,该网页大致内容为“网站正在建设中”。请将用Ethereal观察到的TCP包的源和目的IP地址、源和目的端口号在私网和公网上的变化情况写到实验报告中,并据此解释NAT在上述HTTP访问过程中做了怎样的地址转换。(10分)

答:NAT在收到一个目的地址为192.0.0.1端口号为8080的包时,查询自己的地址转换表,然后将包的目的地址改为192.168.1.3 端口号改为80后发给PC B;NAT在收到一个源地址为192.168.1.3 端口号为80的包后,将源地址改为192.0.0.1端口号改为8080,然后把包发送出去。

(6) 在PC D上使用“程序à附件à通讯à远程桌面连接”登录PC B,在登录对话框中请输入IP地址“192.0.0.1”。在提示用户名和密码时,请分别输入“admin”和“admin123”,则可以登录PC B。仅验证此现象即可,不要求写实验报告。

做本实验时请注意:

(1) 关闭PC机上的防火墙。

(2) 同异步串口配置完成后,一定要执行“shutdown”和“undo shutdown”命令,从而使之生效。

五、讨论、建议、质疑

本次实验时间比较紧,期间我们也出了不少错误,导致不能观察到实验预期的现象(如步骤四中,我们一开始少写了一条语句,导致了D可以PING通A),但经过查错和修改我们还是顺利完成了实验,并且对路由器防火墙和NAT的工作原理有了更清晰和直观的认识。

第二篇:实验 7.4.1:基本 DHCP 与 NAT 配置

实验 7.4.1:基本 DHCP 与 NAT 配置

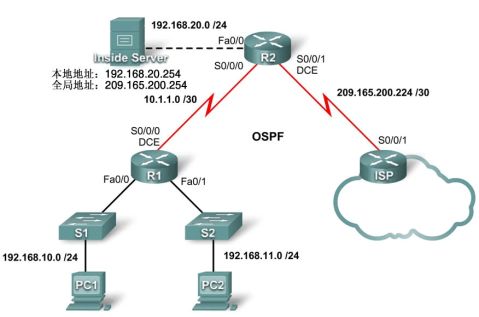

拓扑图

地址表 设备 接口

S0/0/0

R1 Fa0/0

Fa0/1

S0/0/0

R2 S0/0/1

Fa0/0 IP 地址 10.1.1.1 子网掩码 255.255.255.252 192.168.20.254 255.255.255.0

所有内容版权所有 ? 1992–2007 Cisco Systems, Inc. 保留所有权利。本文档为 Cisco 公开信息。 第 1 页(共 13 页)

CCNA Exploration

接入 WAN:IP 编址服务 实验 7.4.1:基本 DHCP 与 NAT 配置

学习目标

完成本实验后,您将能够:

?

?

?

?

?

?

? 准备网络 执行基本路由器配置 配置 Cisco IOS DHCP 服务器 配置静态路由和默认路由 配置静态 NAT 利用地址池配置动态 NAT 配置 NAT 过载

场景

本实验中,您将配置 DHCP 与 NAT IP 服务。一台路由器为 DHCP 服务器。另一台路由器将 DHCP 请求转发到 DHCP 服务器。您还将配置静态和动态 NAT 配置,包括 NAT 过载。完成配置后,请检验内部地址与外部地址之间的连通性。

任务 1:准备网络

步骤 1:根据拓扑图所示完成网络电缆连接。

您可使用实验室中现有的、具有拓扑中所示接口的路由器。

注:如果使用 1700、2500 或 2600 系列路由器,显示的路由器输出和接口描述可能会有所不同。在旧式路由器上,一些命令可能不同或不存在。

步骤 2:清除路由器的所有配置。

任务 2:执行基本路由器配置

根据以下说明配置 R1、R2 和 ISP 路由器:

?

?

?

?

?

?

?

? 配置设备主机名。 禁用 DNS 查找。 配置特权执行模式口令。 配置当日消息标语。 为控制台连接配置口令。 为所有 vty 连接配置口令。 在所有路由器上配置 IP 地址。本实验中,PC 稍后将从 DHCP 接收 IP 编址信息。 在 R1 和 R2 上使用进程 ID 1 启用 OSPF。请勿通告 209.165.200.224/27 网络。

注:可以在 R2 上配置环回接口来使用 IP 地址 192.168.20.254/24,而不必将服务器与 R2 相连。这样做便无需配置快速以太网接口。

所有内容版权所有 ? 1992–2007 Cisco Systems, Inc. 保留所有权利。本文档为 Cisco 公开信息。 第 2 页(共 13 页)

CCNA Exploration

接入 WAN:IP 编址服务 实验 7.4.1:基本 DHCP 与 NAT 配置

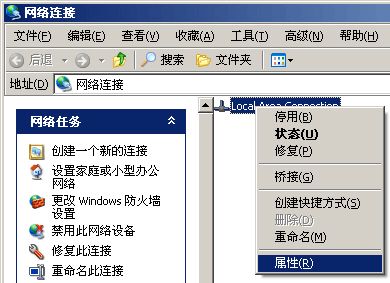

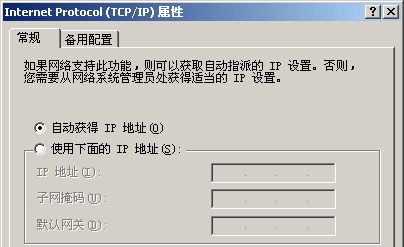

任务 3:配置 PC1 和 PC2 通过 DHCP 接收 IP 地址

在 Windows 计算机上,请选择开始 > 控制面板 > 网络连接 > 本地连接。右键单击本地连接并选择属性。

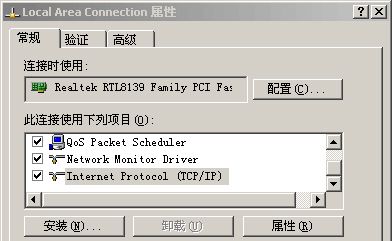

向下滚动,突出显示 Internet 协议 (TCP/IP)。单击属性按钮。

所有内容版权所有 ? 1992–2007 Cisco Systems, Inc. 保留所有权利。本文档为 Cisco 公开信息。 第 3 页(共 13 页)

CCNA Exploration

接入 WAN:IP 编址服务 实验 7.4.1:基本 DHCP 与 NAT 配置

确保选择了自动获得 IP 地址

按钮。

PC1 和 PC2 完成上述配置后,便准备好从 DHCP 服务器接收 IP 地址了。

任务 4:配置 Cisco IOS DHCP 服务器

Cisco IOS 软件支持称为 Easy IP 的 DHCP 服务器配置。本实验的目标是让网络 192.168.10.0/24 和 192.168.11.0/24 上的设备请求 R2 通过 DHCP 分配 IP 地址。

步骤 1:排除静态分配的地址。

DHCP 服务器假定 DHCP 地址池子网中的所有 IP 地址均可分配给 DHCP 客户端。对于 DHCP 服务器不应分配给客户端的 IP 地址,必须特别指定。这些 IP 地址通常是保留给路由器接口、交换机管理 IP 地址、服务器和本地网络打印机使用的静态地址。ip dhcp excluded-address 命令防止路由器分配所指定范围内的 IP 地址。下列命令排除与 R1 相连的各 LAN 地址池中的前 10 个 IP 地址。这些地址不会被分配给任何 DHCP 客户端。

R2(config)#ip dhcp excluded-address 192.168.10.1 192.168.10.10

R2(config)#ip dhcp excluded-address 192.168.11.1 192.168.11.10

步骤 2:配置地址池。

使用 ip dhcp pool 命令创建 DHCP 地址池,并将它命名为 R1Fa0。

R2(config)#ip dhcp pool R1Fa0

指定分配 IP 地址时使用的子网。DHCP 地址池会根据 network 语句自动与接口关联。现在路由器相当于 DHCP 服务器,分配 192.168.10.0/24 子网中的地址,从 192.168.10.1 开始分配。

R2(dhcp-config)#network 192.168.10.0 255.255.255.0

配置网络的默认路由器和域名服务器。客户端通过 DHCP 接收这些设置以及 IP 地址。

R2(dhcp-config)#dns-server 192.168.11.5

R2(dhcp-config)#default-router 192.168.10.1

注:地址 192.168.11.5 上并没有 DNS 服务器。配置此地址仅用于练习目的。

所有内容版权所有 ? 1992–2007 Cisco Systems, Inc. 保留所有权利。本文档为 Cisco 公开信息。 第 4 页(共 13 页)

CCNA Exploration

接入 WAN:IP 编址服务 实验 7.4.1:基本 DHCP 与 NAT 配置

由于网络 192.168.11.0/24 上的设备也会请求 R2 分配地址,因此必须创建另一个地址池为该网络上的设备服务。所用命令与以上所示的命令相似:

R2(config)#ip dhcp pool R1Fa1

R2(dhcp-config)#network 192.168.11.0 255.255.255.0

R2(dhcp-config)#dns-server 192.168.11.5

R2(dhcp-config)#default-router 192.168.11.1

步骤 3:测试 DHCP

测试 PC1 和 PC2 是否自动接收到了 IP 地址。在每台 PC 上,选择开始 -> 运行 -> cmd -> ipconfig

。

测试结果是什么?___________________________________________

为什么结果是这样?_________________________________________

步骤 4:配置帮助地址。

诸如 DHCP 等网络设备需依赖第 2 层广播才能起作用。当提供这些服务的设备与客户端不在同一子网上时,它们便不能接收到广播数据包。因为 DHCP 服务器与 DHCP 客户端不在同一子网上,所以应使用 ip helper-address 接口配置命令配置 R1 转发 DHCP 广播给 DHCP 服务器 R2。

注意必须在所涉及的每个接口上配置 ip helper-address 命令。

R1(config)#interface fa0/0

R1(config-if)#ip helper-address 10.1.1.2

R1(config)#interface fa0/1

R1(config-if)#ip helper-address 10.1.1.2

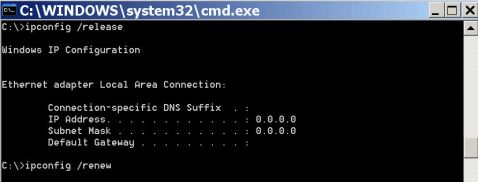

步骤 5:释放和更新 PC1 与 PC2 的 IP 地址

如果 PC 已在其它实验中用过或连接到了 Internet,则它们可能已经从不同的 DHCP 服务器自动获得了 IP 地址。需要使用 ipconfig /release 和 ipconfig /renew 命令清除此 IP 地址。

所有内容版权所有 ? 1992–2007 Cisco Systems, Inc. 保留所有权利。本文档为 Cisco 公开信息。 第 5 页(共 13 页)

CCNA Exploration

接入 WAN:IP 编址服务 实验 7.4.1:基本 DHCP 与 NAT 配置

步骤 6:检验 DHCP 配置。

可以通过几种不同的方式检验 DHCP 服务器配置。在 PC1 和 PC2 上发出命令 ipconfig,检验它们现在已动态接收到了 IP 地址。然后在路由器上发出命令,以便获得更多信息。show ip dhcp binding 命令提供关于目前已分配的所有 DHCP 地址的信息。例如,以下输出显示 IP 地址 192.168.10.11 已被分配给 MAC 地址 3031.632e.3537.6563。该 IP 租用于 2007 年 9 月 14 日下午 7:33 到期。

R1#show ip dhcp binding

Bindings from all pools not associated with VRF:

IP address Client-ID/ Lease expiration Type

Hardware address/

User name

192.168.10.11 0063.6973.636f.2d30. Sep 14 2007 07:33 PM Automatic 3031.632e.3537.6563.

2e30.3634.302d.566c.

31

show ip dhcp pool 命令显示关于路由器上目前已配置的所有 DHCP 地址池的信息。以下输出显示 R1 上配置了地址池 R1Fa0。此地址池已出租一个地址。下一个请求地址的客户端将获得 192.168.10.12。 R2#show ip dhcp pool

Pool R1Fa0 :

Utilization mark (high/low) : 100 / 0

Subnet size (first/next) : 0 / 0

Total addresses : 254

Leased addresses : 1

Pending event : none 1 subnet is currently in the pool :

Current index IP address range Leased addresses 192.168.10.12 192.168.10.1 - 192.168.10.254 1

为 Cisco IOS DHCP 服务器排除 DHCP 租用故障时,debug ip dhcp server events 命令可能非常有用。以下是 R1 连接主机后的调试输出。注意突出显示部分显示,DHCP 赋予客户端的地址为 192.168.10.12,掩码为 255.255.255.0。

*Sep 13 21:04:18.072: DHCPD: Sending notification of DISCOVER:

*Sep 13 21:04:18.072: DHCPD: htype 1 chaddr 001c.57ec.0640

*Sep 13 21:04:18.072: DHCPD: remote id 020a0000c0a80b01010000000000

*Sep 13 21:04:18.072: DHCPD: circuit id 00000000

*Sep 13 21:04:18.072: DHCPD: Seeing if there is an internally specified pool class:

*Sep 13 21:04:18.072: DHCPD: htype 1 chaddr 001c.57ec.0640

*Sep 13 21:04:18.072: DHCPD: remote id 020a0000c0a80b01010000000000

*Sep 13 21:04:18.072: DHCPD: circuit id 00000000

*Sep 13 21:04:18.072: DHCPD: there is no address pool for 192.168.11.1. *Sep 13 21:04:18.072: DHCPD: Sending notification of DISCOVER:

R1#

*Sep 13 21:04:18.072: DHCPD: htype 1 chaddr 001c.57ec.0640

*Sep 13 21:04:18.072: DHCPD: remote id 020a0000c0a80a01000000000000

*Sep 13 21:04:18.072: DHCPD: circuit id 00000000

*Sep 13 21:04:18.072: DHCPD: Seeing if there is an internally specified pool class:

*Sep 13 21:04:18.072: DHCPD: htype 1 chaddr 001c.57ec.0640

*Sep 13 21:04:18.072: DHCPD: remote id 020a0000c0a80a01000000000000

*Sep 13 21:04:18.072: DHCPD: circuit id 00000000

所有内容版权所有 ? 1992–2007 Cisco Systems, Inc. 保留所有权利。本文档为 Cisco 公开信息。 第 6 页(共 13 页)

CCNA Exploration

接入 WAN:IP 编址服务 实验 7.4.1:基本 DHCP 与 NAT 配置

R1#

*Sep 13 21:04:20.072: DHCPD: Adding binding to radix tree (192.168.10.12) *Sep 13 21:04:20.072: DHCPD: Adding binding to hash tree

*Sep 13 21:04:20.072: DHCPD: assigned IP address 192.168.10.12 to client 0063.6973.636f.2d30.3031.632e.3537.6563.2e30.3634.302d.566c.31.

*Sep 13 21:04:20.072: DHCPD: Sending notification of ASSIGNMENT:

*Sep 13 21:04:20.072: DHCPD: address 192.168.10.12 mask 255.255.255.0

*Sep 13 21:04:20.072: DHCPD: htype 1 chaddr 001c.57ec.0640

*Sep 13 21:04:20.072: DHCPD: lease time remaining (secs) = 86400

*Sep 13 21:04:20.076: DHCPD: Sending notification of ASSIGNMENT:

*Sep 13 21:04:20.076: DHCPD: address 192.168.10.12 mask 255.255.255.0

R1#

*Sep 13 21:04:20.076: DHCPD: htype 1 chaddr 001c.57ec.0640

*Sep 13 21:04:20.076: DHCPD: lease time remaining (secs) = 86400

任务 5:配置静态路由和默认路由

ISP 使用静态路由到达 R2 以外的所有网络。不过,给 ISP 发送流量之前,R2 会将私有地址转换成公有地址。因此,必须以公有地址配置 ISP,这些公有地址是 R2 上 NAT 配置的一部分。在 ISP 上输入以下静态路由:

ISP(config)#ip route 209.165.200.240 255.255.255.240 serial 0/0/1

此静态路由包括所有分配给 R2 的公有地址。

在 R2 上配置默认路由,并在 OSPF 中传播此路由。

CustomerRouter(config)#ip route 0.0.0.0 0.0.0.0 209.165.200.226

R2(config)#router ospf 1

R2(config-router)#default-information originate

R1 需要几秒钟时间来从 R2 学习默认路由,然后检查 R1 的路由表。或者也可以使用 clear ip route * 命令清除路由表。R1 路由表中应出现指向 R2 的默认路由。从 R1 ping ISP (209.165.200.226) 上的 serial 0/0/1 接口。ping 应当能成功。如果 ping 不成功,请排查故障。

任务 6:配置静态 NAT

步骤 1:静态映射公有 IP 地址到私有 IP 地址。

ISP 以外的外部主机可以访问与 R2 相连的 Inside Server。将公有 IP 地址 209.165.200.254 静态指定为 NAT 用来映射数据包到 Inside Server 私有 IP 地址 192.168.20.254 的地址。

R2(config)#ip nat inside source static 192.168.20.254 209.165.200.254

步骤 2:指定内部和外部 NAT 接口。

NAT 工作之前,必须指定哪些接口是内部接口,哪些接口是外部接口。

R2(config)#interface serial 0/0/1

R2(config-if)#ip nat outside

R2(config-if)#interface fa0/0

R2(config-if)#ip nat inside

注:如果使用模拟的 Inside Server,请对环回接口使用 ip nat inside 命令。

步骤 3:检验静态 NAT 配置。

从 ISP ping 公有 IP 地址 209.165.200.254。

所有内容版权所有 ? 1992–2007 Cisco Systems, Inc. 保留所有权利。本文档为 Cisco 公开信息。 第 7 页(共 13 页)

CCNA Exploration

接入 WAN:IP 编址服务 实验 7.4.1:基本 DHCP 与 NAT 配置

任务 7:利用地址池配置动态 NAT

静态 NAT 建立了内部地址与特定公有地址之间的永久性映射,而动态 NAT 则是将私有 IP 地址映射到公有地址。这些公有 IP 地址源自 NAT 地址池。

步骤 1:定义全局地址池。

创建一个地址池,以便将符合条件的源地址转换为其中的地址。以下命令创建名为 MY-NAT-POOL 的地址池,符合条件的源地址将被转换为 209.165.200.241–209.165.200.246 范围内的可用 IP 地址。

R2(config)#ip nat pool MY-NAT-POOL 209.165.200.241 209.165.200.246 netmask 255.255.255.248

步骤 2:创建扩展访问控制列表,以便确定转换哪些内部地址。

R2(config)#ip access-list extended NAT

R2(config-ext-nacl)#permit ip 192.168.10.0 0.0.0.255 any

R2(config-ext-nacl)#permit ip 192.168.11.0 0.0.0.255 any

步骤 3:将地址池与访问控制列表绑定,建立动态源地址转换

一台路由器可以具有一个以上的 NAT 池和一个以上的 ACL。以下命令告知路由器使用哪个地址池来转换 ACL 允许的主机。

R2(config)#ip nat inside source list NAT pool MY-NAT-POOL

步骤 4:指定内部和外部 NAT 接口。

您已经指定静态 NAT 配置的内部接口和外部接口。现在将链接到 R1 的串行接口添加为内部接口。 R2(config)#interface serial 0/0/0

R2(config-if)#ip nat inside

步骤 5:检验配置。

使用扩展 Ping 从 PC1 或 R1 上的快速以太网接口 ping ISP。然后在 R2 上使用 show ip nat translations 和 show ip nat statistics 命令检验 NAT。

R2#show ip nat translations

Pro Inside global Inside local Outside local Outside global

icmp 209.165.200.241:4 192.168.10.1:4 209.165.200.226:4 209.165.200.226:4 --- 209.165.200.241 192.168.10.1 --- ---

--- 209.165.200.254 192.168.20.254 --- ---

R2#show ip nat statistics

Total active translations: 2 (1 static, 1 dynamic; 0 extended)

Outside interfaces:

Serial0/0/1

Inside interfaces:

Serial0/0/0, Loopback0

Hits: 23 Misses: 3

CEF Translated packets: 18, CEF Punted packets: 0

Expired translations: 3

Dynamic mappings:

-- Inside Source

[Id: 1] access-list NAT pool MY-NAT-POOL refcount 1

pool MY-NAT-POOL: netmask 255.255.255.248

start 209.165.200.241 end 209.165.200.246

type generic, total addresses 6, allocated 1 (16%), misses 0

Queued Packets: 0

所有内容版权所有 ? 1992–2007 Cisco Systems, Inc. 保留所有权利。本文档为 Cisco 公开信息。 第 8 页(共 13 页)

CCNA Exploration

接入 WAN:IP 编址服务 实验 7.4.1:基本 DHCP 与 NAT 配置

要排除 NAT 故障,可以使用 debug ip nat 命令。打开 NAT 调试,重复从 PC1 发出 ping。

R2#debug ip nat

IP NAT debugging is on

R2#

*Sep 13 21:15:02.215: NAT*: s=192.168.10.11->209.165.200.241, d=209.165.200.226 [25] *Sep 13 21:15:02.231: NAT*: s=209.165.200.226, d=209.165.200.241->192.168.10.11 [25] *Sep 13 21:15:02.247: NAT*: s=192.168.10.11->209.165.200.241, d=209.165.200.226 [26] *Sep 13 21:15:02.263: NAT*: s=209.165.200.226, d=209.165.200.241->192.168.10.11 [26] *Sep 13 21:15:02.275: NAT*: s=192.168.10.11->209.165.200.241, d=209.165.200.226 [27] *Sep 13 21:15:02.291: NAT*: s=209.165.200.226, d=209.165.200.241->192.168.10.11 [27] *Sep 13 21:15:02.307: NAT*: s=192.168.10.11->209.165.200.241, d=209.165.200.226 [28] *Sep 13 21:15:02.323: NAT*: s=209.165.200.226, d=209.165.200.241->192.168.10.11 [28] *Sep 13 21:15:02.335: NAT*: s=192.168.10.11->209.165.200.241, d=209.165.200.226 [29] *Sep 13 21:15:02.351: NAT*: s=209.165.200.226, d=209.165.200.241->192.168.10.11 [29] R2#

任务 8:配置 NAT 过载

上例中,如果您需要六个以上公有 IP 地址,多于地址池允许的地址,将会发生什么情况。

__________________________________________________________________________________

通过跟踪端口号,NAT 过载允许多位内部用户重用公有 IP 地址。

本任务中,您将删除前一任务中配置的地址池和映射语句。然后在 R2 上配置 NAT 过载,以便连接任何外

部设备时,所有内部 IP 地址能被转换为 R2 S0/0/1 地址。

步骤 1:删除 NAT 地址池和映射语句。

使用以下命令删除 NAT 地址池和到 NAT ACL 的映射。

R2(config)#no ip nat inside source list NAT pool MY-NAT-POOL

R2(config)#no ip nat pool MY-NAT-POOL 209.165.200.241 209.165.200.246 netmask

255.255.255.248

如果接收到以下消息,请清除 NAT 转换。

%Pool MY-NAT-POOL in use, cannot destroy

R2#clear ip nat translation *

步骤 2:使用串行 0/0/1 接口公有 IP 地址在 R2 上配置 PAT。

配置与动态 NAT 相似,不同之处在于不是使用地址池,而是使用 interface 关键字来识别外部 IP 地址。因此

没有定义 NAT 池。利用 overload 关键字可以将端口号添加到转换中。

因为已经配置 ACL 来确定转换哪些内部 IP 地址,并且已经指定哪些接口是内部接口和外部接口,所以只需

配置以下命令:

R2(config)#ip nat inside source list NAT interface S0/0/1 overload

所有内容版权所有 ? 1992–2007 Cisco Systems, Inc. 保留所有权利。本文档为 Cisco 公开信息。 第 9 页(共 13 页)

CCNA Exploration

接入 WAN:IP 编址服务 实验 7.4.1:基本 DHCP 与 NAT 配置

步骤 3:检验配置。

使用扩展 Ping 从 PC1 或 R1 上的快速以太网接口 ping ISP。然后在 R2 上使用 show ip nat translations 和 show ip nat statistics 命令检验 NAT。

R2#show ip nat translations

Pro Inside global Inside local Outside local Outside global

icmp 209.165.200.225:6 192.168.10.11:6 209.165.200.226:6 209.165.200.226:6 --- 209.165.200.254 192.168.20.254 --- ---

R2#show ip nat statistics

Total active translations: 2 (1 static, 1 dynamic; 1 extended)

Outside interfaces:

Serial0/0/1

Inside interfaces:

Serial0/0/0, Loopback0

Hits: 48 Misses: 6

CEF Translated packets: 46, CEF Punted packets: 0

Expired translations: 5

Dynamic mappings:

-- Inside Source

[Id: 2] access-list NAT interface Serial0/0/1 refcount 1

Queued Packets: 0

注:前一任务中,您可以将关键字 overload 添加到 ip nat inside source list NAT pool MY-NAT-POOL 命令中,以允许六位以上的用户同时访问外部。

任务 9:记录网络

在每台路由器上发出 show run 命令捕获配置信息。

R1#show run

<output omitted>

!

hostname R1

!

enable secret class

!

no ip domain lookup

!

interface FastEthernet0/0

ip address 192.168.10.1 255.255.255.0

ip helper-address 10.1.1.2

no shutdown

!

interface FastEthernet0/1

ip address 192.168.11.1 255.255.255.0

ip helper-address 10.1.1.2

no shutdown

!

interface Serial0/0/0

ip address 10.1.1.1 255.255.255.252

clock rate 125000

!

interface Serial0/0/1

no ip address

所有内容版权所有 ? 1992–2007 Cisco Systems, Inc. 保留所有权利。本文档为 Cisco 公开信息。 第 10 页(共 13 页)

CCNA Exploration

接入 WAN:IP 编址服务 实验 7.4.1:基本 DHCP 与 NAT 配置

shutdown

!

router ospf 1

network 10.1.1.0 0.0.0.3 area 0

network 192.168.10.0 0.0.0.255 area 0

network 192.168.11.0 0.0.0.255 area 0

!

!

banner motd ^C

***********************************

!!!AUTHORIZED ACCESS ONLY!!!

***********************************

^C

!

line con 0

exec-timeout 0 0

password cisco

logging synchronous

login

line aux 0

exec-timeout 0 0

password cisco

logging synchronous

login

line vty 0 4

exec-timeout 0 0

password cisco

logging synchronous

login

!

end

R2#show run

!

hostname R2

!

!

enable secret class

!

no ip dhcp use vrf connected

ip dhcp excluded-address 192.168.10.1 192.168.10.10

ip dhcp excluded-address 192.168.11.1 192.168.11.10

!

ip dhcp pool R1Fa0

network 192.168.10.0 255.255.255.0

default-router 192.168.10.1

dns-server 192.168.11.5

!

ip dhcp pool R1Fa1

network 192.168.11.0 255.255.255.0

dns-server 192.168.11.5

default-router 192.168.11.1

!

no ip domain lookup

!

interface Loopback0

所有内容版权所有 ? 1992–2007 Cisco Systems, Inc. 保留所有权利。本文档为 Cisco 公开信息。 第 11 页(共 13 页)

CCNA Exploration

接入 WAN:IP 编址服务 实验 7.4.1:基本 DHCP 与 NAT 配置

ip address 192.168.20.254 255.255.255.0

ip nat inside

ip virtual-reassembly

!

!

!

interface Serial0/0/0

ip address 10.1.1.2 255.255.255.252

ip nat inside

ip virtual-reassembly

!

interface Serial0/0/1

ip address 209.165.200.225 255.255.255.252

ip nat outside

ip virtual-reassembly

clock rate 125000

!

router ospf 1

network 10.1.1.0 0.0.0.3 area 0

network 192.168.20.0 0.0.0.255 area 0

default-information originate

!

ip route 0.0.0.0 0.0.0.0 209.165.200.226

!

!

no ip http server

no ip http secure-server

ip nat inside source list NAT interface Serial0/0/1 overload

ip nat inside source static 192.168.20.254 209.165.200.254

!

ip access-list extended NAT

permit ip 192.168.10.0 0.0.0.255 any

permit ip 192.168.11.0 0.0.0.255 any

!

!

banner motd ^C

***********************************

!!!AUTHORIZED ACCESS ONLY!!!

***********************************

^C

!

line con 0

exec-timeout 0 0

password cisco

logging synchronous

login

line aux 0

exec-timeout 0 0

password cisco

logging synchronous

login

line vty 0 4

exec-timeout 0 0

password cisco

logging synchronous

login

所有内容版权所有 ? 1992–2007 Cisco Systems, Inc. 保留所有权利。本文档为 Cisco 公开信息。 第 12 页(共 13 页)

CCNA Exploration

接入 WAN:IP 编址服务 实验 7.4.1:基本 DHCP 与 NAT 配置

!

end

ISP#show run

<output omitted>

!

hostname ISP

!

enable secret class

!

no ip domain lookup

!

interface Serial0/0/1

ip address 209.165.200.226 255.255.255.252

no shutdown

!

!

!

ip route 209.165.200.240 255.255.255.240 Serial0/0/1

!

banner motd ^C

***********************************

!!!AUTHORIZED ACCESS ONLY!!!

***********************************

^C

!

line con 0

exec-timeout 0 0

password cisco

logging synchronous

login

line aux 0

exec-timeout 0 0

password cisco

logging synchronous

login

line vty 0 4

password cisco

logging synchronous

login

!

end

任务 10:实验后清理

清除配置,然后重新启动路由器。拆下电缆并放回保存处。对于通常连接到其它网络(例如学校 LAN 或 Internet)的 PC 主机,请重新连接相应的电缆并恢复原有的 TCP/IP 设置。

所有内容版权所有 ? 1992–2007 Cisco Systems, Inc. 保留所有权利。本文档为 Cisco 公开信息。 第 13 页(共 13 页)