首都经济贸易大学信息学院

实验报告

实验课程名称 网络安全技术

首都经济贸易大学信息学院计算机系制

实 验 报 告

学号: 实验地点: 3机房

姓名: 实验时间:

一、实验室名称: 网络安全实验

二、实验项目名称: 冰河木马攻击

三、实验原理:

原理:特洛伊木马(简称木马),是一种基于远程控制的黑客工具,具有隐蔽性和破坏性的特点。大多数木马与正规的远程控制软件功能相似。但木马有一些明显的特点,例如,它的安装和操作都是在隐蔽之中完成。攻击者经常将木马隐蔽在一些游戏或小软件中,诱使粗心的用户在自己的机器上运行。最常见的情况是,用户从不正规的网站下载和运行了带恶意代码的软件,或者不小心点击了带恶意代码的邮件附件。

大多数木马包括客户端和服务器端两个部分。攻击者利用一种称为绑定程序的工具将服务器绑定到某个合法软件上,只要用户运行被绑定的合法软件,木马的服务器部分就在用户毫无知觉的情况下完成了安装过程。通常,木马的服务器部分是可以定制的,攻击者可以定制的项目一般包括服务器运行的IP端口号,程序启动时机、如何发出调用、如何隐身、是否加密。另外,攻击者还可以设置登录服务器的密码,确定通信方式。木马攻击者既可以随心所欲地查看已被入侵的机器,也可以用广播方式发布命令,指示所有在他控制之下的木马一起行动,或者向更广泛的范围传播,或者做其他危险的事情。

木马的设计者为了防止木马被发现,会采用多种手段隐藏木马,这样用户即使发现感染了木马,也很验证找到并清除它。木马的危害越来越大,保障安全的最好办法就是熟悉木马的类型、工作原理,掌握如何检测和预防这些代码。常见的木马,例如冰河、Netbus、网络神偷等,都是多用途的攻击工具包,功能非常全面,包括捕获屏幕、声音、视频内容的功能。这些木马可以当作键记录器、远程控制器、FTP服务器、HTTP服务器、Telnet服务器,还能够寻找和窃取密码。攻击者可以配置木马监听的端口、运行方式,以及木马是否通过Email、IRC或其他通信手段联系发起攻击的人。一些危害大的木马还有一定的反侦测能力,能够采取各种方式隐藏自身,加密通信,甚至提供了专业级的API供其他攻击者开发附加的功能。

冰河在国内一直是不可动摇的领军木马,有人说在国内没有用过冰河的人等于没用过木马。冰河木马的目的是远程访问、控制。该软件主要用于远程监牢,具体功能包括 :

(1)自动跟踪目标机屏幕变化,同时完全模拟键盘及鼠标输入,即在同步变化的同时,监控端的一切键盘及鼠标操作将反映在被控端屏幕(局域网适用)。

(2)记录各种口令信息。包括开机口令、屏保口令、各种虚伪补齐诼绝大多数在对话框中出现过的口令信息,且1.2以上的版本中允许用户对该功能自行扩充,2.0以上的版本还同时提供了击键记录功能。

(3)获取系统信息。包括计算机名、注册公司、当前用户、系统路径、操作系统版本、当前显示分辨率、物理及软件磁盘信息等多项系统数据。

(4)限制系统功能。包括远程关机、远程重启计算机、锁定鼠标、锁定系统热键及锁定注册表等多项功能限制。

(5)远程文件操作。包括创建、上传、下载工、复制、删除文件或目录、文件压缩、快速浏览文本文件、远程打开文件等多种操作功能。

(6)注册表操作。包括对主键的浏览、增删、复制、重命名和对键值的读写等所有注册表操作功能。

(7)发送信息。以4种常用图标向被控端发送简短信息。

(8)点对点通信。以聊天室形式同被控端进行在线交谈。

四、实验目的:

目的:通过使用冰河木马,理解并掌握木马的传播原理和运行机制,学会配置服务器端和客户端程序,掌握防范木马的相关知识,提高对木马的防范意识。

五、实验内容:

使用冰河木马进行远程控制

六、实验环境(硬件设备、软件):

硬件:计算机

软件:windows xp,冰河木马软件

七、实验步骤:

在本实验说明中,服务器端指的是被控制端,客户端指的是控制端。注意在做这个实验时,最好将两台实验计算机上的防火墙和病毒程序全部关闭。

(1)查看计算机的网络连接状态。单击【开始】|【运行】,打开【运行】对话框,输入“cmd”,打开DOS窗口,在命令中输入“netstat -an”,结果如图3-10所示。可以看到服务器端计算机上网络连接情况,很显然7626端口没有开放。

(2)运行服务器端程序。在服务器计算机上运行冰河服务器程序G_Server.exe(这时服务器计算机表面看起来没有任何反应,但实际上已经中了冰河木马)。在DOS命令行上输入“netstat -an”,结果如图3-11所示。可以看出运行服务器端程序后,7626端口已经开放了。说明已经成功在服务器商朝安装上了冰河木马。

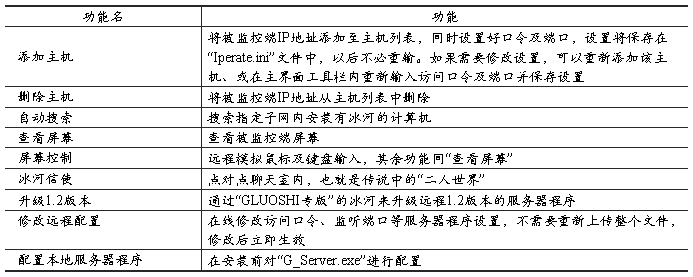

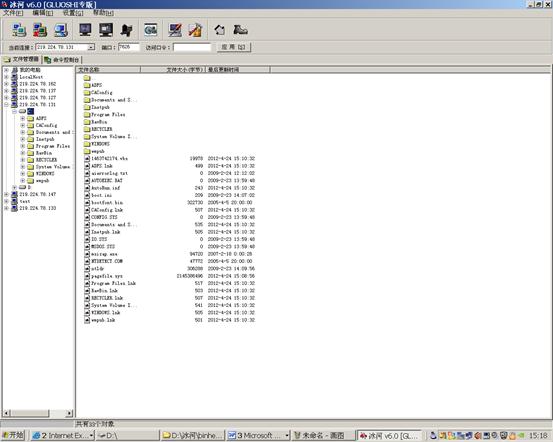

(3)打开客户端程序并连接服务器端计算机。在客户端打开G_Clinet.exe文件,出现如图3-12所示的冰河客户端界面。客户端执行程序的工具栏中各模块功能如下表所示:

图 3-12

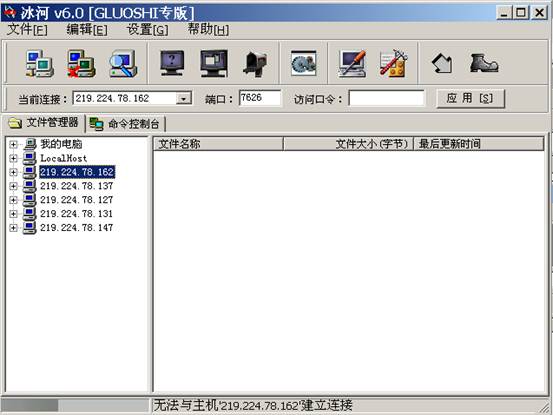

单击控制端工具栏中的【添加主机】

单击控制端工具栏中的【添加主机】 ,在弹出的添加计算机对话框的【显示名称】栏中输入显示在主界面的计算机名称,在【主机地址】栏中填入服务器端主机的IP地址,在【访问口令】栏中填入每次访问主机的密码,在【监听端口】栏中填入冰河默认的监听端口7626,如图3-13所示。

,在弹出的添加计算机对话框的【显示名称】栏中输入显示在主界面的计算机名称,在【主机地址】栏中填入服务器端主机的IP地址,在【访问口令】栏中填入每次访问主机的密码,在【监听端口】栏中填入冰河默认的监听端口7626,如图3-13所示。

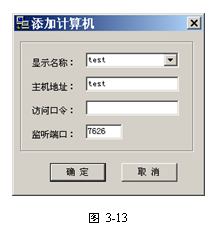

单击【确定】,即可以看到冰河控制端上添加了名为的主机,如图3-14所示。

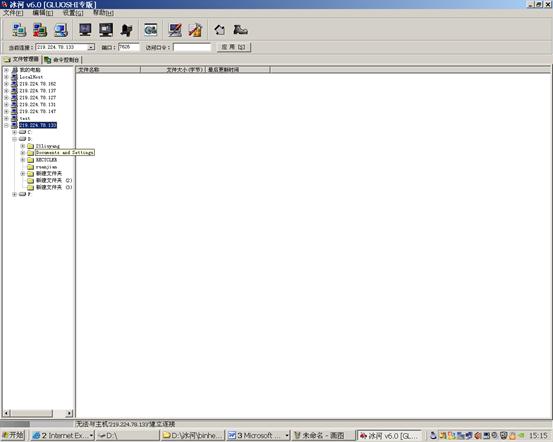

单击主机名,右边出现盘符,表明控制端已经成功与被控制端连接,可以进行控制了。展开盘符,可以看到被控主机的所有资料,如图3-15所示。

(4)控制服务器端计算机。此时可以对工具栏的各项功能进行操作,如在工具栏里单击【冰河信使】 ,在弹出的对话框中输入一些文字“hello!”,单击【发送】,这时服务器端被控制方计算机上也会出现同样的界面,并显示“hello!”。如图3-16所示。在控制端主界面,单击【命令控制台】选项卡,在弹出的窗口上,打开口令类命令,可以看到其中包括3个子类,系统信息及口令、历史口令、击键记录。当单击【系统信息及口令】,还可以看到系统信息、开机口令、缓存口令和其他口令等。如图3-17所示。打开【控制类命令】,包括捕获屏幕、发送信息、进程管理、窗口管理、系统控制、鼠标控制、其他控制等。选择【进程管理】,再单击【查看进程】按钮可以看到目标主机的进程,如图3-18所示。

,在弹出的对话框中输入一些文字“hello!”,单击【发送】,这时服务器端被控制方计算机上也会出现同样的界面,并显示“hello!”。如图3-16所示。在控制端主界面,单击【命令控制台】选项卡,在弹出的窗口上,打开口令类命令,可以看到其中包括3个子类,系统信息及口令、历史口令、击键记录。当单击【系统信息及口令】,还可以看到系统信息、开机口令、缓存口令和其他口令等。如图3-17所示。打开【控制类命令】,包括捕获屏幕、发送信息、进程管理、窗口管理、系统控制、鼠标控制、其他控制等。选择【进程管理】,再单击【查看进程】按钮可以看到目标主机的进程,如图3-18所示。

单击【捕获屏幕】,再单击【查看屏幕】按钮,可以看到被控制方计算机的主界面屏幕。如图3-19所示。

单击【网络类命令】,进行进行网络控制,包括创建共享、删除共享、网络信息。单击【查看共享】按钮,可以看到被控制方计算机里的共享信息。如图3-20所示。

其他功能还包括如下内容:

文件类命令:目录增删、文本浏览、文件查找、压缩、复制、移动、上传、下载、删除、打开等。

注册表读写:注册表键值读写、重命名、主键浏览、读写、重命名。

设置类命令:更换墙纸、更改计算机名、读取器端配置、在线修改服务配置。

八、实验数据及结果分析:

冰河软件只要对方没有防火墙,就可以对对方进行控制,访问,删除文件等基本操作,还可以远程关机。卸载对方冰河。

九、实验结论:

冰河软件只要对方没有防火墙,就可以对对方进行控制,访问,删除文件等基本操作,还可以远程关机。卸载对方冰河。

十、实验总结及心得体会:

一定要在连接网络时候,启动防火墙

十一、对本实验过程及方法、手段的改进建议:

改进建议:

报告评分:

指导教师签字:

第二篇:网络安全和管理实验报告

网络安全和管理实验指导书

电子与信息工程系网络工程教研室

20##-10-25

实验一 为WWW服务配置SSL

一、实验目的

1.加深并消化授课内容,掌握SSL的基本概念;

2.了解并熟悉万维网服务器的配置;

3.掌握在万维网服务器上部署SSL协议;

二、实验要求

1.掌握Security Socket Layer在应用层的作用;

2.独立完成在万维网服务器上部署SSL;

3.实验结束后,用统一的实验报告用纸编写实验报告。

三、实验环境

Windows 20## 企业版服务器+IIS服务,Linux企业版服务器+Apache服务

四、实验内容

1.Windows系统上部署万维网服务,并配置SSL

2.Linux系统上部署万维网服务,并配置SSL

五、实验步骤

Windows系统上部署万维网服务,并配置SSL

(1)颁发证书

1.从“管理工具”程序组中启动“证书颁发机构”工具。

2.展开证书颁发机构,然后选择“挂起的申请”文件夹。

3.选择刚才提交的证书申请。

4.在“操作”菜单中,指向“所有任务”,然后单击“颁发”。

5.确认该证书显示在“颁发的证书”文件夹中,然后双击查看它。

6.在“详细信息”选项卡中,单击“复制到文件”,将证书保存为 Base-64 编码的 X.509 证书。

7.关闭证书的属性窗口。

8.关闭“证书颁发机构”工具。

(2)在 Web 服务器上安装证书

1. 如果 Internet 信息服务尚未运行,则启动它。

2. 展开服务器名称,选择要安装证书的 Web 站点。

3. 右键单击该 Web 站点,然后单击“属性”。

4. 单击“目录安全性”选项卡。

5. 单击“服务器证书”启动 Web 服务器证书向导。

6. 单击“处理挂起的申请并安装证书”,然后单击“下一步”。

7. 输入包含 CA 响应的文件的路径和文件名,然后单击“下一步”。

8. 检查证书概述,单击“下一步”,然后单击“完成”。

现在,已在 Web 服务器上安装了证书。

(3)将资源配置为要求 SSL 访问

此过程使用 Internet 服务管理器,将虚拟目录配置为要求 SSL 访问。为特定的文件、目录或虚拟目录要求使用 SSL。客户端必须使用 HTTPS 协议访问所有这类资源。

1.如果 Internet 信息服务尚未运行,则启动它。

2.展开服务器名称和 Web 站点。(这必须是已安装证书的 Web 站点)

3.右键单击某个虚拟目录,然后单击“属性”。

4.单击“目录安全性”选项卡。

5. 单击“安全通信”下的“编辑”。

6.单击“要求安全通道 (SSL)”。

7. 单击“确定”,然后再次单击“确定”关闭“属性”对话框。

8.关闭 Internet 信息服务。

Linux系统上部署万维网服务,并配置SSL

安装并设置具备SSL的Apache网站服务器

1.创建rasref目录,在该目录提取文件。

# mkdir rsaref-2.0

# cd rsaref-2.0

# gzip -d -c ../rsaref20.tar.Z | tar xvf -

2.配置并构造OpenSSL库。

# cd rsaref-2.0

# cp -rp install/unix local

# cd local

# make

# mv rsaref.a librsaref.a

# cd ../..

3.安装OpenSSL。

# cd openssl-0.9.x

# ./config -prefix=/usr/local/ssl

-L`pwd`/../rsaref-2.0/local/ rsaref -fPIC

4.配置MOD_SSL模块,然后用Apache配置指定它为一个可装载的模块。

# cd mod_ssl-2.5.x-1.3.x

# ./configure

--with-apache=../apache_1.3.x

# cd ..

可以把更多的Apache模块加到Apache源代码树中。可选的--enable-shared=ssl选项使得mod_ssl构造成为一个DSO“libssl.so”。关于在Apache支持DSO的更多信息,阅读Apache源代码树中的INSTALL和 htdocs/manual/dso.html文档。

# cd apache_1.3.x

# SSL_BASE=../openssl-0.9.x

RSA_BASE=../rsaref-2.0/local

./configure --enable-module=ssl

--activate-module=src/modules/php4/libphp4.a

--enable-module=php4 --prefix=/usr/local/apache

--enable-shared=ssl

5.生成Apache,然后生成证书,并安装

# make

正确地完成,得到类似于以下的信息:

+-----------------------------------------------------------------------+

| Before you install the package you now should prepare the SSL |

| certificate system by running the "make certificate" command. |

| For different situations the following variants are provided: |

| |

| % make certificate TYPE=dummy (dummy self-signed Snake Oil cert) |

| % make certificate TYPE=test (test cert signed by Snake Oil CA) |

| % make certificate TYPE=custom (custom cert signed by own CA) |

| % make certificate TYPE=existing (existing cert) |

| CRT=/path/to/your.crt [KEY=/path/to/your.key] |

| |

| Use TYPE=dummy when you're a vendor package maintainer, |

| the TYPE=test when you're an admin but want to do tests only, |

| the TYPE=custom when you're an admin willing to run a real server |

| and TYPE=existing when you're an admin who upgrades a server. |

| (The default is TYPE=test) |

| |

| Additionally add ALGO=RSA (default) or ALGO=DSA to select |

| the signature algorithm used for the generated certificate. |

| |

| Use "make certificate VIEW=1" to display the generated data. |

| |www.knowsky.com

| Thanks for using Apache & mod_ssl. Ralf S. Engelschall |

| rse@engelschall.com |

| www.engelschall.com |

+-----------------------------------------------------------------------+

实验二 NAT地址转换

一、实验目的

1.加深并消化授课内容,理解NAT的作用;

2.掌握NAT网络地址转换的方法;

3.掌握NAT服务在网络设备上的配置方法。

二、实验要求

1.掌握NAT的网络地址转换的原理;

2.熟悉在路由器上使用NAT服务;

3.熟悉Windows服务器上使用NAT服务

三、实验环境

Cisco路由器;Windows 2003企业版服务器

四、实验内容

1.静态地址转换

2.动态地址转换

3.复用动态地址转换。

4.Windows 20## Server的网络地址翻译

五、实验步骤

1.静态地址转换

(1)、在内部本地地址与内部合法地址之间建立静态地址转换。在全局设置状态下输入:

Ip nat inside source static 内部本地地址 内部合法地址

(2)、指定连接网络的内部端口 在端口设置状态下输入:

ip nat inside

(3)、指定连接外部网络的外部端口 在端口设置状态下输入:

ip nat outside

2.动态地址转换

(1)、在全局设置模式下,定义内部合法地址池

ip nat pool 地址池名称 起始IP地址 终止IP地址 子网掩码

其中地址池名称可以任意设定。

(2)、在全局设置模式下,定义一个标准的access-list规则以允许哪些内部地址可以进行动态地址转换。

Access-list 标号 permit 源地址 通配符

其中标号为1-99之间的整数。

(3)、在全局设置模式下,将由access-list指定的内部本地地址与指定的内部合法地址池进行地址转换。

ip nat inside source list 访问列表标号 pool内部合法地址池名字

(4)、指定与内部网络相连的内部端口在端口设置状态下:

ip nat inside

(5)、指定与外部网络相连的外部端口

Ip nat outside

3.复用动态地址转换。

(1)、在全局设置模式下,定义内部合地址池

ip nat pool 地址池名字 起始IP地址 终止IP地址 子网掩码

其中地址池名字可以任意设定。

(2)、在全局设置模式下,定义一个标准的access-list规则以允许哪些内部本地地址可以进行动态地址转换。

access-list 标号 permit 源地址 通配符

其中标号为1-99之间的整数。

(3)、在全局设置模式下,设置在内部的本地地址与内部合法IP地址间建立复用动态地址转换。

ip nat inside source list 访问列表标号 pool 内部合法地址池名字 overload

(4)、在端口设置状态下,指定与内部网络相连的内部端口

ip nat inside

(5)、在端口设置状态下,指定与外部网络相连的外部端口

ip nat outside

4.Windows 20## Server的网络地址翻译

(1)、连接Internet网卡的IP由ISP提供。

(2)、连接内部网网卡的IP地址需要以下配置:

IP地址:192.168.0.1

子网掩码:255.255.255.0

默认网关:无

(3)、客户机的IP地址的配置为:

IP地址:192.168.0.x(可设为同一网段内的任一独立的IP)

子网掩码:255.255.255.0

默认网关:192.168.0.1

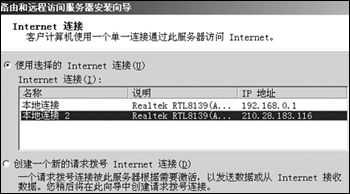

(4)、在“路由和远程访问”控制台中,用鼠标右键单击域服务器,从弹出的快捷菜单中选择“配置并启用路由和远程访问”选项,打开“路由和远程访问服务器安装向导”对话框。

(5)、在路由和远程访问服务器安装向导中,选择用于“Internet连接服务器”的选项,以及用来安装带有网络地址转换(NAT)路由协议的路由器的选项。

(6)、接下来要定义好哪块网卡连接Internet。

(7)、至此所有配置工作已经全部完成,下面需要测试能不能连接内网和外网。

实验三 IPSec的配置

一、实验目的

1.加深并消化授课内容,理解VPN的作用;

2.掌握在VPN中部署IPSec的方法;

3.掌握IPSec在网络设备上的配置方法。

二、实验要求

1.掌握虚拟专用网的原理;

2.熟悉在路由器上使用VPN服务;

3.熟悉使用IPSec的虚拟专用网的接入方式

三、实验环境

路由器2台

四、实验内容

假设你是公司的网络管理员,公司因业务的扩大,建立了一个分公司,因为公司的业务数据重要,公司的总部与分公司传输数据时需要加密,采用IPSec VPN技术对数据进行加密。

五、实验步骤

1.路由器基本配置。

R1 (config)#

R1 (config)#interface fastEthernet 0/0

R1 (config-if)#ip address 101.1.1.1 255.255.255.252

R1 (config-if)#no shutdown

R1 (config-if)#exit

R1 (config)#interface Loopback 0

R1 (config-if)#ip address 10.1.1.1 255.255.255.0

R1 (config-if)#no shutdown

R1 (config-if)#exit

R2 (config)#interface fastEthernet 0/0

R2 (config-if)#ip address101.1.1.2 255.255.255.252

R2 (config-if)#no shutdown

R2 (config-if)#exit

R2 (config)#interface Loopback 0

R2 (config-if)#ip address 10.1.2.1 255.255.255.0

R2 (config-if)#no sh

R2 (config-if)#end

2.配置默认路由。

R1 (config)#ip route 0.0.0.0 0.0.0.0 101.1.1.2

R2 (config)# ip route 0.0.0.0 0.0.0.0 101.1.1.1

3.配置IPSec VPN。

R1 (config)# crypto isakmp policy 10

R1 (isakmp-policy)#authentication pre-share

R1 (isakmp-policy)#hash md5

R1 (isakmp-policy)#group 2

R1 (isakmp-policy)#exit

R1 (config)#crypto isakmp key 0 ruijie address 101.1.1.2

R1 (config)#crypto ipsec transform-set vpn ah-md5-hmac esp-des esp-md5-hmac

R1 (cfg-crypto-trans)#mode tunel

R1 (config)#crypto map vpnmap 10 ipsec-isakmp

R1 (config-crypto-map)#set peer 101.1.1.2

R1 (config-crypto-map)#set transform-set vpn

R1 (config-crypto-map)#match address 110

R1 (config)#crypto map vpnmap1 10 ipsec-isakmp

R2 (config)#crypto isakmp policy 10

R2 (isakmp-policy)#authentication pre-share

R2 (isakmp-policy)#hash md5

R2 (isakmp-policy)#group 2

R2 (config)#crypto isakmp key 0 ruijie address 101.1.1.2

R2 (config)#crypto ipsec transform-set vpn ah-md5-hmac esp-des esp-md5-hmac

R2 (cfg-crypto-trans)#mode tunel

R2 (config)#crypto map vpnmap 10 ipsec-isakmp

R2 (config-crypto-map)# set peer 101.1.1.1

R2 (config-crypto-map)# set transform-set vpn

R2 (config-crypto-map)# match address 110

4.定义感兴趣数据流及应用VPN。

R1 (config)#access-list extended 110 permit ip 10.1.1.0 0.0.0.255 10.1.2.0 0.0.0.255

R1 (config)#interface FastEthernet 0/0

R1 (config-if)#crypto map vpnmap

R2 (config)#access-list extended 110 permit ip 10.1.2.0 0.0.0.255 10.1.1.0 0.0.0.255

R2 (config)#interface FastEthernet 0/0

R2 (config-if)#crypto map vpnmap

5.验证测试。

R1#ping

Protocol [ip]:

Target IP address: 10.1.2.1

Repeat count [5]:

Datagram size [100]:

Timeout in seconds [2]:

Extended commands [n]: y

Source address:10.1.1.1

Time to Live [1, 64]:

Type of service [0, 31]:

Data Pattern [0xABCD]:0xabcd

Sending 5, 100-byte ICMP Echoes to 10.1.2.1, timeout is 2 seconds:

< press Ctrl+C to break >

.!!!!

Success rate is 80 percent (4/5), round-trip min/avg/max = 1/1/1 ms

R1#show crypto ipsec sa

Interface: FastEthernet 0/0

Crypto map tag:vpnmap, local addr 101.1.1.1

media mtu 1500

==================================

item type:static, seqno:10, id=32

local ident (addr/mask/prot/port): (10.1.1.0/0.0.0.255/0/0))

remote ident (addr/mask/prot/port): (10.1.2.0/0.0.0.255/0/0))

PERMIT

#pkts encaps: 4, #pkts encrypt: 4, #pkts digest 8

#pkts decaps: 4, #pkts decrypt: 4, #pkts verify 8

#send errors 0, #recv errors 0

Inbound esp sas:

spi:0x36328b56 (909282134)

transform: esp-des esp-md5-hmac

in use settings={Tunnel,}

crypto map vpnmap 10

sa timing: remaining key lifetime (k/sec): (4606998/3594)

IV size: 8 bytes

Replay detection support:Y

Inbound ah sas:

spi:0x75aa844e (1974109262)

transform: ah-null ah-md5-hmac

in use settings={Tunnel,}

crypto map vpnmap 10

sa timing: remaining key lifetime (k/sec): (4606998/3594)

IV size: 0 bytes

Replay detection support:Y

Outbound esp sas:

spi:0x4c96e9f2 (1284958706)

transform: esp-des esp-md5-hmac

in use settings={Tunnel,}

crypto map vpnmap 10

sa timing: remaining key lifetime (k/sec): (4606998/3594)

IV size: 8 bytes

Replay detection support:Y

Outbound ah sas:

spi:0x2c25e472 (740680818)

transform: ah-null ah-md5-hmac

in use settings={Tunnel,}

crypto map vpnmap 10

sa timing: remaining key lifetime (k/sec): (4606998/3594)

IV size: 0 bytes

Replay detection support:Y

R1#show crypto isakmp sa

destination source state conn-id lifetime(second)

101.1.1.2 101.1.1.1 QM_IDLE 33 86317

6c1ac77522d07d2b e0062c53799fc5ec

实验四 访问控制列表

一、实验目的

1.掌握路由配置方法

2.掌握访问控制列表的配置;

二、实验要求

1.ACL能正常工作的前提是所有主机都能ping通。(采用RIP路由协议)

2.路由器的基本配置: 1)设置路由器接口IP地址。2) 配置RIP路由

3.不允许R1访问R4及其内部网络

4.不允许R2 ping R4

5.不允许10.2.2.0网段访问R4及其内部网络

6.使用OSPF动态路由协议

三、实验环境

1、Windows XP , Cisco Packet Tracer

四、实验内容

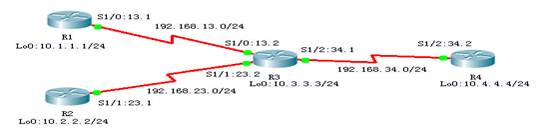

拓扑图

五、实验步骤

1.基本配置及密码设置

R1、R2、R3、R4启动后,首先进行如下配置

Router(config)#no ip domain look

Router (config)#line con

Router (config)#line console 0

Router (config-line)#exec-

Router (config-line)#exec-timeout 0 0

Router (config-line)#exit

Router (config)#enable password cisco

Router (config)#line vty 0 4

Router (config-line)#password ciscovty

Router (config-line)#login

Router (config-line)#exit

Router (config)#hostname RX //4台路由器分别命名为R1、R2、R3、R4

2.配置R1、R2、R3、R4接口地址(将配置代码附下)

(1)配置路由器R1

R1(config)#int s1/0

R1(config-if)#ip add 192.168.13.1 255.255.255.0

R1(config-if)#no shut

%LINK-5-CHANGED: Interface Serial1/0, changed state to down

R1(config-if)#int lo0

%LINK-5-CHANGED: Interface Loopback0, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol on Interface Loopback0, changed state to up

R1(config-if)#ip add 10.1.1.1 255.255.255.0

R1(config-if)#no sh

(2)配置路由器R2

R2(config)#int lo0

%LINK-5-CHANGED: Interface Loopback0, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol on Interface Loopback0, changed state to up

R2(config-if)#

R2(config-if)#ip add 10.2.2.2 255.255.255.0

R2(config-if)#no shut

R2(config-if)#int s1/1

R2(config-if)#ip add 192.168.23.1 255.255.255.0

R2(config-if)#no shut

%LINK-5-CHANGED: Interface Serial1/1, changed state to down

(3)配置路由器R3

R3(config)#int lo0

%LINK-5-CHANGED: Interface Loopback0, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol on Interface Loopback0, changed state to up

R3(config-if)#

R3(config-if)#ip add 10.3.3.3 255.255.255.0

R3(config-if)#no shut

R3(config-if)#int s1/0

R3(config-if)#ip add 192.168.13.2 255.255.255.0

R3(config-if)#clock rate 64000

R3(config-if)#no shut

%LINK-5-CHANGED: Interface Serial1/0, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol on Interface Serial1/0, changed state to up

R3(config-if)#int s1/1

R3(config-if)#ip add 192.168.23.2 255.255.255.0

R3(config-if)#clock rate 64000

R3(config-if)#no shut

%LINK-5-CHANGED: Interface Serial1/1, changed state to up

R3(config-if)#

R3(config-if)#int s1/2

%LINEPROTO-5-UPDOWN: Line protocol on Interface Serial1/1, changed state to up

R3(config-if)#ip add 192.168.34.1 255.255.255.0

R3(config-if)#clock rate 64000

R3(config-if)#no shut

%LINK-5-CHANGED: Interface Serial1/2, changed state to down

(4)配置路由器R4

R4(config)#int lo0

%LINK-5-CHANGED: Interface Loopback0, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol on Interface Loopback0, changed state to up

R4(config-if)#

R4(config-if)#ip add 10.4.4.4 255.255.255.0

R4(config-if)#no shut

R4(config-if)#int s1/2

R4(config-if)#ip add 192.168.34.2 255.255.255.0

R4(config-if)#no shut

%LINK-5-CHANGED: Interface Serial1/2, changed state to up

R4(config-if)#

R4(config-if)#

%LINEPROTO-5-UPDOWN: Line protocol on Interface Serial1/2, changed state to up

3.设置OSPF路由协议

(1)配置路由器R1

R1(config)#route ospf 1

R1(config-router)#net 192.168.13.0 0.0.0.255 area 0

R1(config-router)#net 10.1.1.0 0.0.0.255 area 0

R1(config-router)#end

(2)配置路由器R2

R2(config)#route ospf 1

R2(config-router)#net 192.168.23.0 0.0.0.255 area 0

R2(config-router)#net 10.2.2.0 0.0.0.255 area 0

R2(config-router)#end

(3)配置路由器R3

R3(config)#route ospf 1

R3(config-router)#net 192.168.13.0 0.0.0.255 area 0

R3(config-router)#

00:32:17: %OSPF-5-ADJCHG: Process 1, Nbr 10.1.1.1 on Serial1/0 from LOADING to FULL, Loading Done

R3(config-router)#net 192.168.23.0 0.0.0.255 area 0

R3(config-router)#net 192.168.34.0 0.0.0.255 area 0

00:32:49: %OSPF-5-ADJCHG: Process 1, Nbr 10.2.2.2 on Serial1/1 from LOADING to FULL, Loading Done

R3(config-router)#net 192.168.34.0 0.0.0.255 area 0

R3(config-router)#net 10.3.3.0 0.0.0.255 area 0

R3(config-router)#end

(4)配置路由器R4

R4(config)#route ospf 1

R4(config-router)#net 192.168.34.0 0.0.0.255 area 0

00:33:57: %OSPF-5-ADJCHG: Process 1, Nbr 10.3.3.3 on Serial1/2 from LOADING to FULL, Loading Done

R4(config-router)#net 10.4.4.0 0.0.0.255 area 0

R4(config-router)#end

4.查看各路由器学到的路由(以R3为例)

R3# show ip route // 将显示信息附下

R3#sh ip route

Codes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGP

i - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area

* - candidate default, U - per-user static route, o - ODR

P - periodic downloaded static route

Gateway of last resort is not set

10.0.0.0/8 is variably subnetted, 4 subnets, 2 masks

O 10.1.1.1/32 [110/782] via 192.168.13.1, 00:04:45, Serial1/0

O 10.2.2.2/32 [110/782] via 192.168.23.1, 00:04:09, Serial1/1

C 10.3.3.0/24 is directly connected, Loopback0

O 10.4.4.4/32 [110/782] via 192.168.34.2, 00:02:46, Serial1/2

C 192.168.13.0/24 is directly connected, Serial1/0

C 192.168.23.0/24 is directly connected, Serial1/1

C 192.168.34.0/24 is directly connected, Serial1/2

5.设置标准的ACL,禁止R1和10.2.2.2/24访问R4及其内部网络

提示:该标准ACL应用到R4的S1/2端口入口方向

R4(config)#access-list 1 deny 192.168.13.0 0.0.0.255

R4(config)#access-list 1 deny 10.2.2.0 0.0.0.255

R4(config)#access-list 1 permit any

R4(config)#int s1/2

R4(config-if)#ip access-group 1 in

R4(config-if)#end

6.设置扩展ACL,禁止R2 ping R4,禁止10.1.1.0/24网段ping或者telnet R4及10.4.4.0/24网段

提示:该标准ACL应用到R3的S1/2端口出口方向

R3(config)#access-list 1 deny 192.168.23.0 0.0.0.255

R3(config)#access-list 1 permit any

R3(config)#int s1/2

R3(config-if)#ip access-group 1 out

R3(config-if)#end

7.验证效果(将显示结果附在各命令的下面)

① R1ping R4

R1#ping 192.168.34.2

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.34.2, timeout is 2 seconds:

.....

Success rate is 0 percent (0/5)

R1#ping 10.4.4.4

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.4.4.4, timeout is 2 seconds:

.....

Success rate is 0 percent (0/5)

② R1 telnet R4

③ R2ping R4

R2#ping 192.168.32.2

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.32.2, timeout is 2 seconds:

.....

Success rate is 0 percent (0/5)