实验一:查阅 Linux 缺省的存取控制权限

实验目的:

了解 Linux 文件格式以权限的设置

实验环境:

Linux/CentOS 6.5

实验步骤:

1、以 root 身份登录进入linux

2、使用以下命令创建新帐户useradd anyuser

3、为anyuser帐户设置密码:

/usr/sbin/passwd

Changing password for user anyuser

New UN IX password

Retype UNIX password

4、注销并且以 anyuser 帐户登录

5、查看 linux 密码文件内容:/bin/cat/etc/passwd

root:x:0:0:root:/bin/bash

bin:x:1:1:bin:/bin

daemon:x:2:2:daemon:/sbin:

anyuser:x:502:506:zhengya:/home/julia:/bin/bash

6、注销并且以root身份登录

7、输入以下命令:/bin/chmod o-r/etc/

8、再次以anyuser帐户重新登录,试着列出/etc/下所有内容

9、由于系统不再允许Everyone的访问,命令应该失败

10、作为非root用户,可以使用以下命令修改密码:

passwd

(current) UNIX password:

New UNIX password:

Retype new UNIX password:

Passwd:all authentication tokens updated successfully

实验体会:

通过本次实验我学习了如何在linux中添加和管理用户,以及配置用户的控制权限,用户管理是Linux中的重要内容,本次实验很好的锻炼了如何的安全使用linux系统

实验二:使用MD5SUM创建HASH校验和

实验目的:

了解 HASH 算法的工作原理以及 md5sum 程序的使用

实验环境:

Linux/CentOS 6.5

实验步骤:

1、以root身份登录到linux系统

2、在根目录下创建文件夹 md5test

cd/

mkdir md5test

3、进入md5test目录:cd md5test

4、创建名为 myfile 的文件:touch myfile

5、使用 vi 编辑 myfile 文件,输入以下内容:

Has anyone altered the contents of this file?

6、使用 md5sum 计算 hash 校验和

md5sum myfile

7、再次运行 md5sum 命令,并且将结果导出保存到myfile.md5文件中

md5sum myfile > myfile.md5

8、打开myfile文件,修改文件内容(尽量作最小的改动)然后保存

9、再次运行md5sum命令,应该得到以不同的hash值

10、用cat命令查看myfile.md5内容:cat myfile.md5

11、比较第9步和第10步的输出结果,会看到两者的不同

12、输入以下命令:md5sum /etc/passwd/ > passwd.md5,创建针对当前/etc/passwd 数据库的hash校验和

13、查看passwd.md5文件内容:cat passwd.md5

14、添加用户hashtest并且修改密码

useradd hashtest

passwd hashtest

Changing password for user hashtest

Nes UNIX password:

Retype new UNIX password:

passwd:all authentication tokens updated successfully

15、执行命令md5sum-c passwd.md5会看到有关校验值已经改变的信息

实验体会:

Md5加密是密码和文件保护的重要方式,通过本次实验我学习了如何在linux中使用MD5工具进行加密,提高了我对系统安全的意识

实验三:保护FTP、TELNET服务以及TCPWFapper

实验目的:

如何有效保护FTP、Telnet等不安全服务和TCPWrapper的作用

实验环境:

Linux/CentOS 6.5

实验步骤:

1、多数可以在/etc/inetd.conf文件中设置,只需找到相应的服务在前面加上#号即可。有时需要对一些特定的用户作限制,比如不许以某些用户来FTP服务器

2、在/etc目录下创建一个名为tipusers的文件,把不想有FTP功能的用户名加到该文件里,保存退出,那么当FTP此服务器并企图以/etc/fipusers里存在的用户进行登陆时都会被拒绝连接

3、TCPWrapper是保护一些服务的重要程序之一,在RedHatLinux中默认情况下就已经安装了,我们可以输入ls /usr/sbin/tcpd看是否存在此文件

4、检查/etc/inetd.conf文件看是否相关的服务都交给tcpd来掌管

5、有关tcpd 的访问控制还有两个特殊的文件,是/etc/hosts.allow和/etc/hosts.deny,hosts.allow文件用来配置允许客户端访问服务的内容,而hosts.deny文件是用来配置不允许客户端访问服务的内容

6、打开/etc/hosts.deny文件,并输入

ALL:ALL

保存并退出

7、然后再次的Telnet机器看出现什么现象

telnet localhost

8、如果我们只允许ciw.com这个域中的主机能Telnet到这台机器,需要编辑

/etc/hosts.allow文件,并输入下列字符

in.telnetd .ciw.com

保存,退出即可

实验体会:

Telnet、FTP因其安全性逐渐被SSH、SFTP所替代,但很多情况下依然在使用这两种服务,本次实验教会了我如何在使用者两种服务时尽可能的提高安全性,有很高的实用价值

实验四:分析SYN FLOOd攻击原理

实验目的:

熟悉SYNflood的攻击原理与过程,及IPv4所存在的固有缺陷

实验环境:

Windows

实验步骤:

1、机器1:登录到WindowsNT,到开命令行提示窗口,运行netstat命令,观察响应 此时 netstat 所返回的记录是比较少的,因为这时还没有开始 SYN Flood 攻击

2、机器2:登录到linux,从UNC路径\\teacher~share\获得synful.c

3、机器2:使用以下命令编译、链接synful.c文件

gcc –O sinful synful.c

4、机器2:运行synful程序,并向机器1发出提示

./synful 192.168.1.x(x 为机器1的机器号)

5、机器1:再次运行netstat命令行程序,观察SYNflood攻击的结果:可以看到 系统收到大量的从伪造的IP地址发出的SYN包,与系统的半开连接数量急剧上升

6、机器1:按住CTRL+C以退出netstat

7、机器1:打开SnifferPro,准备捕捉从任何目标发送的本机的SYN包

8、机器2:再次开始SYN flood攻击

9、机器1:捕获数据包,解码打开后进行观察

10、机器1:在TCP对象中,添加ConnectionsPassive和Connection计数器

11、机器2:再次发起SYN flood攻击

12、机器1:观察当受到SYN flood攻击时,计数器值大幅增长

实验体会:

如今网络上通过肉鸡发动SYN FLOOd等攻击的事件时常发生,在本次实验中,通过实际操作使我对这种攻击的原理有了深刻的认识,对日后学习如何防护有很好的帮助

实验五:使用LinUX审计工具

实验目的:

掌握linux的审计方法,通过分析日志判断所发生的系统行为和跟踪非法入侵者 实验环境:

Linux/CentOS 6.5

实验步骤:

1、以root身份登录进入linux

2、使用last,查看返回信息

3、执行lastlog命令,查看日志信息

4、针对系统关闭与重启,使用带-x参数的last命令

5、分别执行以下命令,查看返回结果

last –X reboot

last –X shutdown

6、执行last -d 命令查看远程登录信息

7、接下来检查FTP和Telnet日志

提示合作伙伴使用FTP和Telnet登录到自己的系统,然后运行以下命令查看日志文件 cat/var/log/secure∣grep telnet

cat/var/log/secure∣grep ftp

8、使用touch命令创建登录失败日志文件

touch/var/log/btmp

9、重新启动linux,登录时人为使用错误的用户名或密码

10、使用root用户名和正确的密码登录

11、用vi打开/var/log/btmp文件,查看记录信息

12、执行命令lastb,查看信息,对比上一步的文件内容使用Linux所自带的几个日志查看工具方便的查阅linux日志,还可以使用Enterprise ReportingServer和WebTrends for Firewalls and VPNs这样的操作系统附件

实验体会:

互联网中运行了很多的linux服务器,本次实验教会了我如何查看linux服务器是否被非法用户入侵,从而更好的做出防范措施,减少损失

第二篇:计算机网络安全实验报告07

《计算机网络安全》实验报告

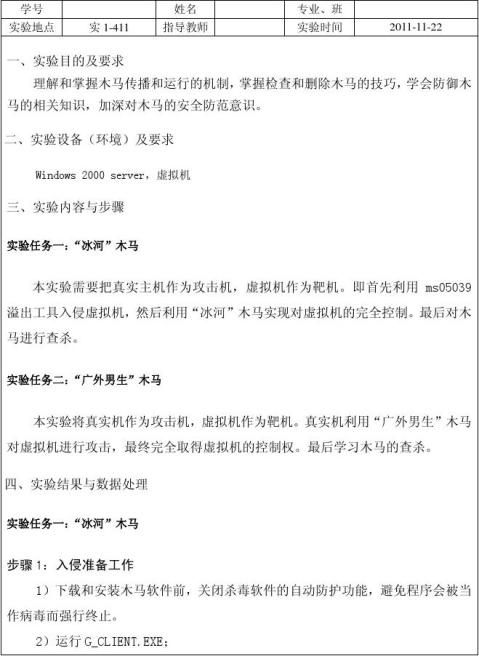

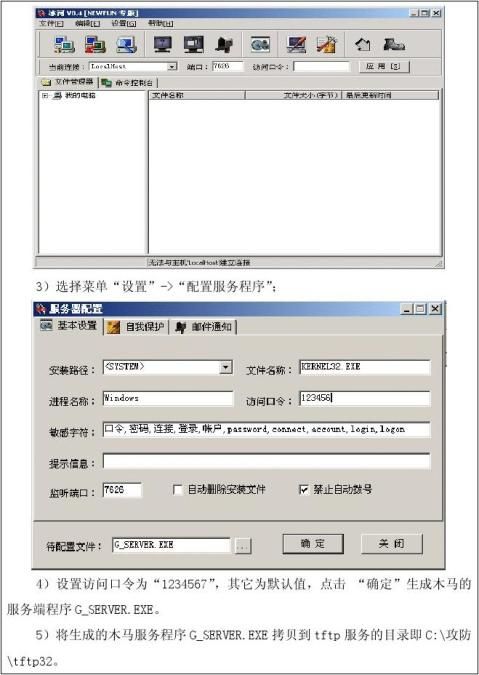

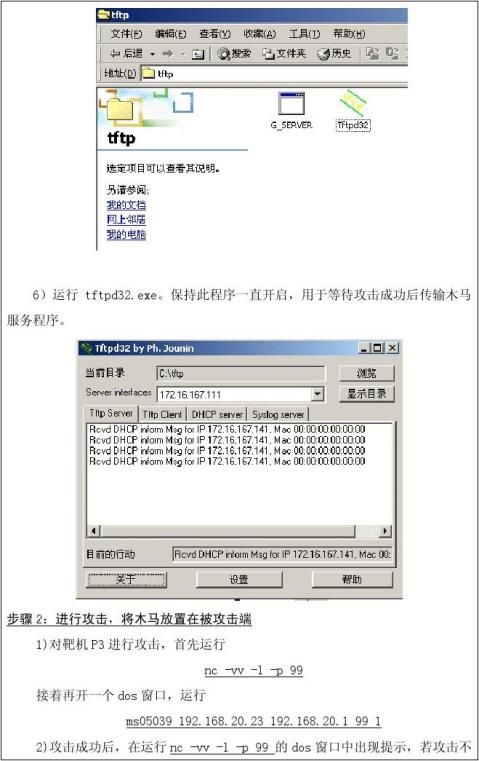

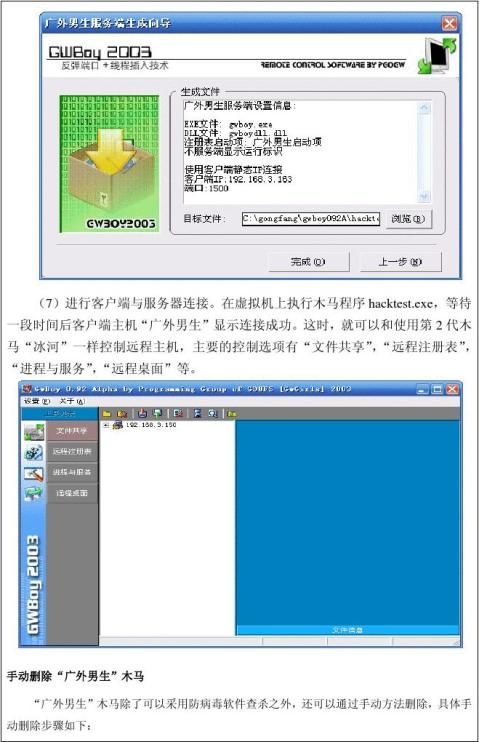

实验序号:7 实验项目名称:木马攻击与防范实验