网络抓包分析实验报告

一:实验目的:

1. 学习使用网络数据抓包软件Ethereal,对互连网进行数据抓包,巩固对所学知识的理解

二:实验内容:

1:分析TCP. UDP ,ARP的报文格式。

三:实验工具

抓包软件

四:分析

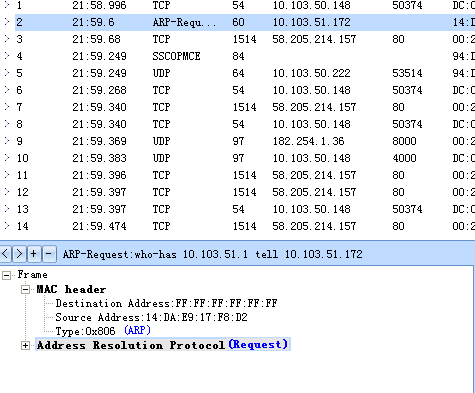

1:TCP. UDP ,ARP报文分析

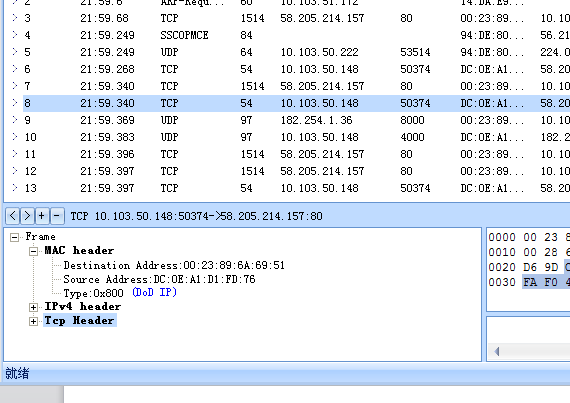

TCP.

物理层:

目的地址:00:23:89:6A:69:51

源地址:DC:OE:A1:D1:FD:76

类型:0x800

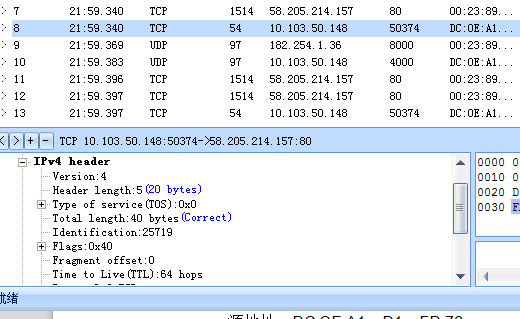

版本号:4

首部长度是:20(字节)

数据包总长度是:58

标示符:25719

标示符:0x40

标志:0X40 比特偏移:0

寿命:64

协议:TCP

首部校检和:0x0

源地址:10.103.50.148

目地址:58.205.214.57

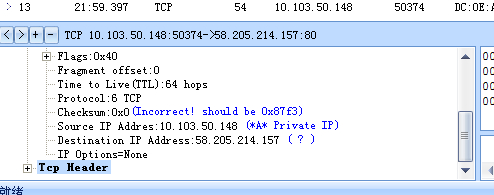

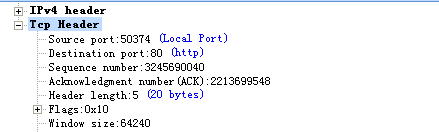

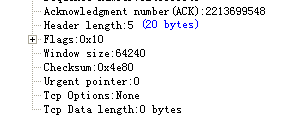

TCP的首部

源端口:50374 目的端口:80

序号:3245690040 确认号(ACK):2213699548

长度:20(字节) 标志:0x10

校验位:0x4e80

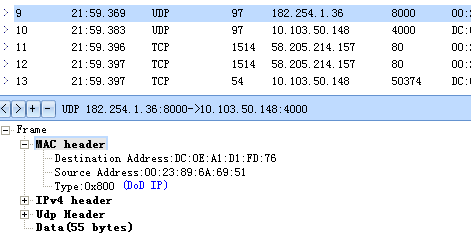

UDP

物理层:

源地址:DC:OE:A1:D1:FD:76

目的地址:00:23:89:6A:69:51

类型:0x800

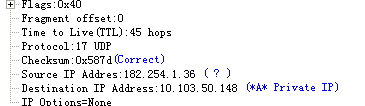

IP地址分析:

版本:4 首部长度:20(字节)

总长度:83,并且是正确的 标示符:0

标志:0x40 片偏移:0

寿命:45 协议:UDP

校验位:0x587d 源地址:182.254.1.36 目的地址:10.103.50.148

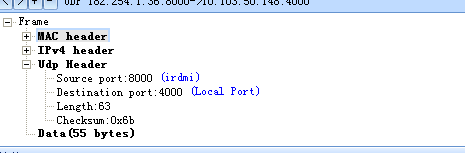

UDP首部:

源端口:8000 目的端口:4000

长度:63 校验位:0X6b

ARP

物理层:

源地址:FF:FF:FF:FF:FF”FF

目的地址:14:DA:E9:17:F8:02

类型:0x806(ARP)

ARP(Request)

硬件配置:Ethernt 协议类型:DOD IP

硬件地址长度:6 协议地址长度:4

操作是:request 发送方硬件地址:14:DA:E9:17:F8:D2

发送方IP:10.103.51.172 目标地址硬件:00:00:00:00:00:00

目标IP:10.103.51.1

个人体会总结:

通过这次试验,培养了自己动手的能力,另外,通过对抓包软件的使用,用其来抓取数据包,对ip, icmp报文的格式有了进一步的了解,通过对报文格式的分析,并且把课本上多学的理论知识与实践结合起来,对以前的知识得到深化和巩固,为以后学习新的知识打下基础,也提高了学习的兴趣,收获很大。

第二篇:Wireshark抓包实验报告

第一次实验:利用Wireshark软件进行数据包抓取

1.3.2 抓取一次完整的网络通信过程的数据包实验

一,实验目的:

通过本次实验,学生能掌握使用Wireshark抓取ping命令的完整通信过程的数据包的技能,熟悉Wireshark软件的包过滤设置和数据显示功能的使用。

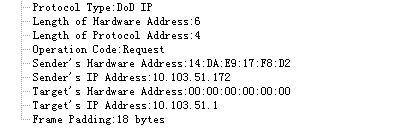

二,实验环境:

操作系统为Windows 7,抓包工具为Wireshark.

三,实验原理:

ping是用来测试网络连通性的命令,一旦发出ping命令,主机会发出连续的测试数据包到网络中,在通常的情况下,主机会收到回应数据包,ping采用的是ICMP协议。

四,验步骤:

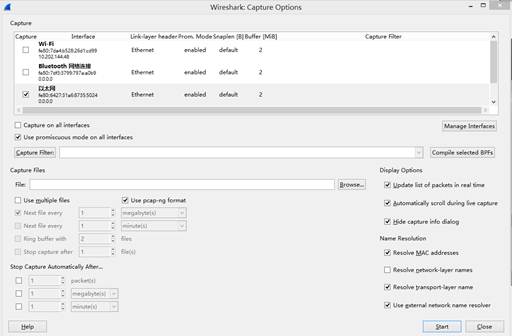

1.确定目标地址:选择www.baidu.com作为目标地址。

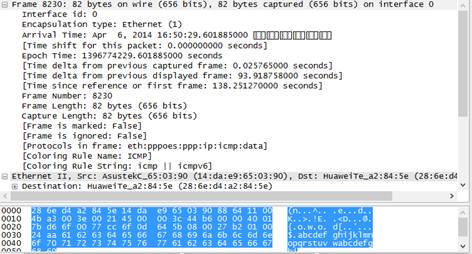

2.配置过滤器:针对协议进行过滤设置,ping使用的是ICMP协议,抓包前使用捕捉过滤器,过滤设置为icmp,如图 1- 1

图 1-1

3.启动抓包:点击【start】开始抓包,在命令提示符下键入ping www.baidu.com, 如图 1-2

图 1-2

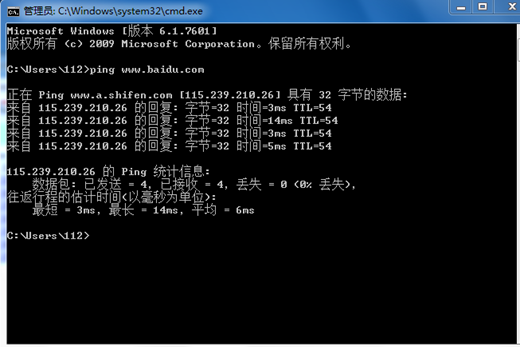

停止抓包后,截取的数据如图 1-3

图 1-3

4,分析数据包:选取一个数据包进行分析,如图1- 4

图1-4

每一个包都是通过数据链路层DLC协议,IP协议和ICMP协议共三层协议的封装。DLC协议的目的和源地址是MAC地址,IP协议的目的和源地址是IP地址,这层主要负责将上层收到的信息发送出去,而ICMP协议主要是Type和Code来识别,“Type:8,Code:0”表示报文类型为诊断报文的请求测试包,“Type:0,Code:0”表示报文类型为诊断报文类型请正常的包。ICMP提供多种类型的消息为源端节点提供网络额故障信息反馈,报文类型可归纳如下:

(1)诊断报文(类型:8,代码0;类型:0代码:0);

(2)目的不可达报文(类型:3,代码0-15);

(3)重定向报文(类型:5,代码:0--4);

(4)超时报文(类型:11,代码:0--1);

(5)信息报文(类型:12--18)。

1.4.1,TCP协议的分析实验

一,实验目的:通过本次实验,掌握使用Wireshark抓取TCP协议的数据包的技能,能够在深入分析“TCP的三次握手”,TCP的四次挥手协议在网络数据流的基础上,进一步提高理论联系实践的能力。

二,实验环境:操作系统为Windows 7,抓包工具为Wireshark,要求主机能够连进互联网。

三,实验原理:TCP协议是在计算机网络中使用最广泛的协议,很多的应用服务如FTP,HTTP,SMTP等在传输层都采用TCP协议,因此,如果要抓取TCP协议的数据包,可以在抓取相应的网络服务的数据包后,分析TCP协议数据包,深入理解协议封装,协议控制过程以及数据承载过程。

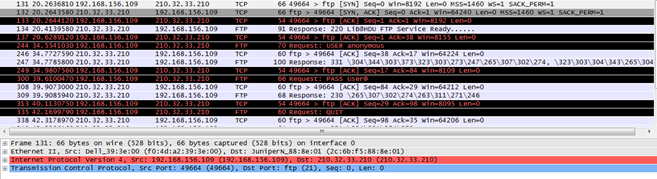

四,实验步骤:FTP在传输层采用的是TCP协议,所以此次实验选取FTP服务,本次抓包过程将采用显示过滤器的方法来过滤数据包。

1,确定目标地址:选择ftp.lib,hdu.edu.cn为目标,选择应用服务FTP中的TCP协议包作分析

2,启动抓包:无需设置过滤器,直接开始抓包

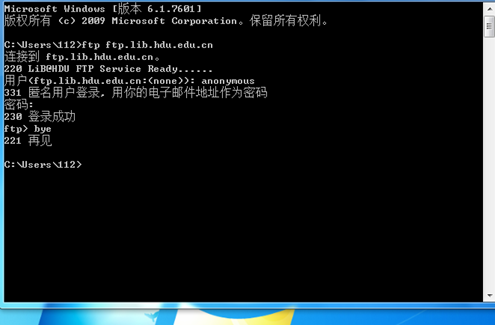

3,使用FTP服务:Wireshark数据捕捉开始后,在主机的命令行提示符下使用FTP指令链接目标主机的FTP服务器,在默认的情况下,FTP服务器支持匿名访问,本次链接的的用户名是anonymous,密码是User@,如图 2-1

图 2-1

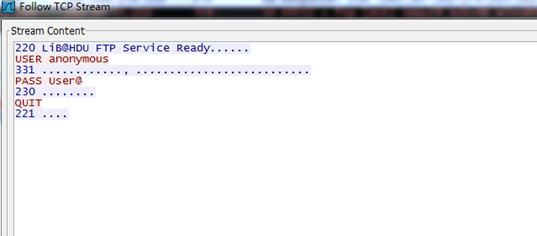

4,通过显示过滤器得到先关数据包:通过抓包获得大量的数据包,为了对数据包分析的方便,需要使用过滤器,添加本机IP地址和TCP协议过滤条件。在工具栏上的Filter对话框中填入过滤条件:tcp and ip.addr==192.168.156.236,根据分析找到“TCP三次握手”中的一个包,在此信息上右键点击选择【FollowTCP Stream】,弹出的信息如图 2-2,

图 2-2

以上的设置时为了获得更好的得到过滤后的相关性更强的数据包

5,分析数据包:得到的结果如图 2-3

图 2-3

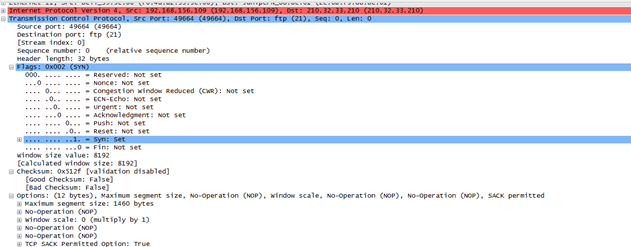

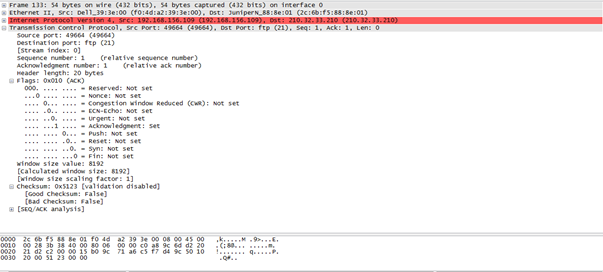

第一次”握手“:客户端发送一个TCP,标志为SYN,序列号Seq的相对值为0,真值为Seq.No=b0 9c 71 a5,代表客户端请求建立连接,如图 2-4

图 2-4

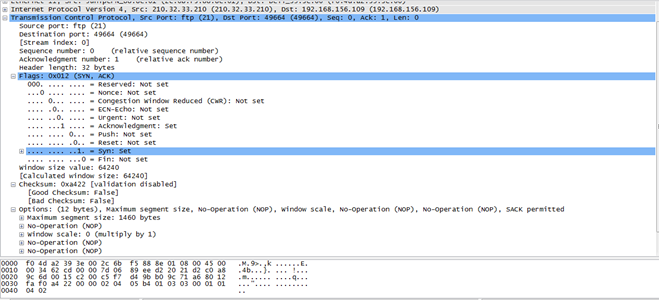

第二次“握手”:服务器发回确认包,标志位为SYN,ACK,将确认序号ACK.No(Acknowledgement Number)设置为客户的Seq+1,即相对值0+1=1,或真实值b09c71a5+1=b09c71a6,

Seq.No=c5f7d49b,如图 2-5

图2 -5

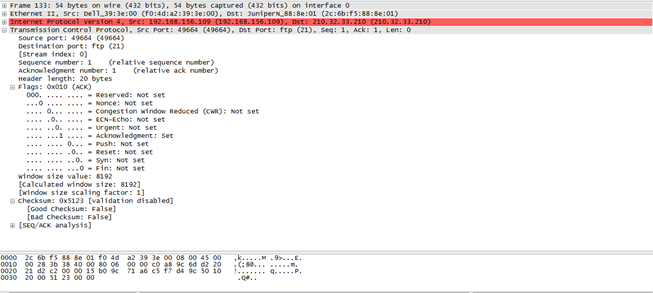

第三次“握手”:客户端在次发送确认包(ACK),SYN标志位为0,ACK标志位为1,并且把服务器发Seq.No的序列号字段+1,即c5f7d49b+1=c5f7d49c,,放在确定字段中

发送给对方,如图 2-6

图 2-6

通过三次”握手“,TCP建立成功,然后就可以进行通信。从整个FTP的对话过程可以看出FTP传递的消息,比如用户名和密码都是明文传递。

第一次“挥手”:Client发送一个Fin=1,Seq=35,Seq.No=b09c7ea5,请求关闭Client到Server的数据传送,如图 2-6

图2-6

第二次“挥手”:服务器收到客户端的Fin,它发回一个ACK,确认序号为收到的序号加1,即ACK=35+1=36,ACK.No=b09c7ea5+1=b09c7ea6f,如图2-7

图 2-7

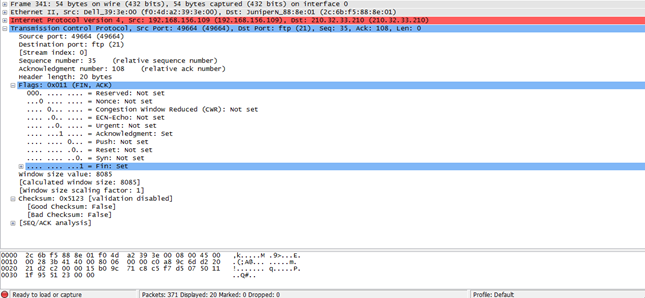

第三次“挥手”:收到Server发送的一个Fin=1,用来关闭Server到Client的数据传送,Seq=108,Seq.No=b09c7ea6,ACK=36,ACk.No=c5f7d49c 如图 2-8

图 2-8

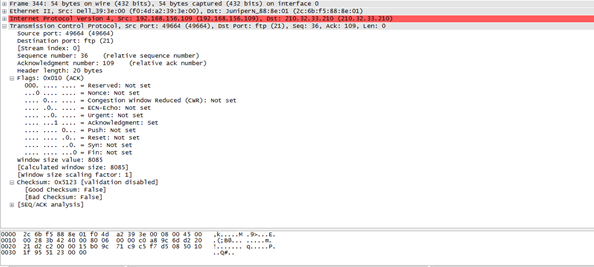

第四次“挥手”:Client收到Fin后,发送一个ACK给Server,确认序号为收到序号+1,ACK=108+1=109,ACk.No=c507d508,Server进入关闭状态,完成四次挥手。如图 2-9

图 2-9

实验总结:通过实验了解了Wireshark的用法及在抓取TCP协议中的用途,对TCP协议,FTP协议,HTTP协议有了一定的了解,对计算机网络通信中的数据传输有了大概的认识。