研究生毕业(学位)论文开题报告

一、文献综述

二、选题背景及意义

三、研究的主要内容

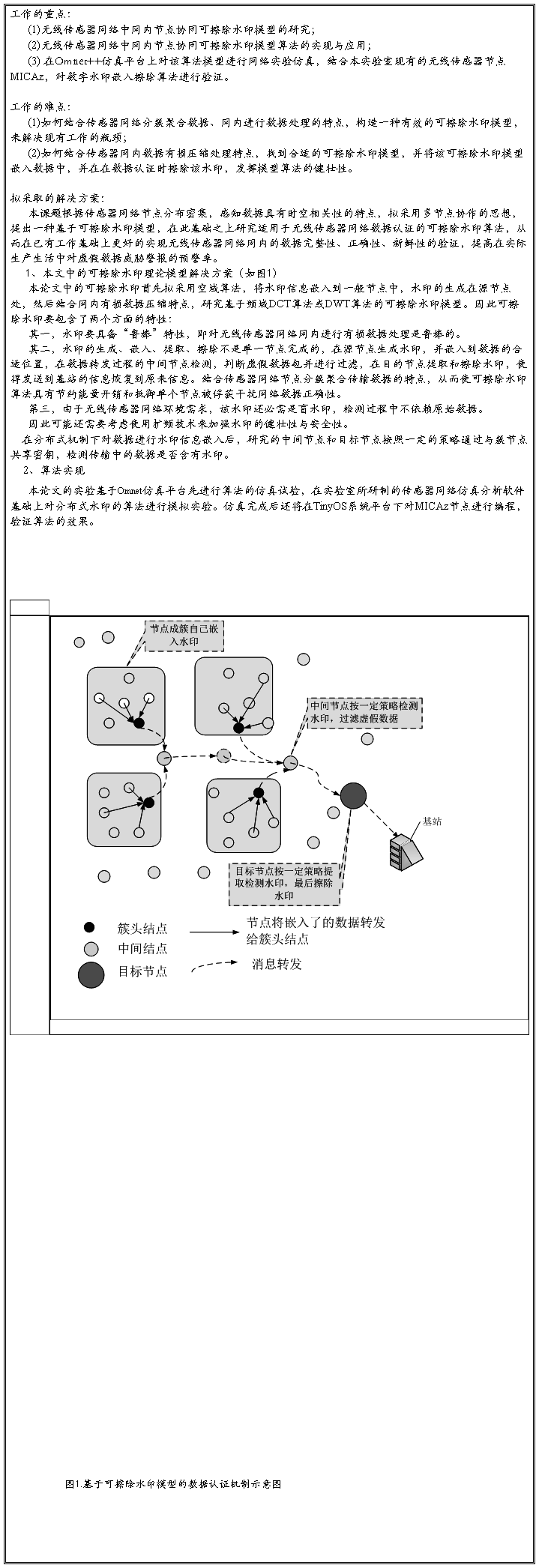

四、工作的重点与难点,拟采取的解决方案

五、论文工作量及进度

六、论文预期成果及创新点

七、完成论文拟阅读的主要文献

第二篇:无线传感器网络安全问题研究

≠科f1盛:王芏丹粪B—卫翌!!一单惶t啪:—地!!L密*:——

舟喜郝鹰坐碧

硕士学位论文论文题目:无线传感器网络安全问题研究学生姓名

号陈洋硕050730

龚建荣副教授学指导

学科

研究敦师专业方向堕兰皇堕星些型侍息网络与多媒体技术沦文提变R期三里Q!!至婴旦

南京邮电大学硕士研究生学位论文摘要

摘要

无线传感器网络集成了传感器、计算机和网络三大技术,是一种全新的信息获取和处理技术。由于无线传感器网络一般配置在恶劣环境、无人区域或敌方阵地中,加之无线传感器网络本身固有的脆弱性,因而其网络安全引起了人们的极大关注,这也给研究人员和工程技术人员提出了大量具有挑战性的研究课题。在传感器节点计算速度、电源能量、通信能力和存储空间非常有限的情况下,传统的安全机制不适合运用于无线传感器网络中。

本文在介绍无线传感器网络有关知识的基础上,研究了传感器网络的安全技术。主要分析了无线传感器网络面临的各种攻击,并给出了解决方案:结合无线传感器网络自身特点提出了传感器网络的安全需求;分析了无线传感器网络中的几种密钥管理方案,.并比较了优缺点;给出了一种针对分簇传感器网络的入侵预防和检测机制,并给出了几种改进措施。本文所采用的思想和建议的算法,具有一定的实用性,在一定程度上能够确保传感器网络的安全。关键词:-无线传感器网络,安全,攻击,密钥管理,入侵预防和检测

南京邮电大学硕士研究生学位论文

ABSTRACT

ABSlRACT

Wireless

sensor

network(WSN),which

isthecombinationofsensor,computerand

network,is

a

noveltechnologyaboutinformationacquiringand

processing.Wireless

sensor

networkiscomit'1.onlydeployedin

togetherwithitsconnatural

harsh,unmannedenvironmentandevenenemyposition.And

sensor

vulnerability,Wireless

network

a

makepeoplepaygreat

attention

to

thesecurityofthe

researchers

network.And

italsoputforwardgreatdealofchallenging

subjects

tothe

andengineers.With

theconditionoflimited

computing,energy,

networks

communicationscapabilitiesandmemory,securitymechanismsusedintraditional

call

not

bedirectlyappliedin

wirelesssensornetwork.

ofsecurityinwirelesssensor

Thisthesisstudiestheknowledgeof

technology

network

on

basisthatthe

sensor

wireless

sensor

networkisintroduced.Analyzingthe

various

threatsthat

networkis

confronted

andgivingthesolutions,combining

sensor

thecharacteristicsofwireless

ale

sensor

network,the

schemesof

requirementsofsecurityinwireless

key

network

proposed.Arlalyzingthethevariousschemesof

schemeof

management

inwireless

sensor

network,comparing

keymanagement,andproposingthestrongpointintrusionprevention

andshortcomingofeveryscheme.A

sensor

and

detectionforclustering—based

networks

isproposed,andsome

enhancingadviceforthisschemeisalsoproposed.The

thoughtsbeing

toensure

adopted

and

the

algorithmsbeingsuggestedinthisthesisareapplied,andareablesecurityof

sensor

networks

in

a

way.

Key

Words:Wireless

and

Derection

SensorNetwork,Security,Attack,KeyManagement,Intrusion

Prevention

II

南京邮电大学学位论文独创性声明

本人声明所呈交的学位论文是我个人在导师指导下进行的研究工作及取得的研究成果。尽我所知,除了文中特别加以标注和致谢的地方外,论文中不包含其他人已经发表或撰写过的研究成果,也不包含为获得南京邮电大学或其它教育机构的学位或证书而使用过的材料。与我一同工作的同志对本研究所做的任何贡献均已在论文中作了明确的说明并表示了谢意。

研究生签名:!壅聋日期:圣竺窭生丝

南京邮电大学学位论文使用授权声明

南京邮电大学、中国科学技术信息研究所、国家图书馆有权保留本人所送交学位论文的复印件和电子文档,可以采用影印、缩印或其他复制手段保存论文。本人电子文档的内容和纸质论文的内容相一致。除在保密期内的保密论文外,允许论文被查阅和借阅,可以公布(包括刊登)论文的全部或部分内容。论文的公布(包括刊登)授权南京邮电大学研究生部办理。

研究生签名:隆连导师签名:拗

南京邮电大学硕士研究生学位论文第一章引言

第一章引

1.1课题背景

无线传感器网络(WirelessSensor言Networks,wsN)集成了传感器技术、微机电系统(Micro.Electro—MechanismSystem,MEMS)技术、无线通信技术和分布式信息处理技术。从上个世纪90年代开始出现到现在,从最初的节点研制、到网络协议设计,到智能群体的研究,己成为国际上一个新的IT热点技术,吸引了大量的学者对其展开了各方面的研究,并取得了一些进展(包括众多的节点平台和大量的通信协议),但还没有形成一套完整的理论和技术体系来支撑这一领域的发展,还有众多的科学和技术问题尚待突破,是信息领域具有挑战性的课题。对无线传感器网络的基础理论和应用系统进行研究,开发具有自主产权的系统具有重要的学术意义和实际应用价值。

足够的安全性是传感器网络某些类型的应用得以实现的前提,由于传感器网络一般配置在恶劣环境、无人区域或敌方阵地中,加之无线网络本身固有的脆弱性,因而传感器网络安全引起了人们的极大关注。传感器网络的许多应用(如军事目标的监测和跟踪等)在很大程度上取决于网络的安全运行,一旦传感器网络受到攻击或破坏,将可能导致灾难性的后果。如何在节点计算速度、电源能量、通信能力和存储空间非常有限的情况下,通过设计安全机制,提供机密性保护和身份认证功能,防止各种恶意攻击,为传感器网络创造一个相对安全的工作环境,是一个关系到传感器网络能否真正走向实用的关键性问题。1.2课题来源及本人工作

本文课题的来源是自选课题。本人所做的工作主要是:分析了无线传感器网络各层所面临的威胁,并给出了具体的对策;重点分析了路由层面临的威胁及其解决方案。对几种常见的密钥管理机制进行了详细的分析,指出了其优缺点和应用的场合,以便今后在具体应用中选择最佳的密钥管理方案。最后在分析分簇传感器网络所遭遇的各种攻击的基础上,给出一种针对该网络的预防和检测方案。

南京邮电大学硕士研究生学位论文第一章引言1.3本文组织

全文共分六个章节,内容组织如下:

第一章首先在介绍无线传感器网络的基础上引出其安全性问题,并指出足够的安全性是传感器网络得以应用的前提。

第二章介绍了无线传感器网络的结构、特点、应用的场合以及研究进展。

第三章主要分析了无线传感器网络各层所面临的安全威胁,并给出了具体的对策;重点分析了路由层面临的威胁及其解决方案。

第四章对几种常见的密钥管理机制进行了详细的分析,指出了其优缺点和应用的场厶口0

第五章在分析分簇传感器网络所遭遇的各种攻击的基础上,给出一种针对该网络的预防和检测方案。

第六章总结了本文所作的工作,并对该课题进一步研究的重点方向进行展望。2

南京邮电大学硕士研究生学位论文第二章无线传感器网络

第二章无线传感器网络

2.1无线传感器网络的结构

无线传感器网络是随着分布的集成有传感器、数据处理单元和通信模块的微小节点通过自组织的方式构成的网络【11,借助于节点中内置的形式多样的传感器测量应用环境中的热、红外、声纳、雷达和地震波信号,从而探测包括温度、湿度、噪声、光强度、压力、土壤成分、移动物体的大小、速度和方向等众多人们感兴趣的物质现象。

2.1.1体系结构

无线传感器网络体系结构如图2.1所示,无线传感器网络系统通常包括传感器节点(sensornode)、汇聚节点(sinknode)和管理节点【2】。大量传感器节点随机部署在监测区域内部或附近,能够通过自组织方式构成网络。传感器节点监测的数据沿着其他传感器节点逐跳地进行传输,在传输过程中监测数据可能被多个节点处理,经过多跳后路由到汇聚节点,最后通过互联网或卫星到达管理节点。用户通过管理节点对无线传感器网络进行配置和管理,发布监测任务以及收集监测数据。

图2.1传感器网络体系结构

传感器节点通常是一个微型的嵌入式系统[31,它的处理能力、存储能力和通信能力相对较弱,通过携带能量有限的电池供电。从网络功能上看,每个传感器节点兼顾传统网络节点的终端和路由器双重功能,除了进行本地信息收集和数据处理外,还要对其他节点转发来的数据进行存储、管理和融合等处理,同时与其他节点协作完成一些特定任务。目前3

南京邮电大学硕士研究生学位论文第二苹无线传感器网络传感器节点的软硬件技术是无线传感器网络研究的重点。

汇聚节点的处理能力、存储能力和通信能力相对比较强,它连接传感器网络与Intemet等外部网络,实现两种协议栈直接的通信协议转换,同时发布管理节点的监测任务,并把收集的数据转发到外部网络上。汇聚节点既可以是一个具有增强功能的传感器节点,有足够的能量供给和更多的内存与计算资源,也可以是没有监测功能仅带有无线通信接口的特殊网关设备。

分布式传感器网络技术和具体的应用紧密相关,不同的应用场景其技术的差别较大

【4】。目前,分布式传感器网络多为分簇形式,这种网络将传感器节点分成多个簇,每个簇中存在一个簇头节点,该簇头节点负责管理簇内所有节点以及数据的融合。目前传感器网络的研究多是基于这种分簇结构。

麟热

图2-2分簇传感器网络

2.1.2节点结构

传感器节点是由传感器模块、处理器模块、无线通信模块和能量供应四个部分组成【51,如图2.3所示。传感器模块负责监测区域内信息的采集和数据转换;处理器模块负责控制整个传感器节点的操作,处理和存储本身采集的数据以及其他节点发来的数据;无线通信模块负责与其他传感器节点进行无线通信,交换控制信息和收集采集数据;能量供应模块为传感器节点提供运行所需的能量,通常采用微型电池。。4

南京邮电大学硕士研究生学位论文第二章无线传感器网络

图2-3传感器节点的基本组成

依靠这些模块有一些额外的应用睁引,比如位置发现系统、电源以及移动管理。感测单元通常有两个子单元,传感器和模数转换器(ADC)。由传感器感测到的周围环境的模拟信号通过ADC转换成数字信号,并被传输到处理单元。处理单元一般包含一个小的存储单元,处理单元管理程序使得传感器节点和其他的传感器节点能够协作承担分派的传感任务。电源在传感器节点中占据非常重要的作用,是各个模块能量的供应单元15】。另外还有一些针对具体应用要求而设定的子系统。大部分传感器网络的路由技术和传感任务都需要高精度的位置知识作为支撑,这样普通的传感器网络都有一个位置发现系统。

2.1.3协议栈

随着传感器网络的深入研究,研究人员提出了传感器网络协议栈【9’12】,如图2.4所示。该协议栈包括物理层、数据链路层、网络层、传输层和应用层,与互联网协议栈的五层协议相对应。另外,协议栈还包括能量管理平台、移动管理平台和任务管理平台。这些管理平台使得传感器节点能够按照能源高效的方式协同工作,在节点移动的传感器网络中转发数据,并支持多任务和资源共享。各层协议和平台的功能如下:

(1)物理层提供简单但健壮的信号调制和无线收发技术;

(2)数据链路层负责数据成帧、帧检测、媒体访问和差错控制;

(3)网络层主要负责路由生成与路由选择;

(4)传输层负责数据流的传输控制,是保证通信服务质量的重要部分;

(5)应用层包括一系列基于监测任务的应用层软件;

(6)fl皂l管理平台管理传感器节点如何使用能量,在各个协议层上都需要考虑能量问题【13】;(7)移动管理平台检测并记录传感器节点的移动,维护到汇聚节点的路由信息,使得传感器节点能够动态跟踪其邻居节点的位置;S

南京邮电大学硕士研究生学位论文第二章无线传感器网络(8)任务管理平台在一个给定的区域内平衡和调度各项监测任务。

一一一一一删著l少

图2-4传感器网络协议栈

图2-4㈣所示的协议栈细化并改进了原始模型。定位和时间同步子层在协议栈中的位置比较特殊。它们既要依赖于数据传输通道进行协作定位和时间同步协商,同时又要为网络协议各层提供信息支持,如基于时分复用的MAC协议,基于地理位置的路由协议等很多传感器网络协议都需要定位和同步信息。所以在图2.4(b)中用倒L型描述这两个功能子层。图2.4∞右边的诸多机制一部分融入到图2_4(a)所示的各层协议中,用以优化和管理协议流程;另一部分独立在协议外层,通过各种收集和配置接口对相应机制进行配置和监控。如能量管理,在图2-4(a)中的每个协议层次中都要增加能量控制代码,并提供给操作系统进行能量分配决策;Qos管理在各协议层设计队列管理、优先级机制或者带宽预留等机制,并对特定应用的数据给予特别处理;拓扑控制利用物理层、链路层或路由层完成拓扑生成,反过来又为它们提供基础信息支持,优化MAC协议和路由协议的协议过程,提高协议效率,减少网络能量消耗;网络管理则要求协议各层嵌入各种信息接口,并定时收集协议运行状态和流量信息,协调控制网络中各个协议组件的运行。

2.2无线传感器网络的特点口4。161

2.2.1大规模网络

为了获取精确信息,在监测区域通常部署大量传感器节点,传感器节点数量可能达到成千上万,甚至更多。无线传感器网络的大规模性包括两方面的含义:一方面是传感器节点分布在很多的地理区域内,如在原始大森林采用无线传感器网络进行森林防火和环境监测,部署大量的传感器节点;另一方面,传感器节点部署很密集,在一个面积不是很大的空间内,密集部署了大量的传感器节点。.无线传感器网络的大规模性具有如下优点:通过不同空间视角获得的信息具有过大的

6

妻室堂皇奎堂堡主堕壅生堂垡堡茎釜三皇垂垡堡堕堡塑竺信噪比;通过分布式处理大量的采集信息能够提高监测的精密度,降低对单个节点传感器的精度要求;大量冗余节点的存在,使得系统具有很强的容错性能;大量节点能够增大覆盖的监测范围,减少洞穴或者盲区。

2.2.2自组织网络

在无线传感器网络应用中,通常情况下传感器节点被放置在没有基础结构的地方。传感器节点的位置不能预先精确设定,节点之间的相互邻居关系预先也不知道,如通过飞机播撤大量传感器节点到面积广阔的原始森林中,或随意放置到人不可到达或危险的区域。这样就要求传感器节点具有自组织的能力,能够自动进行配置和管理,通过拓扑控制机制和网络协议自动形成转发监测设计的多跳无线网络系统。

在无线传感器网络使用过程中,部分传感器节点由于能量耗尽或环境因素造成失效,也有一些节点为了弥补失效节点、增加监测精度而补充到网络中,这样在无线传感器网络中的节点个数就动态地增加或减少,从而使网络的拓扑结构随之动态地变化。无线传感器网络的自组织性要能够适应这种网络拓扑结构的动态变化。

2.2.3动态性网络

无线传感器网络的拓扑结构可能因为以下因素而改变:①环境因素或电能耗尽造成的传感器节点出现故障或失效;②环境条件变化可能造成无线通信链路带宽变化,甚至时断时通;③无线传感器网络的传感器、感知对象和观察者这三要素都可能具有移动性;④新节点的加入。这就要求无线传感器网络系统要能够适应这种变化,具有动态的系统可重构性。

2.2.4可靠的网络

无线传感器网络特别适合部署在恶劣环境或人类不宜到达的区域,传感器节点可能工作在露天环境中遭受太阳的暴晒或风吹雨淋,甚至遭到无关人员或动物的破坏。传感器节点往往采用随机部署,如通过飞机撒播或发射炮弹到指定区域进行部署。这些都要求传感器节点非常坚固,不易损坏,适应各种恶劣环境条件。

由于监测区域环境的限制以及传感器节点数目巨大,不可能人工“照顾"每个传感器节点,网络的维护十分困难甚至不可维护。无线传感器网络的通信保密性和安全性也十分7

南京邮电大学硕士研究生学位论文第二章无线传感器网络重要,要防止监测设计被盗取和获取伪造的监测信息。因此,无线传感器网络的软硬件必须具有鲁棒性和容错性。

2.2.5应用相关的网络

无线传感器网络用来感知客观物理世界,获取物理世界的信息量。客观世界的物理量多种多样,不可穷尽。不同的无线传感器网络应用关心不同的物理量,因此对传感器的应用系统也有多种多样的要求。

不同的应用背景对无线传感器网络的要求不同,其硬件平台、软件系统和网络协议必然会有很大差别。所以无线传感器网络不能像Intemet一样,有统一的通信协议平台。对于不同的无线传感器网络应用虽然存在一些共性问题,但在开发无线传感器网络应用中,更关心传感器网络的差异。只有让系统更贴近应用,才能做出最高效的目标系统。针对每一个具体应用来研究无线传感器网络技术,这是无线传感器网络设计不同于传统网络的显著特征。

2.2.6以数据为中心的网络

目前的互联网是先有计算机终端,然后再互联成为网络,终端系统可以脱离网络独立存在。在互联网中,网络设备用网络中唯一的IP地址标识,资源定位和信息传输依赖于终端、路由器、服务器等网络设备的口地址。如果想访问互联网中的资源,首先要知道存放资源的服务器IP地址。可以说目前的互联网是一个以地址为中心的网络。

无线传感器网络是任务型的网络,脱离无线传感器网络谈论传感器节点没有任何意义。无线传感器网络中的节点采用节点编号标识,节点编号是否需要全网唯一取决于网络通信协议的设计。由于传感器节点随机部署,构成的传感器网络与节点编号之间的关系是完全动态的,节点编号与节点位置没有必然联系。用户使用无线传感器网络查询事件时,直接将所关心的事件通告给网络,而不是通告给某个确定的节点。网络在获得指定事件的信息后汇报给用户。这种以设计本身作为查询或传输线索的思想更接近于自然语言交流的习惯。所以通常说无线传感器网络是一个以数据为中心的网络。

7。1钔2.3无线传感器网络的应用D

MEMS支持下的微小传感器技术和节点间的无线通信能力为传感器网络赋予了广阔8

妻室坚皇杰兰堡主婴窒生堂垡丝奎笙三皇垂垡堡壁墨堕竺的应用前景,主要表现在军事、环境、健康、家庭和其他商业领域。当然,在空间探索和灾难拯救等特殊的领域,无线传感器网络也有其得天独厚的技术优势。

2.3.1军事应用

在军事领域,传感器网络将会成为C4ISRT(command,control,communication,computing,intelligence,surveillance,reconnaissanceandtargeting)系统不可或缺的一部分。C4ISRT系统的目标是利用先进的高科技技术,为未来的现代化战争设计一个集命令、控制、通信、计算、智能、监视、侦察和定位于一体的战场指挥系统,受到了军事发达国家的普遍重视。因为传感器网络是由密集型、低成本、随机分布的节点组成的,自组织性和容错能力使其不会因为某些节点在恶意攻击中的损坏而导致整个系统的崩溃,这一点是传统的传感器技术所无法比拟的,也正是这一点,使无线传感器网络非常适合应用于恶劣的战场环境中,包括监控我军兵力、装备和物资,监视冲突区,侦察敌方地形和布防,定位攻击目标,评估损失,侦察和探测核、生物和化学攻击。在战场,指挥员往往需要及时准确地了解部队、武器装备和军用物资供给的情况,铺设的传感器将采集相应的信息,并通过汇聚节点将数据送至指挥所,再转发到指挥部,最后融合来自各战场的数据形成我军完备的战区态势图。在战争中。对冲突区和军事要地的监视也是至关重要的,通过铺设无线传感器网络,以更隐蔽的方式近距离地观察敌方的布防:当然,也可以直接将传感器节点撒向敌方阵地,在敌方还未来得及反应时迅速收集利于作战的信息.传感器网络也可以为火控和制导系统提供准确的目标定位信息。在生物和化学战中,利用无线传感器网络及时、准确地探测爆炸中心将会为我军提供宝贵的反应时间,从而最大可能地减小伤亡。无线传感器网络也可避免核反应部队直接暴露在核辐射的环境中。在军事应用中,与独立的卫星和地面雷达系统相比,无线传感器网络的潜在优势表现在以下几个方面:+

(1)分布节点中多角度和多方位信息的综合有效地提高了信噪比,这一直是卫星和雷达这类独立系统难以克服的技术问题之一;’

(2)无线传感器网络低成本、高冗余的设计原则为整个系统提供了较强的容错能力;(3)传感器节点与探测目标的近距离接触大大消除了环境噪声对系统性能的影响;(4)节点中多种传感器的混合应用有利于提高探测的性能指标;

(5)多节点联合,形成覆盖面积较大的实时探测区域.;

(6)借助于个别具有移动能力的节点对网络拓扑结构的调整能力,可以有效地消除探测区域内的阴影和盲点。9

南京邮电大学硕士研究生学位论文第二章无线传感器网络2.3.2环境科学

随着人们对于环境的日益关注,环境科学所涉及的范围越来越广泛。通过传统方式采集原始数据是一件困难的工作。无线传感器网络为野外随机性的研究数据获取提供了方便,比如,跟踪候鸟和昆虫的迁移,研究环境变化对农作物的影响,监测海洋、大气和土壤的成分等。ALERT系统中就有数种传感器来监测降雨量、河水水位和土壤水分,并依此预测爆发山洪的可能性。类似地,传感器网络对森林火灾准确、及时地预报也应该是有帮助的。此外,传感器网络也可以应用在精细农业中,以监测农作物中的害虫、土壤的酸碱度和施肥状况等。

2.3.3医疗健康

如果在住院病人身上安装特殊用途的传感器节点,如心率和血压监测设备,利用传感器网络,医生就可以随时了解被监护病人的病情,进行及时处理。还可以利用传感器网络长时间地收集人的生理数据,这些数据在研制新药品的过程中是非常有用的,而安装在被监测对象身上的微型传感器也不会给人的正常生活带来太多的不便。此外,在药物管理等诸多方面,它也有新颖而独特的应用。总之,传感器网络为未来的远程医疗提供了更加方便、快捷的技术实现手段。

2.3.4空间探索

探索外部星球一直是人类梦寐以求的理想,借助于航天器布撤的传感器网络节点实现对星球表面长时间的监测,应该是一种经济可行的方案。NASA的JPL(JetPropulsionLaboratory)实验室研制的SensorWebs就是为将来的火星探测进行技术准备的。已在佛罗里达宇航中心周围的环境监测项目中进行测试和完善。

2.3.5其他商业应用

自组织、微型化和对外部世界的感知能力是无线传感器网络的三大特点,这些特点决定了无线传感器网络在商业领域应该也会有不少的机会。比如,嵌入家具和家电中的传感器与执行机构组成的无线网络与Intemet连接在一起将会为我们提供更加舒适、方便和具有人性化的智能家居环境;城市车辆监测和跟踪系统中成功地应用了无线传感器网络;德10

南京邮电大学硕士研究生学位论文第二章无线传感器网络国某研究机构正在利用无线传感器网络技术为足球裁判研制一套辅助系统,以减小足球比赛中越位和进球的误判率;此外,在灾难拯救、仓库管理、交互式博物馆、交互式玩具、工厂自动化生产线等众多领域,无线传感器网络都将会孕育出全新的设计和应用模式。2.4无线传感器网络的研究进展‘20。22】

2.4.1军事领域

美国陆军2001年提出了“灵巧传感器网络通信”计划,已被批准为2001财政年度的一项科学技术研究计划,并在2001---2008财政年度期间实施。灵巧传感器网络通信的目标是建设一个通用通信基础设施,支援前方部署,将无人值守式弹药、传感器和未来战斗系统所用的机器人系统连成网络,成倍地提高单一传感器的能力,使作战指挥员能更好、更快地做出决策,从而改进未来战斗系统的生存能力。

美国陆军近期又确立了“无人值守地面传感器群"项目,其主要目标是使基层部队指挥员具有在他们所希望部署传感器的任何地方灵活地部署传感器的能力。该项目是支持陆军“更广阔视野”的3个项目之一。

美国陆军最近还确立了“战场环境侦察与监视系统”项目。该系统是一个智能化传感器网络,可以更为详尽、准确地探测到精确信息,如一些特殊地形地域的特种信息(登陆作战中敌方岸滩的翔实地理特征信息,丛林地带的地面坚硬度、干湿度)等,为更准确地制定战斗行动方案提供情报依据。它通过“数字化路标"作为传输工具,为各作战平台与单位提供“各取所需"的情报服务,使情报侦察与获取能力产生质的飞跃。该系统组由撒布型微传感器网络系统、机载和车载型侦察与探测设备等构成。

美国海军最近也确立了“传感器组网系统’’研究项目。传感器组网系统的核心是一套实时数据库管理系统。该系统可以利用现有的通信机制对从战术级到战略级的传感器信息进行管理,而管理工作只需通过一台专用的商用便携机即可,不需要其他专用设备。该系统以现有的带宽进行通信,并可协调来自地面和空中监视传感器以及太空监视设备的信息。该系统可以部署到各级指挥单位。

2000年,美国国防部把SmartSensorWeb定为国防部科学技术5个尖端研究领域之

一。SmartSensorWreb的基本思想是在整个作战空间中放置大量的传感器节点来收集、传递信息,并且将信息汇集到融合点,在那里综合成一张图片,并分发给需要该信息的作战者。SmartSensorWeb将为军队提供大覆盖面、及时、高分辨率信息的能力。SmartSensor

南京邮电大学硕士研究生学位论文第二章无线传感器网络Web是智能、安全、以Web为中心的传感器信息分发和融合网络,可以提高军队的敏感度。

2.4.2民用领域

1995年,美国交通部提出了“国家智能交通系统项目规划",预计到2025年全面投入使用。该计划试图把先进的信息技术、数据通信技术、传感器技术、控制技术及计算机处理技术有效地集成运用于整个地面交通管理,建立一个在大范围内、全方位发挥作用的,实时、准确、高效的综合交通运输管理系统。这种新型系统将有效地使用传感器网络进行交通管理,不仅可以使汽车按照一定的速度行驶、前后车距自动地保持一定的距离,而且还可以提供有关道路堵塞的最新消息,推荐最佳行车路线以及提醒驾驶员避免交通事故等。由于该系统将应用大量的传感器与各种车辆保持联系,人们可以利用计算机来监视每一辆汽车的运行状况,如制动质量、发动机调速时间等。根据具体情况,计算机可以自动进行调整,使车辆保持在高效低耗的最佳运行状态,并就潜在的故障发出警告,或直接与事故抢救中心取得联系。

2002年10月24日,美国英特尔公司发布了“基于微型传感器网络的新型计算发展规划”。今后,英特尔将致力于微型传感器网络在预防医学、环境监测、森林灭火乃至海底板块调查、行星探查等领域的应用.实现该计划需要3个阶段,即物理阶段、实现阶段和应用阶段。物理阶段主要开发集成感知、计算和通信功能的超微型传感器(也被称作尘粒(MOTE)或智能微尘(smartdust))。实现阶段将在实际商务中使用来自传感器网络的感知数据。应用阶段将应用传感器网络于预防医学、环境监测及灾害对策等领域。英特尔研究中心伯克利实验室和大西洋学院的研究人员计划部署和使用无线传感器网络来研究岛上环境。这些传感器由温度、湿度、气压等芯片和红外线传感器组成。科学家们使用这些设备可以在不干扰野生动植物正常生活的情况下监视它们及其生存环境。

2.4.3学术界

在美国自然科学基金委员会的推动下,美国的加州大学伯克力分校、麻省理工学院、康奈尔大学、加州大学洛杉矶分校等学校开始了传感器网络的基础理论和关键技术的研究。英国、日本、意大利等国家的一些大学和研究机构也纷纷开展了该领域的研究工作。

学术界的研究主要集中在无线传感器网络技术和通信协议的研究上,也开展了一些感知数据查询处理技术的研究,取得了一些初步研究结果。目前的研究工作还处于起步阶段,12

南京邮电大学硕士研究生学位论文第二章无线传感器网络大量的问题还没有涉及到.未来的研究工作任重而道远。下面,我们介绍一下目前的主要研究进展。.

(1)无线传感器网络技术的研究

加州大学伯克力分校提出了应用网络连通性重构传感器位置的方法、基于相关性的Sensor数据编码模式、用稀疏传感器网络重构跟踪移动对象路线的方法、传感器网络上随时间变化的连续流可视化方法、允许系统级优化时有效通信机制的一般化解、传感器网络上的数据分布式存储的地理Hash表方法、确定传感器网络中节点位置的分布式算法等,并研制了一个传感器操作系统TinyOS。

加州大学洛杉矶分校开发了一个无线传感器网络和一个无线传感器网络模拟环境,用于考察传感器网络各方面的问题。他们提出了低级通信不依赖于网络拓扑结构的分布式系统技术、支持多应用传感器网络中命名数据和网内数据处理的软件结构、变换初始感知为高级数据流的层次系统结构、传感器网络的时间同步的解决方法、自组织传感器网络的设计问题和解决方法、新的多路径模式等。

南加州大学提出了在生疏环境部署移动传感器的方法、传感器网络监视结构及其聚集函数计算方法、节省能源的计算聚集的树构造算法等。

斯坦福大学提出了在传感器网络中事件跟踪和传感器资源管理的对偶空间方法以及由无线网连接的传感器和控制器构成的闭环控制系统的框架。

麻省理工学院开始研究超低能源无线传感器网络的问题,试图解决超低能源无线传感器系统的方法学和技术问题。

(2)无线传感器网络通信协议的研究

人们首先对已有的因特网和AdHoc无线网络的通信协议进行了研究,发现这些协议不适用于传感器网络,其原因如下:

①传感器网络中的传感器节点数量远大于AdHoc网络中的节点数;

②感知节点出现故障的频率要大于AdHoc网络:

③感知节点要比因特网和AdHoe网络中的节点简单;

④感知节点的能量有限;

⑤因特网的数据报头对于传感器网络来说太长,例如,每个节点必须有一个永久的地址。

针对这些问题,康奈尔大学、南加州大学等很多大学开展了传感器网络通信协议的研究,先后提出了几类新的通信协议,包括基于谈判类协议(如SPIN.PP协议、SPIN.EC协议、SPIN.BC协议、SPIN-RL协议.)、定向发布类协议、能源敏感类协议、多路径类协议、13

南京邮电大学硕士研究生学位论文第二章无线传感器网络传播路由类协议、介质存取控制类协议、基于cluster的协议、以数据为中心的路由算法。(3)感知数据查询处理技术的研究

康奈尔大学在感知数据查询处理技术方面开展的研究工作较多。他们研制了一个测试感知数据查询技术性能的COUGAR系统,提出了在传感器网络上计算聚集函数的容错和可扩展算法,并探索了把传感器网络表示为数据库的思想,探讨了如何把分布式查询处理技术应用于感知数据查询的处理。

加州大学伯克力分校研究了传感器网络的数据查询技术,提出了实现可动态调整的连续查询的处理方法和管理传感器网络上多查询的方法,应用数据库技术实现了传感器网络上的数据聚集函数,提出了在低能源、分布式无线传感器网络环境下实现聚集函数的方法,并研制了一个感知数据库系统TinyDB。

南加州大学研究了传感器网络上的聚集函数的计算方法,提出了节省能源的计算聚集的树构造算法,并通过实验证明了无线通信机制对聚集计算的性能有很大的影响。

我国的中科院上海微系统研究所、沈阳自动化所、软件研究所、计算所、电子所、自动化所和合肥智能技术研究所等科研机构,哈尔滨工业大学、黑龙江大学、清华大学、北京邮电大学、西安电子科技大学、东南大学、西北工业大学、天津大学和国防科技大学等院校在国内较早开展了无线传感器网络的研究,2004年起有更多的院校和科研机构加入到该领域的研究工作中来。

2.5本章小结

本章是无线传感器网络的综述,首先介绍了无线传感器网络的结构和特点,接着讨论了它的应用,最后介绍了无线传感器网络的研究进展。通过这些可以使我们对传感器网络有一个全面的认识。14

南京邮电大学硕士研究生学位论文第三章无线传感器网络安全

第三章无线传感器网络安全

3.1无线传感器网络的弱点

由于无线传感器网络是无线通信,攻击者可轻易在该网络的任务域里监听信道,向信道里注射比特流,重放以前监听到的数据包。传感器是随机部署在无人值守的外部空间的(如敌方阵营),攻击者可轻易捕获该节点,重写内存,或者用自己的传感器来替代该节点,通过冒充以获得数据信剧231。

由于每个传感器都具有有限的不可再生的能源、计算能力较差的CPU和容量较低的内存和闪存,无线收发器的接受距离短,可轻易受到强大的攻击点(指与上述性能比较而言占绝对优势)的破坏。该类攻击点可以利用信号发送距离远的特点,在全网范围内实施攻击,监听整个无线传感器网络的数据传输。同时利用其强大的功率和数据发送能力,频繁向任务域里发送数据包,阻塞传感器使其失效。攻击点利用自身在硬件性能方面的优势,伪装成无线传感器网络的基站,或者改变传感器的路由使自身成为蠕虫洞。传感器由于受到攻击点的破坏或者自身耗尽能量退出该网络时,该网络的路由和密钥管理机制也会发生相应的变化。

3.2无线传感器网络的安全需求[23-26】

无线传感器网络的安全和一般网络安全的出发点是相同的,都要解决机密性、消息认证、完整性、新鲜性、安全管理等问题。如前所述,无线传感器网络具有许多鲜明特点,这些特点对于安全方案的设计提出了一系列挑战。一种比较完善的无线传感器网络安全解决方案应当具备如下基本特征:

(1)机密性

一个传感器网络不应当向其他网络泄漏任何敏感的信息.在许多应用(如密钥分发等)中,节点之间传递的是高度敏感的数据.这些数据一旦被攻击者获取,整个网络的安全将无法得到保障,因而通过密钥管理协议建立的秘密密钥及其它传感器网络中的机密信息(如传感器身份标识等),必须保证仅对授权用户公开。同时,因密钥泄漏造成的影响应当尽可能控制在一个小的范围内,从而使得一个密钥的泄露不至于影响整个网络的安全。解15

南京邮电大学硕士研究生学位论文第三章无线传感器网络安全决数据机密性的最常用方法是使用通信双方共享的会话密钥来加密待传递的消息,该密钥不为第三方所知。在传感器节点之间的会话密钥建立后,可以通过多跳的方式在节点和基站之间建立安全的信道。

(2)消息认证

节点身份认证或数据源认证在传感器网络的许多应用中是非常重要的。在传感器网络中,攻击者极易向网络注入信息,接收者只有通过数据源认证才能确信消息是从正确的节点处发送过来的。同时,对于共享密钥的访问控制权应当控制在最小限度,即共享密钥只对那些己认证过身份的用户开放。在传统的有线网络中,通常使用数字签名或数字证书来进行身份认证,但这种公钥算法不适用于通信能力、计算速度和存储空间都相当有限的传感器节点。针对这种情况,传感器网络通常使用共享唯一的对称密钥来进行数据源的认证。(3)完整性

在通信过程中,数据完整性能够保证接收者收到信息在传输过程中没有被攻击者篡改或替换。在基于公钥的密码体制中,数据完整性一般是通过数字签名来完成的,但资源有限的传感器网络无法支持这种代价昂贵的密码算法。在传感器网络中,通常使用消息认证码来进行数据完整性的检验,它使用的是一种带有共享密钥的散列算法,即将共享密钥和待检验的消息连接在一起进行散列运算,对数据的任何细微改动都会对消息认证码的值产生较大影响。

(4)新鲜性。

在传感器网络中,基站和簇头节点需要处理很多节点发送过来的采集信息,为防止攻击者进行任何形式的重放攻击(将过时消息重复发送给接收者,耗费其资源使其不能提供正常服务),我们必须保证每条消息是新鲜的。简单地说,新鲜性是指发送方传给接收者的数据是在最近时间内生成的最新数据。由于密钥可能需要进行更新,因而新鲜性还体现在密钥建立过程中,即通信双方所共享的密钥是最新的。

(5)扩展性

无线传感器中传感器节点数量大,分布范围广,环境条件、恶意攻击或任务的变化可能会影响传感器网络的配置。同时,节点的经常加入或失效也会使得网络的拓扑结构不断发生变化。传感器网络的可扩展性表现在传感器数量、网络覆盖区域、生命周期、时间延迟、感知精度等方面的可扩展极限。因此,给定传感器网络的可扩展性级别,安全解决方案必须提供支持该可扩展性级别的安全机制和算法,来使传感器网络保持良好的工作状态。

(6)可用性16

妻室坚皇奎堂堡主堡壅生堂垡笙奎笺三里垂垡垡壁墅堕堑窒全

传感器网络的安全解决方案所提供的各种服务能够被授权用户使用,并能够有效防止非法攻击者企图中断传感器网络服务的恶意攻击。一个合理的安全方案应当具有节能的特点,各种安全通信协议和算法的设计不应当太复杂,并尽可能地避开公钥运算,计算开销、存储容量和通信能力也应当充分考虑传感器网络资源有限的特点,从而使得能量消耗最小化,最终延长网络的生命周期。同时,安全性设计方案不应当限制网络的可用性,并能够有效防止攻击者对传感器节点资源的恶意消耗。

(7)自组织性

由于传感器网络是由一组传感器以AdHoe方式构成的无线网络,它是以自组织的方式进行组网的,这就决定了相应的安全解决方案也应当是自组织的,即在传感器网络配置之前无法假定节点的任何位置信息和网络的拓扑结构,也无法确定某个节点的邻近节点集。

(8)鲁棒性

传感器网络一般配置在恶劣环境、无人区域或敌方阵地中,环境条件、现实威胁和当前任务具有很大的不确定性。这要求传感器节点能够灵活地加入或去除、传感器网络之间能够进行合并或拆分,因而安全解决方案应当具有鲁棒性和自适应性,能够随着应用背景的变化而灵活拓展,来为所有可能的应用环境和条件提供安全解决方案。此外,当某个或某些节点被攻击者控制后,安全解决方案应当限制其影响范围,保证整个网络不会因此而瘫痪或失效。‘

这些安全问题在网络协议的各个层次都应该充分考虑,只是研究的侧重点不尽相同。物理层考虑机密性主要侧重在安全编码方面;链路层和网络层的机密性考虑的是数据帧和路由信息的加密技术,而应用层在机密性方面的研究则是在密钥的管理和交换过程,为下层的加密技术提供安全支撑。

3.3WSN各层面临的威胁及对策

3.3.1物理层的攻击与防御

(1)拥塞攻击

攻击节点通过在传感器网络工作频段上不断发送无用信号,可以使攻击节点内的传感器节点都不能正常工作。拥塞攻击对单频点无线通信网络非常有效,抵御单频点的拥塞攻击,可使用宽频和跳频方法:对于全频段持续拥塞攻击,转换通信模式是唯一能够使用的17

堕塞堕皇奎堂堡主堡塞生堂垡堕壅釜三皇垂垡堡壁墨婴竺室全:方法,光通信和红外线通信都是有效的备选方法。鉴于全频拥塞攻击实施困难,攻击者一般不采用的事实,传感器网络还可以采用不断降低自身工作的占空比来抵御使用能量有限持续的拥塞攻击:采用高优先级的数据包通知基站遭受局部拥塞攻击,由基站映射出受攻击地点的外部轮廓,并将拥塞区域通知整个网络,在进行数据通信时,节点将拥塞区视为路由洞,绕过拥塞区将数据传到目的节点。

(2)物理篡改

敌方可以捕获节点,获取加密密钥等敏感信息,从而可以不受限制地访问上层的信息。针对无法避免的物理破坏,可以采用的防御措施有:增加物理损害感知机制,节点在感知到被破坏后,可以销毁敏感数据、脱离网络、修改安全处理程序等,从而保护网络其他部分免受安全威胁:对敏感信息进行加密存储,通信加密密钥、认证密钥和各种安全启动密钥需要严密的保护,在实现的时候,敏感信息尽量放在易失存储器上,若不能,则首先进行加密处理。

3.3.2链路层的攻击与防御

(1)碰撞攻击

无线环境中,如果两个设备同时进行发送,它们的输出信号会因为相互叠加而不能被分离出来。任何数据包只要有一个字节的数据在传输过程中发生了冲突,则整个数据包都会被丢弃。这种冲突在链路层协议中称为碰撞。针对碰撞攻击,可以采用纠错编码、信道监听和重传机制来防御。

(2)耗尽攻击

耗尽攻击指利用协议漏洞,通过持续通信的方式使节点能量资源耗尽。如利用链路层的错包重传机制,使节点不断重发上一数据包,耗尽节点资源。应对耗尽攻击的一种方法是限制网络发送速度,节点自动抛弃那些多余的数据请求,但是这样会降低网络效率。另外一种方法就是在协议实现的时候,制定一些执行策略,对过度频繁的请求不予理睬,或者对同一个数据包的重传次数进行限制,以避免恶意节点无休止干扰导致的能源耗尽。(3)非公平竞争

如果网络数据包在通信机制上存在优先级控制,恶意节点或者被俘节点可能被用来不断在网络上发送高优先级的数据包占据信道导致其他节点在通信过程中处于劣势。这是一种弱DoS攻击方式,需要敌方完全了解传感器网络的MAC层协议机制,并利用MAC的协议来‘进行干扰性攻击,一种缓解的方案是采用短包策略,即在MAC层中不允许使用过长的数据

包,以缩短每包占用信道的时间;另外可以不采用优先级策略,而采用竞争或时分复用方lR

南京邮电大学硕士研究生学位论文第三章无线传感器网络安全式实现数据传输。

3.3.3网络层的攻击与防御

传感器网络中的每个节点既是终端节点,也是路由节点,两个节点之间的通信往往要经过很多跳数,这样就给敌人更多的机会破坏数据包的正常传输,因此更易受到攻击。关于路由层的威胁和防御措施将在下文专门进行详细分析。

传输层和应用层的安全问题往往和具体系统密切相关,在此不再详述。

3.4传感器网络路由层面临的安全威胁心7喝们

首先看一下攻击模型。根据攻击能力的不同,可以将攻击者分为两类:尘埃级(mote.class)的攻击和膝上电脑级(1aptop.class)的攻击,尘埃级的攻击者能力与Sensor节点类似,而膝上电脑级的攻击者通常具有更强的电池能量,CPU计算能力,精良的无线信号发送设备和天线。根据攻击者的位置,可以将攻击者分为外部攻击者和内部攻击者。外部攻击者位于传感器网络外部,而内部攻击者是己经获得授权加入传感器网络但是妥协了的节点,妥协原因可能是运行了恶意代码,或者被敌手捕获等。由于内部攻击者是由网络内部的恶意节点发起的一种攻击,因此是最棘手的攻击者。

传感器网络路由层遭受的攻击可以归为以下几类:

(1)伪造路由信息

这是对路由协议的最直接的攻击方式,通过哄骗、修改或者重放路由信息,攻击者能够使传感器网络产生路由环、吸引或抑制网络流量、延伸或缩短源路由,产生虚假错误消息、分割网络、增加端到端的延迟等。19

南京邮电大学硕士研究生学位论文第三章无线传感器网络安全

图3一l伪造路由信息的几种情况

(2)选择转发

WSN中每个Sensor节点兼具终端和路由器功能,要求每个Sensor忠实地转发收到的消息,但攻击者节点在转发信息包的过程中会有意丢弃部分或全部信息包,使得信息包不能到达目的节点。该种攻击的一个简单做法是恶意节点拒绝转发经由它的任何数据包,类似一个黑洞(即所谓“黑洞攻击”),但这种做法会使得邻居节点认为该恶意节点已失效,从而不再经由它转发信息包。一种比较具有迷惑性的做法是选择性地丢弃某些数据包,对于其余数据包则进行可靠转发。。

图3-2选择转发与槽洞攻击

(3)槽洞攻击

槽洞攻击(Sinkhole)l}勺目标是通过一个妥协节点吸引一个特定区域的几乎所有流量,20

南京邮电大学硕士研究生学位论文第三章无线传感器网络安全创建一个以敌手为中心的槽洞。攻击者利用收发能力强的特点,可以在基站和攻击者之间形成单跳高质量路由,从而吸引附近大范围的流量。

(4)女巫攻击

女巫攻击(Sybil)的目标是破坏依赖多节点合作和多路径路由的分布式解决方案。在女巫攻击中,恶意节点通过扮演其他节点或者通过声明虚假身份,从而对网络中其他节点表现出多重身份。在其他节点看来存在女巫节点伪造出来的一系列节点,但事实上那些节点都不存在,所有发往那些节点的数据,将被女巫节点获得。

图3—3女巫攻击

(5)虫洞攻击

虫洞攻击(Wormholes)又可称为隧道(Tunneling)攻击,两个或者多个节点合谋通过封装技术,压缩它们之间的路由,减少它们之间的路径长度,使之似乎是相邻节点。常见的虫洞攻击行为是:恶意节点将在某一区域网络中收到的信息包通过低延迟链路传到另一区域的恶意节点,并在该区域重放该信息包。虫洞攻击易转化为槽洞攻击,两个恶意节点之间有一条低延迟的高效隧道,其中一个位于基站附近,这样另一个较远的恶意节点可以使其周围的节点认为自己有一条到达基站的高质量路由,从而吸引其周围的流量。2l

南京邮电大学硕士研究生学位论文第三章无线传感器网络安全

图3—4虫洞攻击

(6)HELLO泛洪攻击

很多协议要求节点广播HELLO信息包来确定邻居节点,而收到该HELLO信息包的节点则会认为自身处在发送者正常的无线通信范围内。然而一个攻击者可以通过使用足够大的发射功率,广播路由或其他信息,使得网络中的每个节点都认为该恶意节点是它们的邻居节点。而事实上,由于该节点离恶意节点距离较远,以普通的发射功率传输的信息包根本到不了目的地,导致网络处于混乱状态,无法进行正常通信。

图3—5hello泛洪攻击

(7)告知收到欺骗

该攻击方式充分利用无线通信的特性。其目标是使发送者认为弱链路很强或者“死"节点是“活”的。比如,源节点向某一邻居节点发送信息包,当攻击者侦听到该邻居处于“死”或“将死”状态时,便冒充该邻居向源节点回复一个消息,告知收到信息包,源节点误以为节点处于“活’’状态,这样发往该邻居的数据相当于进入了“黑洞”,并最终导

南京邮电大学硕士研究生学位论文第三章无线传感器网络安全致数据包的丢失。

3.5针对路由层各种威胁的解决方案

3.5.1对外部攻击的对策

针对WSN路由层的大部分外部攻击,可以通过使用全局共享密钥的链路层加密和认证机制来防御。对数据包加密,攻击者由于不知道密钥,无法伪造欺骗数据包:同样不能解密也就无法篡改数据包。或者通过对数据包散列进行完整性保护,也可以防止攻击者破坏数据包。通过在加密的数据包里添加时间戳,可以防止对以前数据包的重放。在数据链路。层应用全局共享密钥对数据包加密。计算消息认证码可以防止攻击者实施告知收到欺骗攻

击、女巫攻击和HELLO泛洪攻击。由于攻击者无法取得共享密钥,无法正确计算消息认证码,接收节点不能认证该攻击者的数据包为合法数据包,因而将其拒在网络之外。相邻节点之间可通过与基站协商取得两节点间的共享密钥,通过计算消息认证码实现认证,从而成功抵抗外部攻击者。

3.5.2对各种内部攻击方式的对策

(1)女巫攻击.

内部攻击者不能被阻止加入网络,但是它应当只能使用它所妥协的节点的身份,使用全局共享密钥使得一个内部攻击者可以化装成任何(存在或不存在的)节点,因此必须确认节点身份。一个解决办法是每个节点都与可信任的基站共享一个唯一的对称密钥,两个需要通信的节点可以通过基站确认对方身份和建立共享密钥。然后相邻节点可通过协商的密钥实现认证和加密链路。为防止一个内部攻击者试图与网络中的所有节点建立共享密钥,基站可以给每个节点允许拥有的邻居数目设一个阈值,当节点的邻居数目超出该阈值时,基站发送出错消息。

(2)HELLO泛洪攻击

对于该攻击的一个可能的解决办法是通过信任基站,使用身份确认协议认证每一个邻居的身份,基站限制节点的邻居个数,当攻击者试图发起HELLO泛洪攻击时,必须被大量邻居认证,这将引起基站的注意。

(3)虫洞和槽洞

这两种攻击很难防御,尤其是两者联合攻击的时候。虫洞攻击难以觉察是因为攻击者23

南京邮电大学硕士研究生学位论文第三苹无线传感器网络安全使用一个私有的、对传感器网络不可见的、超出频率范围的信道;槽洞攻击对于那些需要广告某些信息(如剩余能量信息或估计端到端的可靠度以构造路由拓扑的信息)的协议很难防御,因为这些信息难以确认。地理路由协议可以解决虫洞和槽洞攻击。该协议中每个节点都保持自己绝对或是彼此相对的位置信息,节点之间按需形成地理位置拓扑结构,当虫洞攻击者妄图跨越物理拓扑时,局部节点可以通过彼此之间的拓扑信息来识破这种破坏,因为“邻居’’节点将会注意到两者之间的距离远远超出正常的通信范围。另外由于流量自然地流向基站的物理位置,别的位置很难吸引流量因而不能创建槽洞。

(4)选择性转发

只要妥协节点存在,就可能引发选择转发攻击。解决办法就是使用多径路由,这样即使攻击者丢弃数据包,数据包仍然可以从其它路径到达目标节点:而且节点通过多径路由收到数据包和数据包的几个副本,通过对比可以发现某些中间数据包的丢失,从而推测选择转发攻击点。

3.6本章小结

本章首先分析了无线传感器网络的安全弱点,给出了无线传感器网络的安全需求。然后分析了各层所面临的安全威胁并分别给出了具体的对策。最后着重分析了路由层面临的安全威胁和相应的解决方案。24

南京邮电大学硕士研究生学位论文第四章无线传感器网络的密钥管理

第四章无线传感器网络的密钥管理

本章介绍无线传感器网络中的密钥管理技术。首先介绍无线传感器网络密钥管理的评估指标,以及目前存在的几种无线传感器网络中的密钥管理机制;接下来分别对几种常见的密钥管理方案做详细的介绍,包括它们的设计思想和性能。

4.1密钥管理概述跚《33

密钥管理技术是数据加密技术中的重要一环,它处理密钥从生成、存储、备份/恢复、载入、验证、传递、保管、使用、分配、保护、更新、控制、丢失、吊销和销毁等多个方面的内容。它涵盖了密钥的整个生存周期,是整个加密系统中最薄弱的环节,密钥的管理与泄漏将直接导致明文内容的泄漏,那么一切的其它安全技术,无论是认证、接入等等都丧失了安全基础。

密钥既可以作为一个整体保存,也可以分散保存。整体保存的方法有人工记忆、外部记忆装置、密钥恢复、系统内部保存;分散保存的目的是尽量降低由于某个保管人或保管.装置的问题而导致密钥的泄漏。

密钥的备份可以采用和密钥的分散保存一样的方式,以免知道密钥的人太多;密钥的销毁要有管理和仲裁方案,否则密钥会被有意无意的丢失,从而造成对使用行为的否认。

密钥管理按照安全操作的相关顺序可以分为三个阶段:安全操作前的阶段,安全操作阶段和安全操作后的阶段。

(1)安全操作前的阶段:是指通信各方在安全通信前的原始阶段,此时密钥信息还没有生成,没有密钥可用来保护会话的安全。通信各方需要进行密钥的分配、密钥协商或者密钥生成来得到密钥从而进行后续的安全操作。

(2)安全操作阶段:在这一阶段通信各方可能己经拥有了很基本的密钥,如主密钥,加密密钥甚至会话密钥,通信各方可以直接进行安全通信。

(3)安全操作后的阶段:这个阶段的通信各方已经结束了通话,各种密钥处于非激活状态,通信各方可能是保存密钥以供下次通信时使用,也可能因为某些原因将密钥置于失效或者销毁密钥。比如当前会话密钥己经泄露或者当前会话密钥使用时间过长,窃听者己经有能力破解该密钥,此时可能需要重新生成或协商新密钥。25、

南京邮电大学硕士研究生学位论文第四章无线传感器网络的密钥管理

密钥生存期也称密钥有效期,它是一个指定的时间阶段,在此阶段中该密钥是有效的,可以用于某些算法将明文转换为密文或者将密文转换为明文。一旦密钥生存期结束,该密钥将不能继续用于加密或者解密。

密钥生存期的长度是由很多因素决定的,比如待加密信息的敏感程度,密钥泄露的危险程度,重新生成密钥的开销等。有效的控制密钥生存期也是密钥管理的一个重要部分。4.1.1密钥管理的评估指标【33-37】

在传统网络中我们往往通过分析密码管理方案所能提供的安全性来评估一个密钥管理方案的优劣,但是在无线传感器网络中,我们需要结合无线传感器网络自身的特点和限制进行分析,下面给出了一些具体的评估指标。

(1)安全性

因为密钥管理方案本身就是为了实现安全的目标而设计的,因此其安全性是首要考虑的因素,包括保密性、完整性、可用性等。

(2)抗攻击能力

由于传感器节点的脆弱性,使其容易受到恶意的物理攻击,导致秘密信息泄漏。抗攻击能力就是指当一个网络中的部分节点被攻击之后,对其它正常节点之间通讯的影响有多大。一个理想的密钥管理方案应该是在部分节点被攻击之后,对其它正常节点之间安全通讯不产生任何影响。

(3)网络的扩展性

在多数实际应用中,网络中部署大量的传感器节点,共同来完成要求的任务,所以密钥管理方案必须支持很大的网络规模。这是一个很重要的评估指标,直接关系到一个密钥管理方案的可用性。

(4)负载

对于节点电源能量来说,密钥管理方案必须具有很小的耗电量。另外,节点之间通讯消耗的电能远大于计算操作所消耗的电能,因此要求密钥管理方案中的通讯负载尽量小。对于节点的计算能力来说,传统网络中广泛采用的复杂的加密算法、签名算法都不能很好的应用于无线传感器网络中,需要设计计算更简单的密钥管理方案。同样,传感器节点的物理特性还决定了其内存容量的限制,一个节点可以储存的信息有限。而在许多预先分配的方案中,需要传感器节点预先保存一定的信息。一个符合实际应用的对密钥管理方案需要使每个节点预先分配信息尽可能少。

南京邮电大学硕士研冤生学位论文第四章无线传感器网络的密钥管理(5)网络的动态变化

网络的动态变化包括两种情况:节点的动态加入和离开。由于遭受攻击、电源耗尽等原因而不能工作的节点,方案必须要保证网络的后向安全性,即保证节点离开后不能继续获得网络中的重要数据。同时,有节点的离开就要求有新节点的加入,方案必须支持网络的扩充,而且能够保证网络的前向安全,即新节点不能得到其加入前网络内传输的秘密信息。

(6)认证

认证是无线传感器网络安全要求的一个重要因素,通过节点之间的认证,可以抵御多种攻击,例如复制节点、假冒节点等攻击方式。所以,是否能够实现节点间的认证也是无线传感器网络密钥管理方案的一个重要评估指标。

4.1.2密钥管理机制概述

密钥管理机制的选取必须根据无线传感器网络的特性、应用环境和规模。下面对常用的密钥管理机制做详细的分析,以及判断这种管理机制是否适用于无线传感器网络口2堋。(1)预置全局密钥机制

在这种机制中,无线传感器网络中的所有节点共享同一个全局密钥,所有的节点在通信中均利用该密钥进行加、解密及计算、验证MAC。这种机制在密钥的建立阶段所需的代价最小,但是安全性很差,尤其是抗攻击的能力很差。如果一个节点被俘或叛逆,它掌握了整个网络的密钥,就可以随意的破解其通信范围内的所有链路,获取传送的秘密信息。同时该叛逆节点还可以对其邻居节点发起主动攻击,摧毁整个网络。

(2)预置所有共享密钥

网络中的每个节点都保存与其它所有节点的共享密钥。如果网络规模为n个节点,’那么每个节点需要存储n.1个密钥。这种模式不依赖于汇聚节点,计算复杂度低,引导成功率为100%;任何两个节点之间的密钥是独享的,其他节点都不知道。这种模型缺点也很多:扩展性不好,无法加入新的节点,除非重建网络;网络的免疫力很低,一旦有节点被俘,敌人很容易通过该节点获得与所有节点之间的秘密并通过这些秘密攻破整个网络。这种机制在无线传感器网络中是不现实的。无线传感器网络一般具有很大的规模,那么节点需要保存很大数量的密钥,而节点的内存资源又非常有限,因此这种密钥分配机制会占用掉巨大的存储资源,也不利于动态拓扑下新节点的加入。‘(3)基于KDC的密钥分配机制

塑塞墅皇茎堂堡主堕壅生堂垡笙奎蔓婴童墨垡堡壁矍塑竺箜童塑筻翌

Distribution基于KDC的密钥管理方案需要一个可信的第三方,虽PKDC(KeyCenter),用于

在任何两节点之间建立共享的会话密钥。每个传感器节点与KDC之间共享一个会话密钥,KDC保存与所有节点的共享密钥。如果一个节点要与另外一个节点通信,这个节点可以向KDC发出请求,由KDC生成一个会话密钥,秘密的传送给请求的节点和被请求的节点。这个密钥就是这两个节点以后通信使用的共享会话密钥。这种方法可以较好的抵抗部分节点遭受的攻击,使这种攻击对网络其它节点间的通信产生较小的影响:基站作为一个可信中心,且具有相对较丰富的资源,那么基站就可以作为KDC,并且可以支持较大的网络规模;每个传感器节点只需预存与基站之间的共享密钥,计算和内存负载较小;可以通过KDC完成节点间的认证。但是这种方法可能会导致较大的通讯负载。在两个节点问建立会话密钥,需要多次与基站间的无线通讯,将会消耗很大的电源能量,尤其是如果节点离基站较远,那么节点用于与基站通讯的消耗将会导致节点可用性的急剧下降。4.2节中,我们将详细分析一个基于KDC的典型的密钥管理方案:SPINS方案。

(4)基于随机概率的密钥预分配方案

当传感器节点部署后,通过预分发的密钥进行密钥协商,邻接点间能够成功协商共享密钥的概率,即安全连通概率达到一定的值,使密钥共享图成为连通图,就可以实现整个网络的安全通信。这类方案是基于随机图论数学模型的。密钥预分配实现共享密钥协商一般需要三个步骤:密钥预分发阶段、共享密钥发现阶段、路径密钥建立阶段,在这种机制下,每个节点的通信代价与网络的规模没有关系。但是,为了保证安全性不变,每个节点需要的存储量将随网络规模的增大而线形增大,并且由于机制的概率特性,对于随机图的连通性有较高的要求,例如节点分布密度较小或者不均匀就会影响随机图的连通性。在4.3节中我们将给出几个典型的密钥预分配方案以及它的性能分析。

(5)基于位置的密钥预分配方案一一

基于位置的密钥对分配方案是对随机密钥预分配方案的一个改进。这类方案在随机密钥对模型的基础上引入了传感器节点的位置信息,每个节点都存放一个地理位置参数。基于位置的密钥预分配方案借助于位置信息,在相同网络规模、相同存储容量的条件下,可以提高两个邻居节点具有相同密钥对的概率,也能够提高网络抗击节点被俘获的能力。

除了将要在以下章节详细介绍的方案外,还有一些其它类型的密钥管理机制。例如,基于有限域多项式的密钥分配方案,基于分组部署策略的密钥分配方案,和一些大规模的密钥分配方案。

南京邮电大学硕士研究生学位论文第四章无线传感器网络的密钥管理4.2SPINS传感器网络安全协议

传感器网络安全协议(SPINS:SecurityProtocolsforSensorNetworks)是由AdrianPerrig等人提出的一种基本的安全协议‘3圳。它建立在对称密钥体系的基础上,由安全网络加密协议(鲫:SecudtyNetworkEncrypfionProtoc01)和广播认证协议(pTESLA)组成。前者用于实现点到点通信的机密性、完整性和新鲜性,后者实现网络广播消息的验证。

4.2.1安全网络加密协议SNEP

SNEP协议提供网络所需的数据机密性、认证性、完整性和新鲜性。假定节点A和B通过密钥协商建立会话密钥Ko和校验密钥‰c,节点A向B安全发送消息的过程为:

彳.jB:{D)。k.c>,MAC(锄c,CI{D)。%。c>)

其中D是明文消息,C是节点八B保持同步的计数器。发送的内容包括两部分:一是经过k和C加密的密文,二是使用‰c对C和密文生成的消息验证码。

上述的这个方案可以保证SNEP具有如下特性:

(1)机密性:由于敌手不知道整附和如c,无法破解A发送的密文。同时计数器C保证同样的明文每次产生的密文也不相同,有效防止己知明文攻击。

(2)完整性:由于附加了消息验证码MAC,B可以有效的对A发送的消息进行验证,防止数据完整性的破坏。

(3)抗重播攻击:由于采用了计数器C,使得敌手无法对消息验证码MAC进行重放攻击。(4)较弱的新鲜性:当B成功的解密并校验从A发送的消息时,计数器发生变换,可以使B收到的消息有序,保持信息的新鲜性。

4.2.2广播认证协议p.TESLA

SNEP协议可以较好的完成点对点的通信,但是对于广播消息的验证却有一定的困难。因为,发送方和每一个接收者都采用的不同的对称密钥,发送方无法产生多个接收方都可以验证的消息验证码。为了实现广播消息的认证,SPINS提供T"I_tTESLA协议。

(1)I上TESLA协议基本思想

认证广播协议的安全条件是“没有攻击者可以伪造正确的广播数据包”。pTESLA协议就是依据这个安全条件来设计的。认证本身不能防止恶意节点制造错误的数据包来干扰29

南京邮电大学硕士研究生学位论文第四章无线传感器网络的密钥管理系统的运行,只保证正确的数据包一定是由授权的节点发送出来的。ttTESLA协议的主要思想是先广播一个通过密钥墨狮认证的数据包,然后公布密钥%c。这样就保证了在密钥囊%c公布之前,没有人能够得到认证密钥的任何信息,也就没有办法在广播包正确认证之前伪造出正确的广播数据包。这样的协议构成恰好满足流认证广播的安全条件。gTESLA协议在设计过程中解决的问题:

①共享秘密问题。ttTESLA采用的是全网共享密钥生成算法的方法,而不是共享密钥池。真正的密钥池只在广播者(基站)中存放。这样无论实际的密钥池有多大,对节点来说都只需要存放相同的一段代码。

②密钥生成算法的单向性问题。密钥发布包是明文广播,所以恶意节点和正常节点一样可以获得密钥明文。ttTESLA协议为了防止恶意节点根据己知密钥明文和密钥生成算法推测出新的认证密钥,使用单向散列函数来解决密钥生成问题。单向散列函数的特性就是其逆函数不存在或者计算复杂度非常大。这样,即使恶意节点拥有了算法和己经公开的密钥,仍然不能推算出下一个要公布的密钥是什么。

③密钥发布包丢失问题。无线信道是一个没有质量保证的信道,数据冲突和丢失的可能性很大。如果一个节点丢失了密钥发布包,就会导致一个时段收到的广播数据包不能被正确认证。gTESLA协议之所以叫做容忍丢失的流认证协议,最主要一点就是它引入了密钥链机制,解决了丢失给认证带来的问题。该机制要求基站密钥池中存放的密钥不是相互独立的,而是经过单向密钥生成算法经过迭代运算产生出来的一串密钥。已知祖先密钥,可以用单向散列函数产生所有的子孙密钥。这样即使中间丢失几个发布的密钥,仍然可以根据最新的密钥把它们推算出来。

④时间同步和密钥公布延迟问题。为了解决拥塞问题和延迟问题,ttTESLA使用了周期性公布认证密钥的方式,一段时间内使用相同的认证密钥。这样的处理对于广播包频率较高的应用特别高效,对于频率低的应用也不会增加认证延迟。周期性更新密钥要求基站和节点之间要维持一个简单的同步,这样节点可以通过当时时钟判断公布的密钥是哪个时间段使用的密钥,然后用该密钥对该时间段中接收到的数据包进行认证。密钥使用时间和密钥公布时间的延迟是需要权衡的,太长可能导致节点需要大量的存储空间来缓存收到的广播包,太短会频繁切换密钥导致通信消耗过大。延迟时间的定义可以根据广播包的发送频率确定。

⑤密钥认证问题。节点对每个收到的密钥首先要确认它是从信任基站发送出来的,而不是一个恶意节点制造的。密钥生成算法的单向特性为密钥的确认提供了很好的手段。因

塑璺皇垂垡堡壁堡塑垫塑窒望笪堡查室堕皇奎兰堡主塑壅圭兰竺笙塞

为密钥是单向可推导的,所以已知前面获得的合法密钥可以验证新收到的密钥是不是合法的密钥:节点用单向密钥生成算法对新收到的密钥进行运算,如果能够得到原来收到的合法密钥,并且满足时间同步要求,那么新收到的密钥就是合法的,否则就是不合法的。但这个过程要求初始第一个密钥必须是确认合法的。这个初始认证是通过协议初始化过程完成的。gTESLA使SNEP协议来进行初始认证密钥和同步时间的协商。

(2)HTESLA协议过程描述

发送者首先生成一个密钥序列(密钥链),为了产生一个单向密钥链K(i=o,1,2,...n),基站随机选择一个密钥疋,并且通过连续使用一个单向散列函数F(x),相继产生其他的密钥lq=F(K。),然后将第一个密钥K用安全方式发送给各接收方。

FFFF

图4-1使用延迟密钥链实现源认证

发送方将整个消息的发送过程分为若干时间间隔,每个间隔内使用同一个校验密钥生成校验码。如图4—1所示,第一个时间间隔内发送分组P1,P2,使用墨为其生成验证码,第二个时间间隔发送分组P3,使用墨为其生成验证码。接收方收到一个广播分组时还没有相应的密钥,需要等到某个时延6后,发送方才广播这一密钥。比如,接收方在第一个时间间隔内收NPl、P2,会将其先缓存起来,经过6间隔后,发送方广播K,因为接收方和发送方保持了时钟同步,并且知道Ko、

的P1、P2。F(功,所以可以先验证墨的正确性,然后验证缓存

4.3基于随机概率的密钥预分配方案

目前在无线传感器网络中应用比较广泛的密钥分配方法就是密钥预分配体制,它要求在节点部署之前预先存入密钥信息。使得在网络建立初期共享密钥协商阶段更方便的建立安全连接。本节将讲述基于概率的随机密钥预分配的和几个典型的方案,并分析它们的安全性。3l

南京邮电大学硕士研究生学位论文第四章无线传感器网络的密钥管理4.3.1Eschenauer-Gligor基本密钥预分配方案脚删

EschenauerFf[1Gligor接[出了一种基于随机概率的无线传感器网络密钥预分配方案。旨在保证任意节点之间建立安全通道的前提下,尽量减少模型对节点资源的要求。它的基本思想是,一个比较大的密钥池,任何节点都拥有密钥池中一部分密钥,只要节点之间拥有一对相同密钥就可以建立安全通道。基本随机密钥预分布模型的具体实施过程如下:

(1)在一个比较大的密钥空间中为一个传感器网络选择一个密钥池S,并为每个密钥分配一个ID。在进行节点部署前,从密钥池S中选择k个密钥存储在每个节点中。这k个密钥称为节点的密钥环。k大小的选择要保证两个都拥有k个密钥的节点存在相同密钥的概率大于一个预先设定的概率P。

(2)节点布置好以后,节点开始进行密钥发现过程。节点广播自己密钥环中所有密钥的ID,寻找那些和自己有共享密钥的邻居节点。不过使用ID的一个弊病就是敌人可以通过交换的ID分析出安全网络拓扑,从而对网络造成威胁。

(3)根据网络的安全拓扑,节点和那些与自己没有共享密钥的邻居节点建立安全通信密钥。节点首先确定到达该邻居节点的一条安全路径,然后通过这条安全路径与该邻居节点协商一对路径密钥。未来这两个节点之间的通信将直接通过这一对路径密钥进行,而不再需要多次的中间转发。如果安全拓扑是连通的,则任何两个节点之间的安全路径总能找到。?

随机密钥预分布模型和基站预共享密钥相比,有很多优点,主要表现在:

a.节点仅存储密钥池中的部分密钥,大大降低每个节点存放密钥的数量和空间。

b.更适合于解决大规模的传感器网络的安全引导,因为大网络有相对比较小的统计涨落。

c.点到点的安全信道通信可以独立建立,减少网络安全对基站的依赖,基站仅仅作为一个简单的消息汇聚和任务协调的节点。即使基站被俘,也不会对整个网络造成威胁。

d.有效抑¥1JDOS攻击。

Eschenauer-Gligor方案具有比全局密钥和对密钥方案更好的抗攻击能力。攻击者虽然可以获取被俘获节点的k个密钥,但仅仅有k/S的概率成功攻破任一传感器安全链路。另外,虽然敌手可以重新构造与控制节点间的共享密钥,但却不会影响网络中别的节点。.32

南京邮电大学硕士研究生学位论文第四章无线传感器网络的密钥管理4.3.2推广的密钥预分发方案q-composite方案‘45‘49】

CarnegieMelton大学的HaoweilChan,AdrainPerrig和DawnSong提出Tq—composite方案t431,它是Eschen肌er-Gligor基本方案的一个推广。Eschenauer-Gigor基本方案要求两个邻节点间至少存在一个公共的预分发密钥,才能直接协商建立共享密钥。q-composite方案则要求两个邻节点至少要有q个公共的预分发密钥才能直接协商建立共享密钥。显然,Esehenauer-Gligor方案是q-composite方案的特殊情况(q=l时)。另外,Eschenauer-Gligor方案直接选取一个相同的公共密钥作为共享密钥,而q—composite方案采用所有相同公共密钥的某"i"Hash值作为公共密钥。

q-composite方案推广了基本方案,在密钥池S的大小和公共密钥个数方面有改进。

在初始化阶段,从密钥空间中生成密钥池S。从密钥池中为每个节点选择k个密钥作为节点的密钥环。共享密钥发现阶段与基本方案类似,但节点需要发现它与哪个邻居节点具有q个以上的公共密钥。存在q锄个共享密钥的节点间协商建立密钥K=hash(墨II乞Jf...1Ikq.),而公共密钥少于q个节点需要通过第三个中间节点建立共享密钥。如果密钥池过大,则两个节点间存在至少q个公共密钥的概率就会小于给定的概率P;若密钥池过小,则网络系统的安全性就会减小。所以必须选取合适大小的密钥池,兼顾以上两个要求。

假定被捕获节点的数目为x,令p(f)表示两个节点间存在i个公共密钥的概率。则网络中其他节点间的安全链路被攻破的概率,即被攻占的链路所占的比例为:

厶=砉(1-”扣等

q-composite方案在捕获节点不太大时,具有很好的抗节点被捕获的攻击。但是随着捕获节点的个数增加,方案的性能将逐渐变差,在某个特定的点之后,方案的性能变的比基本方案更差。

4.4本章小结

本章主要讲述了无线传感器网络中的密钥管理。首先给出了无线传感器网络密钥管理的评估指标,简要比较了目前流行的几种密钥管理体制;然后针对几种典型的密钥管理体制给出了详细的介绍,以便今后在具体应用中选择最佳密钥管理方案。

南京邮电大学硕士研究生学位论文第五章分簇传感器网络的预防检测方案

第五章分簇传感器网络的预防检测方案

实际应用中考虑到能量问题,多采用基于分簇的传感器网络,这种网络有其自身的一些特点。本章给出一种针对该网络的预防和检测方案。并在分析各方案的基础上,提出一些改进方案。

5.1研究现状

传感器网络通常布置在无人区域,其节点容易遭受各种攻击从而被妥协或者失效。这些受妥节点将会给网络带来非常大的威胁,甚至破获整个网络的正常通信。为此,研究检测各种妥协节点的方法对于确保传感器网络安全具有重要的意义。传统的入侵检测采用的方法和技术通常由误用检测(按预定模式搜寻事件数据)和异常检测(按异常模式搜寻事件数据,并用数学术语进行标识)组成。然而传感器网络由于其自身的一些特点,使得传统检测方法并不适合这种网络。

5.2一种入侵预防方案

下面给出一种基于分簇的传感器网络的预防方案,这里作了以下假设:

(1)无线传感器网络中的数据包被分成两类:一类是控制消息,比如广播以及路由更新等:另一类是感知的数据信息。通常,控制消息要比感知数据小。

(2)传感器节点之间具有松散的时间同步。簇头和它的成员节点之间具有松散的时间同步[45-4s]。

5.2.1认证控制消息

在分簇传感器网络中,基站和簇头经常广播或者发送路由更新等控制消息到成员节点以便管理整个网络。这些控制消息经常从一个或多个传递节点传输。控制消息对整个网络至关重要,因此必须保证这些控制消息的安全。一方面要保证控制消息的机密性,另一方面要确保控制消息的真实性和完整性。

这里利用加密机制来确保控制消息的机密性。在实际传输过程中采用密文传输,这样34

南京邮电大学硕士研究生学位论文第五章分簇传感器网络的预防检测方案以来即使有攻击者窃取了数据,也不会影响数据的安全性。因为一旦有攻击者得知控制消息,就会掌握整个网络情况,从而会很容易的对网络实施攻击。传感器网络由于其自身的资源限制,一般采用计算和存储开销较小的对称加密算法RC5来实现。

为了确保得到可靠的控制消息,发送者必须对控制消息追加一个消息认证码以便对控制消息进行验证。在一个多跳的无线传感器网络中,发送者可能是基站、簇头或者中间节点。当一个中间节点接收到控制消息时,该节点检查其消息认证码,并用该中间节点产生的新的消息认证码替代原来的消息认证码。消息认证码的验证以及替代一直沿着传递路径进行,直到该控制消息到达目的地。传递过程中一旦发现有一个消息认证码不正确,则就丢弃该控制消息。簇头、中间节点以及基站分别使用不同的密钥来生成消息认证码。对簇头和中间节点而言,使用与它们下一跳节点共享的密钥来产生MAC。对于基站而言,使用单独密钥来生成MAC。

在提出的基于认证的入侵预防方案中,发送者(u)发送控制消息(M)、当前时间戳(乃)以及由密钥对(k)或者单独密钥生成的MAC到接收者(H):

材一M:M,乃,心C(疋n,MI乏)

Ml乏表示M和瓦的连接,刎c(K,Ml互)表示用U和u共享的密钥K为Ml疋产生的消息认证码。使用MAC可以确保消息M的真实性和完整性,使用Z可以防止重复攻击。由于簇头,中间节点以及基站发送的控制消息M通常比较小,所以产生附加MAC通常不会消耗太多能量。为了保证控制消息的机密性,在进行消息认证的过程中,可以采用密文认证。具体如(5。1)式所示:

甜一一:q似),乙,刎c(‰,%(M)l乃)(5-1)

这里Cr(M)表示通过加密手段对控制消息进行加密而产生的密文信息。由于主要关心的是控制消息的可靠性,加之加密过程会增加系统开销,所以一般情况下,采用明文认证。但是在安全性要求较高的应用中,有必要采用密文认证。

控制消息一般由基站或者簇头产生并发送到其它节点,另外中间节点也需要进行控制消息的转送。控制消息的认证是一个逐步进行的过程,这样可以确保控制消息在整个传输过程中的安全,防止中间传输节点传输错误的控制消息。在该方案中一旦发现不合法的控制消息,立即丢弃该控制消息。

南京邮电大学硕士研究生学位论文第五章分簇传感器网络的预防检测方案5.2.2认证感知数据

在分簇传感器网络中,成员节点先将感知数据发送到簇头,然后由簇头将汇聚的感知数据发送到基站。当一个成员节点IVlN(E)发送感知数据D到簇头CH(“)时,簇头甜需要校验数据D以避免传递伪造数据或者产生冗余数据。因此在传递感知数据的过程中,不但要确保数据的安全性,同时也要保证数据来源的可靠性和完整性。通过数据加密机制来确保数据的安全性,整个数据在传输过程中都进行密文传输。通常利用传输节点之间共享的密钥对数据进行加密。为了确保感知数据的真实性和完整性,有必要对感知数据进行认证。感知数据的泄密在一般应用中,不会给网络带来什么危险。最关心的是能够得到可靠的感知数据,因此这里重点考虑感知数据的可靠性。由于同一簇内的所有节点共享同一个簇密钥,即使检测到该簇内某个节点的错误行为,也不能标识受到妥协的成员节点。因此,使用共享密钥而不用簇密钥能够帮助确定妥协的节点。这是因为,共享密钥是在“和

’

vf之间共享,故”能容易确定具体的E。

可以采用以下几种方法来实现对感知数据的认证。

(1)消息认证码

在感知数据传输过程中,通过增加感知数据的消息认证码来实现对感知数据的认证。具体过程可用(5.2)式表示:

K一“:D,瓦,刎C(k,DI乃)(5—2)

这里D为感知数据,乃为时间戳,k为簇头和节点vf之间的共享密钥,刎c(‰,DI乏)表示用甜和M的共享密钥h为DIt产生的消息认证码。使用MAC可以确保感知数据D的真实性和完整性,使用Z可以防止感知数据的重复发送。由于传送的感知数据D通常比较大,所以产生附加感知数据的MAC会增加网络能量消耗,一般不宣采用这种认证方式。当然在感知数据量很小的情况下,可以采用这种方式。,

为了确保感知数据的机密性,在实际应用中可以采用密文认证。一般在传输中不是直接进行明文传输,所以通常对加密的感知数据进行认证。具体认证过程见(5.3)式所示:

B"--}U:e%(D),乃,此4c(‰,G%(D)I正)(5-3)

其中%(D)表示通过加密手段对感知数据D加密而产生的密文。加密过程本身会带36

南京邮电大学硕士研究生学位论文第五章分簇传感器网络的预防检测方案来计算开销,所以这种方式更不能用于传感器网络。

(2)周期性认证

感知数据通常都比较大,所以附加感知数据的消息认证码通常会带来大量的能量损耗。如果成员节点每次传输感知数据都要附加该感知数据的MAC的话,成员节点的能量根本就不能满足一般的应用要求。簇头和成员节点之间具有松散的时间同步,所以可以采用分时认证。即每隔一个时间段,对传输的感知数据进行一次认证,如果认证结果表明该数据可靠,那么就认为该时间段内传输的所有感知数据均是可靠的。否则,认为该时间段内传输的数据均不可靠,并丢弃这些不可靠的数据。

该方法的关键是如何选取合理的时间周期。时间周期过长,安全性就无法保障;时间周期过短,能量消耗就会过大。在具体应用中要权衡网络资源以及安全性两方面的因素,合理确定时间周期,从而最大化的发挥该方法的优势。

(3)标识符认证

如上所述,针对感知数据的消息认证码方式和周期性认证方式均存在一些不足,这里利用节点标识符进行认证。由于成员节点具有惟一的标识符ID,所以每次传输感知数据时附加上成员节点的标识符以及标识符的MAC,通过验证该MAC可以确保数据来源的可靠性。具体过程如(5.4)式所示:

■一“:D,ID,,乏,刎C(Kn,ID,I乙)(5-4)

这里皿表示成员节点哆的标识符。该方法有效减少了验证过程的能量消耗,但是无法保证感知数据的完整性。另外,由于不管数据源是否可靠都要进行感知数据的传输,所以可能增加了一些不必要的数据传输。’37

南京邮电大学硕士研究生学位论文第五章分簇传感器网络的预防检测方案

图5.1成员节点发送感知数据到簇头

(4)密钥机制认证

由于D量大而且周期性地从M向U发送,所以产生其MAC耗时而且开销大,这对无线传感器网络而言没有实际意义。由于同一簇内的所有节点共享同一个簇密钥,即使检测到该簇内某节点的错误行为,也不能标识受到妥协的成员节点。因此,使用共享密钥而不用簇密钥能够帮助确定受到妥协的节点。流程图如图5.1所示,

详细过程见下面解释:

步骤1:u使用一随机初始密钥K;,然后利用单向散列函数f(x)产生一个会话密钥链:蟛,髟巾髟珈…,《,其中蟛一。2/(髟)。

步骤2:H发送密钥链的第一个密钥磷给“:坼--.》u:{《>如

步骤3:设置x=l,表示《是D的第一个认证密钥。38

南京邮电大学硕士研究生学位论文第五章分簇传感器网络的预防检测方案步骤4:判断X是否等于j,如果x等于j,转向步骤l,重新生成会话密钥链;否则转向步骤5。

步骤5:%发送D以及密钥链中第x个认证密钥《到u:M--)'U:(霹,D)~。

步骤6:X---x+l,转向步骤40.‘

M产生随机密钥K;以便在发送感知数据D前生成一个长度为j+1的会话密钥链。当M发送D时,从该密钥链中选择一密钥作为D的认证密钥。在D发送后,密钥链中下一个密钥被选作下一感知数据的认证密钥。当该密钥链中最后一个密钥K:被使用后,将重新生成新的密钥链。对簇头来说,一旦U收到密钥链中用密钥Kn加密的第一个认证密钥鹾,u能够用认证密钥《和单向散列函数f(x)校验第x个感知数据。如果认证密钥是可信的,那么U信任D。流程图如图5.2所示:

图5-2簇头验证收到的感知数据

详细过程见下面解释:

步骤1-获得第x个感知数据D的认证密钥:b嘲耐。

步骤2:用单向散列函数处理获得的认证密钥:K唧=/(如棚耐)。

步骤3:判断足te.mp是否等于《-1,如果等于则表明D可信,否则D不可信。39

南京邮电大学硕士研究生学位论文第五章分簇传感器网络的预防检测方案5.2.3方案分析

(1)安全性分析

由上述分析可知,认证可以防御大部分攻击。考虑到网络中控制消息和感知数据的作用和大小不同,本方案分别针对这两种数据采用了不同的认证方案。

控制消息通常是从基站或者簇头发给成员节点,其数据量不大,可采用消息认证码方式确保消息的完整性以及发送源的可靠性。同时,传送时间戳可以确保消息的新鲜性。此认证过程不是一味的从发送源到某一接收节点的一次性认证,该方案考虑了多跳网络的特性,采用逐步认证的方式,确保了整个传输过程的安全。

感知数据通常是从成员节点发给簇头节点,其数据量大,且重复性高,本文建议使用密钥认证以确保数据源的可信性。该方案采用了簇头和成员节点之间的共享密钥,可以确定受到妥协的节点,以便对妥协节点进行相应的处理。此外,该方案不但可以确定成员节点,而且可以确定某个成员节点的第几个感知数据。

(2)效率分析

本方案充分考虑了节点计算速度、电源能量、通信能力和存储空间非常有限的特点,分别针对两种不同的数据采用了不同的认证方案,尽可能地减少了数据传输量。并根据二者各自的特点,分别采用了不同的认证技术,减少了整个过程的计算量、存储能量以及通信开销,从而提高了方案的执行效率。

5.2.4方案改进

基站或簇头发送的控制消息负责管理整个传感器网络,控制消息的安全关系着整个传感器网络的安全,所以要尽量确保控制消息的安全。前面提出的预防方案中,一旦有一个成员节点认为收到的控制消息不可靠,它就立即丢弃该控制消息。这样以来,与该成员节点相邻的其它节点就不会接收到这个控制消息。这样完全能够阻止错误控制消息的接收,但是存在一个问题。如果该成员节点已经被攻击者俘获,那么它会把可靠控制消息当作错误控制消息而丢弃,这样以来就会导致其它节点无法正常接收网络的控制消息,从而致使基站或簇头无法管理整个网络。

为了解决这个问题,在控制消息认证过程中采用多节点联合确认的方式来确保控制消息的安全。不是简单的依靠一个节点的认证结果,而是综合判断n个节点的认证结果(这里n表示联合认证节点数)。只有当n个节点一致认为某个控制消息不可靠时,节点才丢

壹室坚皇查堂堡主堡窒圭堂垡望奎苎至童坌璧箜壁壁堕竺塑望堕丝型銮壅弃该控制消息。n值是该方案的关键,n值过大,一方面会增加通信成本(因为联合认证需要这n个节点之间相互通信),另一方面会降低网络的安全性(因为需要11个节点同时认可,网络才会丢弃错误控制消息)。因此,在具体应用过程中要选择合适的n值。

n值一般在网络初始化阶段确定。相互联系的n个节点对接收到的控制消息分别进行认证,并及时相互发送认证结果,并根据联合认证的结果确定是否丢弃该控制消息。

另外前面给出的方案对于可靠的控制消息也是依靠单一节点进行认证的。同样为了防止个别妥协节点对网络的破坏,也建议采用联合认证方式来确保控制消息的可靠性。

提议的联合认证控制消息的方式,可以有效减少妥协节点给网络带来的危害,增强了网络的安全性。该方案不足之处在于增加了网络开销。所以在具体应用中要权衡这两方面的因素,确定最佳n值,以最大化发挥该方案的优势。

5.3一种入侵检测方案

虽然基于认证的入侵预防方案能够抵抗外来攻击,但是无线传感器网络内部妥协传感器节点的攻击威胁仍然存在。给出的节能的入侵检测方案能有效检测并且撤除受到妥协的传感器节点。一

通常有三类异常数据包传输:包丢弃,包复制以及包干扰【50】。包丢弃意味着一个传感器节点丢掉其应该传递的数据包。包复制意味着一个传感器节点复制该传递的数据包。当一个传感器节点花费大量带宽发送大批数据包时,称为包干扰。

在分簇路由协议中,簇头和成员节点具有不同的作用。因此,本方案分别针对簇头和成员节点采用了两种不同的监测方法。在提议的节能的入侵检测方案中,几个成员节点协同监测一个簇头,而簇头负责监测本簇内的所有成员节点。

5.3.1监测簇头

每个簇内的成员节点均被分成若干个组,每组有k个传感器节点。各组内的节点依次监测簇头。把当前活动组内的节点称为监测节点。方案中用到的符号解释如下:m:簇内成员节点总数。

k:各组内监测节点数目。(k≤m)

g:簇内成员节点被分成的组数。(g砌/k)

T:在分簇路由协议中重新分簇的时间周期。

t:各组监测簇头的时间(t=T/g)。41

南京邮电大学硕士研究生学位论文第五章分簇传感器网络的预防检测方案Energy(v):节点v的能量状态。

GID(1'1,1'2,屹…):表示属于同一个D为X的组。

{M)K:用密钥k加密的消息。

k:簇头和成员节点共享的密钥。

疋:簇密钥。

下面将详细介绍方案执行过程。

(1)监测节点的管理。

.步骤1分发能量状态:簇头被选举以后,每个成员节点发送用密钥加密的该节点的能量状态信息到U,如式(5.5>所示。

%斗Ⅳ:{勘P倒(M))k(5-5)

步骤2忽略低能量的节点:U根据接收的各成员节点的能量状态信息对其成员节点的能量状态按照从高到低进行排序。根据排序结果,选取最前面的k*g个节点来监测U,并忽略没有足够能量的节点。

步骤3对成员节点进行分组:u将步骤2中选择的成员节点随机地分为g个大小为k的组。然后,U广播各分组ID以及时间t给所有的成员节点,广播信息用簇密钥进行加密,如.式(5.6)所示

U一■:{@DI似…,’,),...,GIDg(v,...,V),,)勋(5—6)

步骤4监测簇头:成员节点接收到各组D以及时间t后,各组内的成员节点以时间t为间隔依次轮流监测U,一旦发现簇头的异常行为,就发布报警消息。

(2)对异常簇头的响应

由于监测报警消息可能被妥协节点伪造,所以仅根据一个监测节点的监测报警消息就判断一个簇头为攻击者是不可靠的。因此,至少要有X个监测节点都监测到同一簇头的异常行为时,监测报警消息才是可信的。另外,由于传感器节点布置后位置相对固定,所以撤除信息应限定在本簇内。一旦异常簇头被监测节点从簇内撤除,它将不能与其它传感器节点通信。一个异常簇头的撤除过程描述如下。

这里用到的符号解释如下:

Alarm{u}:指控簇头U是一个恶意节点的报警消息。

X:报警极限。当一个成员节点收到大于或等于X个报警消息时,它将撤除该异常簇头。42

南京邮电大学硕士研究生学位论文第五章分簇传感器网络的预防检测方案k:。监测节点和它的邻居节点之间的密钥。

监测节点发布报警消息:当一个监测节点(w)监测到簇头(u)的异常行为时,它发布一个报警消息以通知它的所有邻居节点,如式(5.7)所示。

w—M:Alarm{u>,MAC{K。,Alarm{u}}(5—7)

成员节点更新报警表。每个传感器节点维护一个报警表(表5.1所示)以便记录收到的报警消息。一个报警表包含三个域。第一个域,“异常节点",记录可疑簇头的D。第二个域,“报警数",统计不同监测节点对该可疑簇头发布的报警消息数。第三个域,“监测节点’’,列举报警消息发布者。例如,式(5.7)中的报警消息被记录在表5.1中。当M收到从W发送的一个报警消息时,它检查该报警表以便采取下一步行动。

表5-I成员节点的报警表

异常节点

“报警数l监测节点W

(3)确定报警极限X

报警极限是影响本方案性能的重要因素,应该仔细确定报警极限X。如果X太小,那么报警消息将会太灵敏。如果X太大,检测异常簇头将会变得非常困难。因此,X值通常由安全需求来确定。节点妥协概率£是一个节点被妥协的概率,其值由节点布置的环境确定。假设,战地,博物馆以及医院,只可被分别设为0.7,0.4以及O.2。由于战地比其它环境更危险,所以它有更高的只值。

在本方案中,成员节点必须收到X个不同的监测节点发送的监测报警消息才能废除一个簇头。这意味着在废除一个簇头节点之前,攻击者必须妥协X个监测节点。(£)J是X个监测节点被妥协的概率。因为的范围从0到1,所以X越大,(£)膏将越小。

报警极限X由£表示的环境以及安全需求秒来确定,如式(5.8)所示。

(£)J<秒

一个攻击者能够废除一个簇头的概率要求小于秒。

这里p由具体应用的安全要求来确定。例如,如果一个无线传感器网络被布置在战地(假设£选O.7),而且要求8<0.2,那么从式(5.8)可以容易地确定X值为5。

(4)确定分组大小k43(5.8)

塑室坚皇丕堂堡圭婴壅竺堂垡望茎茎墨兰坌篓堡壁墨塑竺箜堡堕竺塑查塞

如果k越小,那么将会得到更多更小的分组。在这种情况下,分给各组的监测时间t将会变小,并且监测一个簇头节点所需能量也会减少。当然,安全性也会降低。因此,在提议的方案中,一个适中的k值需要在能量和安全之间进行权衡。P定义为一个监测节点未能检测到一个攻击者恶意行为的概率【511。晶表示一个攻击者被检测到的概率。晶是P,X以及k的函数,如式(5.9)所示。

血

%=∑G(1-P)‘pk一(5—9)

在前面例子中,一个无线传感器网络被布置在战地,其X被确定为5。假设P=O.1,如果要求昂--0.9,那么根据等式(5—9)可以得到k为7。由此可见,可以根据E昂及x值确定分组大小k的值,其中易由具体应用确定。

5.3.2监测成员节点

在基于分簇的传感器网络中,由于每个成员节点都要发送感知数据到簇头,所以簇头有权监测其所有成员节点。一旦簇头检测到任一成员节点的恶意行为,它将抑制该异常节点。在该方案中使用的是成员节点与簇头之间的共享密钥K砖,所以簇头能够惟一确定受妥成员节点。比如,如果检测到一个与簇头有共享密钥的成员节点的恶意行为,那么该成员节点可能已经受到威胁。

5.3.3方案分析

分簇传感器网络中簇头节点和成员节点具有不同的作用,本方案分别针对这两种节点设计了不同的监测方案。

考虑到监测报警消息可能被妥协节点伪造,所以仅根据一个监测节点的监测报警消息就判断一个簇头节点是否为攻击者是不可靠的。因此通过建立报警表来统计各个监测节点的报警消息。当至少有X(报警极限)个监测节点监测到同一簇头的异常行为时,才认为该簇头为妥协节点。报警极限的选择要根据不同的安全需要,不能太大,也不能太小,该值直接影响检测的效率及准确性。在该方案中充分考虑了报警消息的重复发送,防止同一监测节点发送数个报警消息,确保报警消息来源的广泛性。也就是说,需要报警极限X个不同监测节点监测到簇头的恶意行为时,才能确认该簇头为妥协簇头。这样可以保证检44

南京邮电大学硕士研究生学位论文第五荦分簇传感器网络的预防检测方案测结果的正确性,以防止误判断。

成员节点的作用相对于簇头节点而言没那么重要,簇头负责管理本簇内的所有成员节点,所以簇头节点有权有义务监测本簇内的所有成员节点,一旦发现恶意成员节点,簇头节点将遏制该节点。因为簇头节点U和成员节点%之间通过共享密钥K。进行通信,所以簇头节点能够确定具体的妥协节点。这种交互的监测方案可以有效确保无线传感器网络的安全。

本方案充分考虑了传感器节点的能量因素。一开始各个成员节点负责将其本身的能量状态信息发送到簇头节点,簇头节点按照能量大小进行排序,对于低能量的节点,不允许其担任监测节点。这样就充分保证了各个监测节点的能量。另外,在监测过程中通过引入分组的概念,能够有效节省各监测节点的能量。最后,监测节点发送的报警信息往往是一些简单的状态以及节点标识信息,信息量比较小,充分考虑了传感器节点能量有限的特点。在实际应用中,可以考虑预定一些能量相对高的节点来做监测节点,这样可以有效保证监测节点的能量。

报警极限X和组大小k是影响该方案的重要因素,分析了决定这两个参数的各种因素,提出了式(5.8)和(5.9),通过它们可以确定其值。不同应用要求具有不同的环境参数以及安全要求,通过这些应用要求可以合理确定这两个参数值,从而可以取得最佳检测效果。

5.4本章小结

本章给出了针对分簇传感器网络的入侵预防和检测方案。本方案充分考虑了传感器网络资源有限的特点,分别针对控制消息和感知数据设计了不同的认证方案,并指出了各种方法的优缺点,提出了几种改进措施;另外考虑到簇头和成员节点的不同作用,设计了不同的监测方法。本方案不但可以防御外来攻击,而且可以防止网络内部妥协节点对网络的

‘破坏。通过分析可知,该方案在性能、效率、节能等方面都具有一定优势。

45

南京邮电大学硕士研究生学位论文第六章总结与展望

第六章总结与展望

6.1总结

本文首先在介绍无线传感器网络的基础上引出其安全性问题,并指出足够的安全性是传感器网络得以应用的前提。然后主要分析了无线传感器网络各层所面临的安全威胁,并给出了具体的对策;重点分析了路由层面临的威胁及其解决方案。对几种常见的密钥管理机制进行了详细的分析,指出了其优缺点和应用的场合,以便今后在具体应用中选择最佳的密钥管理方案。最后给出了一种针对分簇传感器网络的预防和检测方案。并提出了几种改进措施。本方案不但可以防御外来攻击,而且可以防止网络内部妥协节点对网络的破坏。通过分析可知,该方案在性能、效率、节能等方面都具有一定优势。

6.2展望

无线传感器网络的研究在国际上正越来越多地受到人们的关注,有关研究正在开展,但总的来说,对于传感器网络的研究,特别是对于安全的研究还处于起步阶段。随着研究的不断深入,以及信息安全问题的日益突出,无线传感器网络安全的研究必将得到更广泛的重视。在本文的基础上,未来的工作将主要是在实际传感器节点上实现给出的针对基于分簇传感器网络的入侵预防和检测方案,并结合具体的传感器网络应用环境,从密钥管理,认证以及入侵检测等方面考虑,设计出一种合理的安全体系结构来确保网络的安全,逐步实现已提出的各种传感器网络安全方案。

南京邮电大学硕士研究生学位论文致谢

致谢

回顾过去两年半的硕士生活,我得到了许多老师、同学、朋友和亲人的指导、帮助、关心和鼓励,在此向他们表示衷心的感谢。

首先,感谢指导老师龚建荣教授的悉心指导。龚老师广博的知识和耐心的教诲,给我留下了深刻的印象,对我今后的学习和工作有巨大的帮助。他那令人敬佩的开拓性学术思想使我受益匪浅,认真的治学态度和严谨的学术作风是我学习的楷模。。在科研和生活中他都以身作则,在他身上体现了当代知识分子的风范。在平时的科研过程中,龚老师提出了很多中肯的建议,并且注意培养我独立严谨的治学态度。在他的指导下,我掌握了通信技术的基本研究和实现方法。这些都将使我终生受益。在论文的写作过程中,龚老师多次提出宝贵的修改意见,使得论文能顺利完成,在此深表谢意。

感谢所有实验室的同窗特别是金建国、徐建松、厉霞明、刘冬梅、雷鸣、康翔等,彼此建立了良好的互助关系,对我的学习和科研有重大帮助,在此表示感谢。

最后我要感谢我的父母,正是他们在我漫漫的长求学生涯中给了我最大的关心、理解、支持和鼓励,并且始终竭尽全力地给予我最好的学习和生活条件。47

南京邮电大学硕士研究生学位论文参考文献

参考文献

【1]PisterKHohltB.1eongJ.I、,y—AsensornetworkiIm锻仃u咖re.2003.

【2】孙利民,李建中、陈渝,朱红松.无线传感器网络.北京:清华大学出版社,2005年5月

【3】任丰原,黄海宁,林闯.无线传感器网络.软件学报,2003,14(7):1282—1291[4]AkyildizLF,SuWL,SankamsubramaniamY,Cayirci

CommunicationsMagazine,2002,40(8):102—114E.Asurveyonsensornetworks.IEEE

[5]AgreJ,ClareL.Anintegratedarchitectureforcooperativesensingnetworks.IEEEComputerMagazine,2000,33(5):106—108

【6]ShihE,ChoS,Iekes

wirelessN.Physical∞llSOrlayerdrivenprotocolandofalgorithmthe

,designforenergy-efficientnetworks.In:ProceedingsACMMobiOom2001.Rome:ACMPress,2001.272—286

【7]J.Deng,R.Hart,andS.Mishra.INSENS:Intrusion-Tolerant

onRoutinginWirelessSensorNetworks.Inthe23rdIEEEInternationalConferenceDistributedComputingSystems,2003

【8]WilliamStallings著,刘玉珍,王丽娜,傅建明等译,密码编码学与网络安全一原理与实践(第三版),电子工业出版社,2004

[9]RonaldL.Rivest.TheRC5EncryptionAlgorithm.MITLaboratoryforComputerScience.RevisedMarch20,1997.

【10]ChrisKarlof,DavidWagner.Secure

Countermeasures.Proceedingsofthe

【11]YinhChunRoutinginWirelessSensorNetworks"Attacksand1stIEEE2003IEEEInternationalWorkshop,May,2003Hu,AdrianPerrig,andDavidBJohnson.Wormholedetectioninwirelessadhoenetworks.TechPep.TR01-384,DepartmentofComputerScience,RiceUniversity,June,2002[12]JohnRDouceur.TheSybilAttack.InIstInternationalWorkshoponPeer-to-PeerSystems(IPTPS02),2002

[13]Newman,B.andT.Ts’O,Kerberos:anAuthenticationServiceforComputerNetworks.IEEECommunicationsMagazine,32(September1994),33-38

[14]Needharn,R.andM.Schroeder.UsingEncryptionforAuthenticationinLargeNetworksof

南京邮电大学硕士研究生学位论文

Computers.CommunicationsoftheACM,21(12),

参考文献

【15]Laurent

EschenauerandDVirgil.Gligor.Akey-managementschemefordistributed

sensor

networks.InProceedingsofthe9th

ACM

Conference

on

Computer

and

Communication

Security,November2002。41_47

[16]HCHAN≯.Perdgand

IEEESymposium

on

DSong.Randomkeypredistributionschemesfor

sensor

networks.In

SecurityandPrivacy.Berkeley,California,2003.197-213

SGChen.KeyPre—distributionUsingSensorPre-deployment

session

in

【17】W

Du,L

Fang,RWangand

reviewed

Knowledge.Peerposter

ACMWorkshopon—W'treless

Security,in

conjunction

【18]D

withACMMobiCom2003.September,2003.

sensor

LiuandPNing.Establishingpairwisekeysindistributed

on

networks.In10thACM

Conference

【19]D

Liu,P

CompterandCommunicationsSecurity,October,2003

PairwiseKeyEstablishmentsforStaticSensor

Ning.Location-Based

on

Networks.In

2003ACMWorkshopSecurityinAdHoc

class

of

andSensorNetworks,October2003

key

generation

【20]R

BLOM.An

optimal

of

symmetric

systems.Advances

in

in

Cryptology:Proceedings

EUROCRYPT、84,Lecture

Notes

Computer

Science,Springer-Verlag209,1985.335—338

[21]Y.Yaoand

J.Gehrke,Thecougarapproach

to

in-network

queryprocessing

’

in

sensor

networks,inSIGMODRecord,September2002

[22]N.Sadagopan

et

a1.,TheACQUIREmechanismforefficientqueryingin

FirstInternationalWorkshop

on

sensor

networks,in

and

theProceedingsofthe

Sensor

Network

Protocol

Applications,Anchorage,Alaska,May2003[231S.Lindsey

Information

and

C.S.Raghavendra,PEGASIS:Power

Efficient

IEEE

Gathering

in

Sensor

Systems,in

the

Proceedings

ofthe

Aerospace

Conference,Big

Sky,Montana,March2002

【24]A.Manjeshwarand

D.EAgrawal,TEEN:AProtocolforEnhancedEfficiencyin

on

Wireless

SensorNetworks,intheProceedingsofthe1stInternationalWorkshop

Paralleland

Distributed

Computing

2001

Issuesin

WirelessNetworksandMobile

Computing,San

Francisco,CA,April【25]A.Manjeshwar

andD.EAgrawal,APTEEN:AHybridProtocolfor

Sensor

EfficientRoutingand

theProceedingsofthe

ComprehensiveInformationRetrievalinWireless

2ndInternational

Networks,in

Workshop

on

ParallelandDistributedComputingIssuesin

49

WirelessNetworks

南京邮电大学硕士研究生学位论文and

参考文献

2002

and

Mobilecomputing,Ft.Lauderdale,FL,April

[26]PerrigAdrian,SzewczykRobert,WenVictor,CullerDavid

protocolsforsensor

Tygar

D…J

Spins:Security

networks.W№lessNetworks,8:521”C

and

534,2002.

Resilient,Energy

Efficient

[27]D.Ganesart,R.Govindan,S.ShenkerMultipath

Routingin

D.Estrin,Highly

Wireless

Sensor

Networks,MobileComputing

andCommunication

Review(MC2R)Vol

1.,No.2.2002

routingprotocols,in

[28】YC.Hu,A.Perrig,D.B.Johnson,Efficientsecuritymechanismsfor

Proc.OftheTenthAnnualNetworkandDistributedSystemSecurityDiego,CA,February2003

Symposium,NDSS’03,San

[29]J.Deng,R.Han,and

S.Mishra,INSENS:Intrusion?TolerantRouting

IEEE

International

2003

aggregationin

in

Wireless

Sensor

Networks,In

the23rdConference

on

Distributed

Computing

Systems(ICDCS2003),Providence,RI,May

【30]B.Przydatek,D.Song,A.Perrig,SlA:secureinformation

sensys’03,LosAngeles,CA,Nov,2003

sensornetworkACM

【31]JingDeng,RichardHanandShivakantMishra,SecuritySupport

inWirelessSensor

ForIn-NetworkProcessing

Hoe

Networks,FirstACMWorkshop

in

on

theSecurityofAd

on

and

Sensor

Networks(SASN)2003,heldconjunction

withtheACMConference

Computerand

CommunicationSecurity(CCS’03),Fairfax,VA,USA,Oct,2003

[32]DWCarman,P

SKmus

and

BJ

Matt.ConstraintsandApproachesforDistributedSensor

NetworkSecurity.DatedSeptember1,2000.

[33]MauveM,WidmerJ,Hartenstein

H.ASurvey

on

Position-basedRoutinginMobileAdHoe

Networks.IEEENetwork,2001-11

[34]于海斌、曾鹏、梁晔,智能无线传感器网络系统,科学出版社,2006[35]Hofmann-Wellenho

Wien,NewYork,1997

B,LichteneggerH,CollinsJGPSTheoryandPractice[M].Spring

【36]J.Gibson,TheMobileCommunications

[37]W.Heinzelman,A.Chandrakasan,et

HandbookIEEEPress1999.

Communication

Protocol

a1.Energy-Efficient

for

on

WirelessMicrosensorNetworks[C].Proceedings

SystemsScience,Maui,HI;January2000.

oftheHawaii

InternationalConference

【38]A.Manjeshwarand

wireless

sensor

D.EAgarwal.TEEN:aroutingprotocol

1st

for

enhanced

efficiencyin

networks.In

InternationalWorkshop

50

on

Parallel

and

Distributedcomputing

南京邮电大学硕士研究生学位论文Issuesin

参考文献

Wh'eless

Networksand

MobileComputing,April

2001.

ReeursiveData

【39]Y.Yu,D.Estrin,andR.Govindan,GeographicalandEnergy-AwareRouting:A

DisseminationProtocolforWirelessSensorNetworks,UCLAComputerScienceDepartmentTechnicalReport,UCLA-CSDTR-01-0023,May2001.

【40]B.Chela,K.Jamieson,H.Balakrishnan,R.Morris,SPAN:anenergy-efficientcoordination

algorithmfor

topology

maintenanceinadhoewireless

networks,WirelessNetworks,V01.

8,No.5,Page(s):481,494,September2002.

[4I]KemalAkkaya

eta1.ASurveyonRoutingProtocols

for

Wireless

Sensor

Networks.in

the

ElsevierAdHoeNetworkJournal.August2003.

【42]JamalN.A1一Karaki,AhrnedE.Kamal.RoutingTechniquesin

Wireless

Sensor

Networks:A

Survey.http://vulcan.ee.iastate.edu/-kamal/Docs/kk04.pdf,2004

[43]C.Karlofand

David

Wagner.Secure

routing

inwireless

on

sensor

networks:Attacks

and

countermeasures.InFirstIEEEInternationalWorkshop

Sensor

Network

Protocolsand

Applications,May2003.[44]Adrian

Perrig,John

Stankovic,David

Wagner.Security

in

wireless

sensor

networks.

CommunicationsoftheACM,47(6),June

2004

[45]A.Perrig,R.Szewczyk,V.Wen,D.Culler,and

J.D.Tygar.Spins:Security

Conference

protocolsfor

on

sensor

networks.InProceedingsofSeventhArmualInternational

andNetworks,July2001.

MobileComputing

[46]EstrinD,GovindanR,HeidemannJS.Nextcenturychallenges:Scalable

on

coordinate

in

sensor

network.In:Proceedingsofthe

andNetworking.1999,263-270

5th

ACM/IEEEInternationalConference

MobileComputing

[47]I.EAkyildiz,W.su,Y.Sankarasubramaniam,and

survey.ComputerNetworks,2002,380):393-422

E.Cayirci.Wireless

sensor

networks:a

[48]RenF,eta1.Wireless[49]Haowen

sensor

networks.Journal

ofSoftware,2003,14(7):1282-1291

Privacy

in

Sensor

Chan,Adrian

Perrig.Security

and

Networks.IEEE

Computer,2003,36(10):103—105

【50]H.Yang,X.Meng,andS.Lu.Self-organizednetwork-layer

security

in

mobileAdHoe

networks.InACMMOBICOMWireless【50】H.Yang,X.Meng,and

Security

Workshop(Wise’02),Atlanta,September,2002

security

in

mobile

Ad

S.Lu.Self-organizednetwork-layer

Hoe

networks.

InACMMOBICOMWireless

St

SecurityWorkshop(Wise’02),Atlanta,

南京邮电大学硕士研究生学位论文参考文献September,2002

【51]WamekeB,LastM,LiebowitzB.Smartdust:Communicatingwithacubic-millimetereomputer.IEEEComputerMagazine,2001,34(1):44—51

南京邮电大学硕士研究生学位论文攻读硕士学位期间发表的学术论文

攻读硕士学位期间发表的学术论文

陈洋,龚建荣,无线传感器网络安全研究,《中国新通信》,2008年第4期53

无线传感器网络安全问题研究作者:

学位授予单位:陈洋南京邮电大学

本文链接:http://d..cn/Thesis_Y1411285.aspx