河北科技大学学位论文原创性声明

本人郑重声明:所呈交的学位论文,是本人在导师的指导下,独立进行研究工作所取得的成果。对本文的研究做出重要贡献的个人和集体,均已在文中以明确方式标明。除文中已经注明引用的内容外,本论文不包含任何其他个人或集体已经发表或撰写过的作品或成果。本人完全意识到本声明的法律结果由本人承担。

学位论文作者签名: 指导教师签名:

年 月 日 年 月 日

-----------------------------------------------------------------------------------------------------------

河北科技大学学位论文版权使用授权书

本学位论文作者完全了解学校有关保留、使用学位论文的规定,同意学校保留并向国家有关部门或机构送交论文的复印件和电子版,允许论文被查阅和借阅。本人授权河北科技大学可以将本学位论文的全部或部分内容编入有关数据库进行检索,可以采用影印、缩印或扫描等复制手段保存和汇编本学位论文。

□保密,在 年解密后适用本授权书。

本学位论文属于

□不保密。

(请在以上方框内打“√”)

学位论文作者签名: 指导教师签名:

年 月 日 年 月 日

摘 要

核电站核级阀门的设计技术提出将电控系统和阀门整体结合在一起,从全局考虑阀门整体的一致性和优化性。本文参照核电阀门的设计技术,根据项目要求初步设计出自主研发的核电厂风道阀门电控系统。为了进一步扩大该电控系统的使用范围,使之可在强核辐射环境下正常运行,本文阐述了核辐射对电路的损伤效应和机理。

本文针对该电控系统中最易失效的电子单元,通过仿真实验研究了0.8µm PMOSFET 经过Co-60γ射线辐照后的总剂量效应,分析了辐照效应对器件可靠性的影响。并在此基础上设计了抗辐照反相器单元,通过 ISE-TCAD 软件模拟总剂量辐照效应对传统反相器以及抗辐照反相器单元电路的影响。仿真结果表明,经过加固设计的反相器单元在经受 1000krad(Si)的辐照后,输出依然可以保持“高”电平。

之后本文针对本电控系统在辐射中容易失效的稳压模块7805CT进行更换,换为可靠性更高的HZD05B-12S05型DC/DC 转换器,并对其进行了进一步研究。转换器的可靠性尤其是抗辐射性能在近年来备受关注,其中PWM 控制器是 DC/DC 转换器反馈控制回路中的核心器件,辐射引起的 PWM控制器的功能退化将导致 DC/DC 转换器输出不稳定甚至失效。VDMOS 器件是转换器的开关和线性放大器件,辐射引起的 VDMOS 器件退化会导致 DC/DC 转换器效率下降。本文从 PWM 和 VDMOS 器件辐射退化和 DC/DC 转换器整体退化之间的定量关系研究入手,利用噪声和 VDMOS 器件与 PWM 辐射退化之间的定量关系,设计出了易损器件抗辐射筛选方案,并仿真验证了筛选效果。实验结果表明累积辐照剂量在 300Krad(Si)之前,经筛选加固的DC/DC 转换器输出电压可以保持基本不变;累积辐照剂量达到 500Krad(Si)时,输出电压增大到 5.05V,比未经筛选的 DC/DC 转换器输出电压变化量小 0.1V,显示出了更好的抗辐射特性。做为对筛选方法的必要补充,同时引入了可靠性工程的新理念,PHM方法。设计出了基于PHM理念的DC/DC转换器整体预兆单元,通过仿真验证其效果,表明该方案有很强的实用性,可以进一步提高电控系统的可靠性。

关键词 电控系统;核电;核辐射;可靠性

Abstract

In view of research that a newly built chemical industrial zone and Supporting wastewater treatment equipments.On the basis of quantity and quality of the water in one chemical industrial zone,this paper investigates and studies current process of high concentrated Organic Pollutants,NH3-N and COD in petrochmical wastewater,and compares two options and selects the optimum plan that adjustment—sedimentation--1

-class A/O--2-class A/O--monitor-sanitizeing.This research subject is treated Petrochemical project wastewater,which is good in stable discharging water,easy maintenance and management and good reliability and practical,which removal efficiency of BOD,COD and SS.This paper has desgined overall sewage treatment plant in chemical industrial zone,and the water quality meets 2-class criteria specified in the Integrated Wastewater Discharge Standard (GB 8978-1996). The selected treatment methods solves the problem that Organic Pollutants in petrochmical wastewater is difficult to Biodegradate and accomplishes the design of sewage treatment plant.The scale of this project construction is 3×104m3/d,covers the area of 13000m2,Rough calculation of investment is 15022.18×104yuan,one Cubic meter wastewater treatment and operation cost 2.61yuan and 1.94yuan.Through benefit evaluation,the project has good environment effect and the social effect.The design study providing reference for similar chemical industrical Sewage treatment plants.

Key words Chemical industry;Industrial wastewater;Biological treatment;Wastewater treatment technology;Design of sewage treatment plant

目 录

摘 要·· I

Abstract II

第1章 绪 论·· 1

1.1 论文的研究背景·· 1

1.1.1 研究背景·· 1

1.1.2 选题意义·· 1

1.2 国内外研究现状及发展趋势·· 1

1.2.1 物理方法·· 1

1.2.2 化学方法·· 2

1.2.3 生物处理法·· 2

1.2.4 超声法·· 3

1.3 研究内容·· 3

第2章 SSL协议内容及研究·· 5

2.1 SSL协议的概述·· 5

2.1.1 SSL的协议堆栈·· 5

2.1.2 数据的传输流程·· 6

2.2 SSL连接及会话·· 6

2.3 记录协议层·· 7

2.3.1 记录协议的操作过程·· 7

2.3.2 SSL记录格式·· 8

2.4 SSL改变加密约定协议·· 9

2.5 本章小结·· 9

第3章 信息安全机制·· 11

3.1 加密机制·· 11

3.1.1 密码学基础知识·· 11

3.1.2 对称加密算法·· 12

3.1.3 公开密钥密码·· 12

3.2 数据完整性机制·· 13

3.2.1 数据完整性验证·· 13

3.2.2 数字摘要·· 13

3.3 数字签名机制·· 13

3.3.1 数字摘要·· 13

3.3.2 数字摘要的实现方·· 13

3.4 访问数字签名机制·· 14

3.5 本章小结·· 14

第4章 安全代理的设计与分析·· 15

4.1 计算机代理技术·· 15

4.2 设计安全代理的必要性·· 15

4.3 安全代理的工作原理·· 16

4.3.1 安全代理的客户端原理·· 16

4.3.2 安全代理的服务端原理·· 17

4.4 本论文设计的主要工作·· 18

4.5 安全代理的设计思想·· 18

4.5.1 安全代理的客户端设计·· 18

4.5.2 安全代理的服务端设计·· 19

4.6 本章小结·· 20

第5章 安全代理的实现·· 21

5.1 安全代理的实现技术·· 21

5.1.1 密码技术·· 21

5.1.2 套接字编程技术·· 21

5.2 本章小结·· 22

结 论·· 23

附 录·· 25

附录A·· 25

附录B· 25

参考文献·· 27

攻读硕士学位期间所发表的论文·· 29

致 谢·· 31

个人简历·· 33

第1章 绪 论

1.1 论文的研究背景

1.1.1 研究背景

21世纪全球可持续发展面临着“人口、资源、环境”三大问题,这些问题无不与水息息相关。我国不仅水资源贫缺,而且随着我国城市化和工业化程度的提高,水环境污染问题日益严重[1,2]。公共环境安全成为社会关注的焦点,加大水污染治理、确保水环境质量成为各级政府和全社会的热门话题[3]。

1.1.2 选题意义

根据《某市环境保护“十一五”规划》,化工区水环境保护目标为,地表水环境:规划范围内的现有河网,20##年达到四类水域功能要求,20##年达到三类水域功能要求;海域水环境:20##年近海水域达到三类标准(GB3097—1997)。为实现上述目标,需要加强水污染综合治理:巩固和深化工业废水达标排放成果,抓好重点领域、重点行业的污染综合整治,规划建设一批污水处理工程,包括某市化工区污水处理厂等污水处理项目。本课题的研究需选用有效的石化废水处理技术和方法,主要技术难点在于高有机污染物,氨氮和高COD的降解,因此对工艺方案的选择需通过比选的方式确定最佳工艺技术路线。

1.2 国内外研究现状及发展趋势

现代污水处理的基本方法是采用各种技术,将污水中所含的污染物质分离除去,或回收利用,或将其转化为无公害物质,使水体得到净化。

石油化工是以石油为原料,以裂解、精炼、分馏、重整和合成等工艺为主的一系列有机物加工过程,生产中产生的废水成分复杂、水质水量波动大、污染物浓度高且难降解,污染物多为生物难降解有毒有害的有机物,对环境污染严重。随着水资源的日益紧张和人们环境保护意识的加强,石油化工废水的处理技术逐渐成为研究的热点,新的处理技术和工艺不断涌现,主要分为以下几类。

1.2.1 物理方法

传统物理方法是指通过物理的作用,分离和去除废水中不溶解的悬浮固体的方法[4]。大致可分为:均质调节、机械过滤、沉淀、蒸发、离心分离、物理吸附、膜处理技术等。

化工生产过程中产生的废水量及水质是随时间变化的,其污染物的含量有很大波动,因此采用调节池的方法使废水水质均化,不仅使废水的色度、碱度、生化需氧量、pH值、浊度等变得均匀,更重要的是可以把排放集中的高浓度废水水质调平,并且由于废水在调节池内停留,会发生物理的、化学的和生物反应作用,一定程度上降低污染物浓度,减轻处理负荷。

1.2.2 化学方法

化学方法是利用化学反应的作用,分离回收污水中处于各种形态的污染物质,如中和、氧化还原、化学沉淀、电解等[31]。

中和法是利用酸碱中和来调整废水中的pH值,使废水达到中性。中和的方法有用酸性废水和碱性废水互相中和,或利用酸、碱性废物来分别中和碱、酸性废水。当废水中含有的酸或碱的浓度很高时,在5%以上,可以考虑回用和综合利用;当浓度不高,低于3%时,回收或综合利用的经济意义不大,才考虑酸碱中和处理。

1.2.3 生物处理法

生物处理法是利用微生物来降解废水中污染物的方法和手段。主要优点是处理成本低、效率高,出水水质一般可达标排放。主要有活性污泥法、生物膜法、生物稳定法、厌氧生物技术等。活性污泥法是对废水和活性污泥的混合物进行曝气,活性污泥中的好氧微生物,在与废水接触的同时,将废水中的污染物降解。生物膜法是土壤自净的人工强化,是使微生物群体以膜状附着在机械物体的表面上,与废水接触,通过降解废水中的污染物使废水得以净化。生物稳定法降解有机污染物的原理与活性污泥法和生物膜法不同,它利用细菌和原生动物降解有机物,氧的补给除随废水进水补给和大气供氧外,主要靠植物性浮游生物和藻类的光合作用供氧。厌氧生物技术常用来处理高浓度有机废水和污泥,但厌氧处理后的出水需进一步处理才能达标排放。在处理工业废水时,常常是先通过物理和化学的方法对废水进行预处理,再用生物方法对废水进行进一步的处理。现代工业的发展使含有高浓度难降解有机污染物的废水日益增多,这些物质的共同特点是成分复杂、生物毒性大、化学耗氧量高,一般微生物对其几乎没有降解效果。对于难降解有机废水的治理,是水处理领域的一个热点问题。在这一方面,发展了许多处理手段,取得了不少研究成果,并有不少成果已投入到实际生产中。何强、吉方英等[32]采用兼氧—好氧生物处理工艺,对苯胺基乙腈废水处理进行了试验研究,并用化学沉淀法对生化处理出水中的NH3-N进行处理。试验结果表明,进水水质COD为1000~2000mg/L,NH3-N为300 mg/L,出水COD为200~300 mg/L,NH3-N为30 mg/L,处理出水能达到作为化工生产工艺回用水的要求。

1.2.4 超声法

超声技术是利用声空化能量加速并控制化学反应,提高反应效率的一种新技术。超声波能加快反应进程,主要作用机理有空化效应、机械剪切效应、超声絮凝效应和自由基效应,超声能够破坏颗粒物的双电层的球形对称,使颗粒易凝聚。Hotspot使进入空化泡中的水蒸气发生了分裂及链式反应,形成H-OH自由基,强大的剪切力可使大分子主链上的碳链断裂,从而起到降解高分子的作用,并促使上述产生的自由基进入溶液,促使物质进行氧化分解[33,34]。

1.3 研究内容

本课题以某市化工区工业污水处理厂新建工程为研究对象。根据《某市化工区总体规划》新建化工区工业污水处理厂将处理化工区所产生的工业污水。具体研究内容如下:

1) 通过对某市化工区企业近期和远期规划以及现状进行系统科学的调查研究运用正确的方法预测各区域内给排水量和水环境污染的发展趋势和程度确定化工区内工业污水污染物的排放总量,以及污水水质分析。

2) 根据某市水环境质量控制目标及环境容量的要求,通过优化比选对某市化工区工业污水处理的工程技术方案,确定最佳某市化工区工业污水处理厂工程工艺方案和技术路线。

第2章 SSL协议内容及研究

2.1 SSL协议的概述

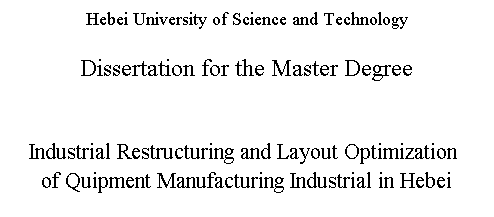

SSL协议是基于对称密钥算法和公钥加密算法的加密传输信道的协议,位于应用层与传输层之间,独立于应用层协议,在SSL协议上可加载任何高层应用协议,应用程序现数据的保密性,采用MD5信息摘要算法等来实现数据的完整性,使用数字证书进行身份认证。SSL现在主要是SSLv2,SSLv3版本,本文主要是探讨SSLv3为主。SSL协议的作用如表2-1所示[6]:

表2-1 SSL协议的应用

(1) 信息保密性 通过使用公开密钥和对称密钥技术达到信息保密。SSL客户端和服务器之间的所有业务都使用在SSL握手过程中建立的密钥和算法进行加密。这样就防止某人中所传信息,但由于没有密钥,仍不能破解。

(2) 信息完整性 确保SSL业务全部达到目的。应确保服务器和客户端之间的信息内容免受破坏。SSL利用消息认证码提供信息完整性服务。

2.1.1 SSL的协议堆栈

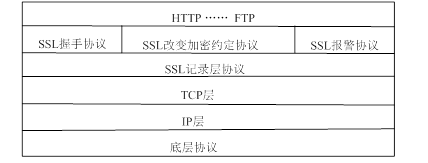

SSL协议是一个分层协议,共分为两层。位于底层的是记录层协议(SSL Record Protocol),SL协议的层次结构[8]见图2-1所示。

图2-1 SSL协议的层次结构图

(1) SSL握手协议 SSL握手有三个目的。第一,客户端与服务器协商保护数据的一组算法;第二,确立一组这些算法所使用的密钥;第三,客户端验证服务器的证书的合法性,服务器也可以可选地对客户端进行验证,如果验证失败则断开连接。握手消息被传给SSL记录层。

(2) SSL改变加密约定协议(Change_Cipher_Spec) 它表示记录加密及认证的改变。一旦握手协议商定了一组新的密钥,就发送Change_Cipher_Spec来指示此刻将启用新的密钥。

2.1.2 数据的传输流程

1) 应用程序把应用数据提交给本地的SSL;

把散列值和压缩数据一起用加密算法加密。

2) 发送端的SSL根据需要:

使用指定的压缩算法,压缩应用数据。

2.2 SSL连接及会话

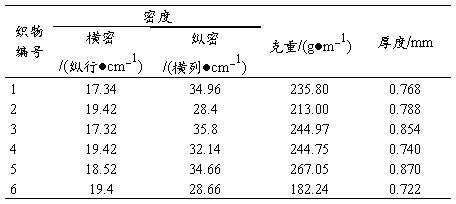

会话(session)是指客户和服务器之间的联系[9]。会话由握手协议创建,定义了一套安全加密参数,为多个连接所共享。握手协议的职责是协调客户端和服务器的状态,使得双方在不能精确地并行的情况下,会话状态分为两种,一种是“当前操作状态”(current operating state),另一个在握手协议期间,称为“预备状态”(pending state)。另外,每种又分为读状态和写状态,其结构参数见表2-2。

表2-2 织物的基本结构参数

(1) 预备状态和当前操作状态 预备状态包含本次握手过程中协商成功的压缩算法、加密算法、MAC计算算法(不含密钥交换算法)、密钥等。

当前操作状态包含记录层正在使用的压缩算法、加密算法、MAC计算算法(不含密钥交换算法)、密钥等。

(2) 读状态和写状态 客户和服务器都有各自独立的读状态和写状态。读状态中包含解压缩算法、解密算法、MAC验证算法和解密密钥等。写状态中包含压缩算法、加密算法、MAC计算算法和加密密钥等。

当客户端或服务器收到一个“change cipher spec”的信息,它把“预备读状态”,拷贝到“当前读状态”并清空预备读状态;当客户或服务器发送一个“change cipher spec”的信息,它把“预备写状态”拷贝到“当前写状态”并清空预备写状态。当握手协议结束后,客户端和服务器交换“change cipher spec”消息,然后采用新达成的密码规范进行通信。

2.3 记录协议层

记录协议是一种相当简单的封装协议,定义了数据传输的格式。记录协议主要完成分组和组合,压缩和解压缩,以及消息认证和加密等功能。它为SSL提供两种服务:保密性和消息完整性。保密性由协议协商出的会话密钥来实现,它主要是加密SSL负载的数据。消息完整性主要由计算数据的MAC来实现的。

2.3.1 记录协议的操作过程

SSL数据被分割成一系列的片断,数据片断的最大长度为214字节。数据在分段之后要进行压缩,由于没有定义压缩方法,所以只是一个空过程,也就是不作处理。然后计算数据片断的一个可以被发送和接收双方递增的计数器。计数器有32位,计数值循环使用,每发送一个记录计数值递增一次,序号的初始值为0。

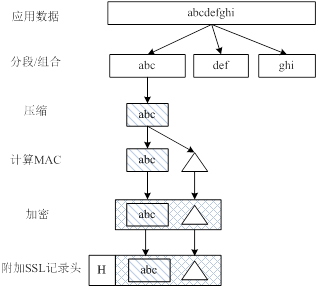

SSL的记录包含三个部分:MAC数据、实际数据和粘贴数据。记录协议的操作过程如下图2-2所示。

图2-2 记录协议的操作过程

SSL纪录层操作的具体步骤如下:

(1) 分片 将消息分割成不超过成214字节的明文记录。

(2) 压缩(可选) 所有记录采用在“当前会话状态”中定义的压缩算法进行压缩,压缩算法将SSL明文结构翻译成SSL压缩结构。压缩不能引起信息丢失,也不能使内容增加超过1024字节。如果解压功能使解压后长度超过214字节,则会产生一个错误压缩失败报警(a fatal decompression_failure alert)。SSLv3中没有指定压缩算法。

(3) MAC计算 SSLv3 MAC=hash (MAC_write_ secret+pad_2+

hash(MAC_write_secret+pad_1+seq_num+

SSL compressed.type+SSL compressed.length+

SSL compressed.fragment))

(4) 加密 用对称加密算法给添加了MAC的压缩消息加密。而且加密不能增加1024字节以上的内容长度。

(5) 添加记录头信息 记录头信息的工作就是为接收实现提供对记录进行解释所必须的信息。在实际应用中,它是指三种信息:内容类型、压缩长度和SSL版本。SSL版本又包括主版本号和次版本号。

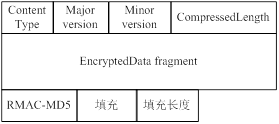

2.3.2 SSL记录格式

SSL纪录主要有内容类型、主版本号、次版本号、压缩长度以及密文数据组成其格式可用图2-3进行说明:

图2-3 SSL协议记录格式

1) Content Type(内容类型):长8位,表示封装数据的上一层协议,如握手协议、报警协议、更改密码说明协议或应用数据。

2) Major version(主版本号):8位,SSLv3.0版为3。

3) Minor version(主次版本):8位,SSLv3.0版为0。

4) CompressedLength压缩长度:16位,加密后数据的长度,不超过214+2048字节。

5) EncryptedData fragment:密文数据。

2.4 SSL改变加密约定协议

修改密码规范信息(Change Cipher Spec)由客户和服务器双方发出,以通知接收方下面的记录将收到刚达成的密码规范(Cipher Spec)和密钥的保护。当客户端或服务器收到一个change cipher spec信息时,它将预备读状态(pending read state)拷贝到当前读状态(current read state);当客户或服务器写一个change cipher spec信息时,它将预备写状态(pending write state)拷贝到当前写状态(current write state)。客户端在握手密钥交换和验证信息后发送change cipher spec信息,服务器在成功处理了握手密钥交换信息后发送该信息。一个意外的change cipher spec将产生一个unexpected_message警报。将恢复以前的会话时,则change cipher spec信息在hello消息后发出。否则就无法确定还有更多的数据要来[12]。如表6-2所示SSL协议定义的各种警示消息。

2.5 本章小结

本章首先介绍了SSL的体系结构,分析了SSL中的两个重要概念:SSL连接和SSL会话,并对两者的不同和联系做了分析。然后对SSL协议中的几个具体协议进行分析,详细分析了握手协议的整个握手过程以及对握手过程中所使用的消息也进行了具体说明,阐明了这些消息在握手过程所起的作用,与此同时,还分析了握手过程中密钥的生成过程。对警告消息,阐明了具体的报警消息及其具体的含义。

第3章 信息安全机制

加密机制,数据完整性机制,数字签名机制,访问控制机制,交换鉴别机制,公正机制,流量填充机制和路由控制机制,本章根据课题研究需要主要介绍加密机制,数据完整性机制,数字签名机制和访问控制机制这4种机制。

3.1 加密机制

加密技术是适应了网络安全的需要而应运产生的,由于数据在传输过程中有可能遭到侵犯者的窃听而失去保密信息,加密技术是电子商务采取的主要保密安全措施[13]。如在网络中进行文件传输、电子邮件往来和进行合同文本的签署等。加密技术的起源要追溯到公元前20##年。当时埃及人是最先使用特别的象形文字作为信息编码的,随着时间推移,巴比伦、美索不达米亚和希腊文明都开始使用一些方法来保护他们的书面信息。其实加密技术不是什么新生事物,只不过应用在当今电子商务、电脑网络中还是近几年的历史。

3.1.1 密码学基础知识

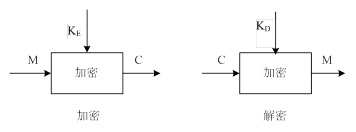

密码学是以认识密码变化的本质,研究密码保密与破译的基本规律为对象的学科。在密码学中,待加密的消息被称为“明文”。用某种方法伪装明文以隐藏它的内容的过程称为加密[14],被加密的消息称为“密文”。而把密文转变为明文的过程称为解密。密码算法是用于加密和解密的数学函数,通常情况下,有两个相关的函数,一个用于加密,另一个用于解密。确保这两次转换过程能够顺利进行的共享秘密信息被称为密钥,密钥一般用K表示。所有基于密钥的算法的安全性都基于密钥的安全性,而不是基于算法细节的安全性。密码系统由算法以及所有可能的明文、密文和密钥组成。加密和解密的过程如图3-1所示,M表示明文,C表示密文,KE是加密密钥,KD是解密密钥。

图3-1 加密和解密

基于密钥的密码算法通常有两类:对称加密算法和非对称加密算法[15]。

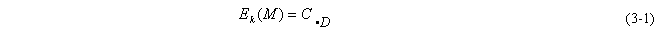

3.1.2 对称加密算法

对称加密算法,也称为传统密码算法,其加密密钥与解密密钥相同或很容易推算出来。这种算法要求通讯双方在进行安全通讯前,协商一个密钥,用该密钥加密和解密数据。整个通讯的安全性依赖于密钥的保密。对称加密算法的加密和解密的过程可以用式子表示如下:

式中:

E——加密运算;

D——解密运算;

M——明文;

C——密文;

k——加解密所用的密钥。

3.1.3 公开密钥密码

公开密钥密码体系是密码学上的一个重要里程碑。其主要特点是加密和解密不使用用同一个密钥。在公钥密码体系中,密钥论“对”,一个称为“公钥”,另一个称为“私钥”。公钥与私钥互为“逆运算”,即用公钥加密的信息只有用它对应的私钥才能解密,而用私钥加密的信息也只有用它对应的公钥才能正确解密。公钥要广为传播,越广泛越好;私钥为个人所有,越秘密越好。而且,公钥的广泛传播并不会影响私钥的秘密性,即公钥和私钥之间几乎没有什么相关性,由公钥推出私钥的可能性几乎为零。公开密钥算法表示为:

其中k1和k2为一对密钥中的私有密钥和公开密钥,公式(3-2)为加密,公式(3-3)为解密。

公开密钥体制最大的优点是不需要对密钥通讯进行保密,所传输的只有公开密钥。公开密钥体制的缺陷在于其加密和解密的运算时间比较长,这在一定程度上限制了它的应用范围,但是密钥管理简单,它在用户身份认证、密钥传输和管理、CA中心建设等方面有广泛的应用[18]。公开密码加密的相对低效率被限制在最低限度;同时由于在每次传送中使用不同的对称密钥,为系统提供了额外的安全保证。

3.2 数据完整性机制

3.2.1 数据完整性验证

实现信息的安全传输,仅用加密方法是不够的。攻击者虽然无法破译加密信息,但攻击者如果篡改或破坏了信息,会使接受者仍无法收到正确的消息,因此。需要有一种机制来保证接收者能够辨别收到的消息是否是发送者发送的原始数据,这种机制称为数据完整性机制。数据完整性验证也称为消息认证。消息认证是一种过程,它使得通信的接收方能够验证所收到的报文(发送者和报文内容、发送时间、序列等)在传输的过程中没有被假冒、伪造和篡改,以及是否感染上病毒等,能保证信息的完整性和有效性[19]。

数据完整性的验证可通过下述方法来实现:消息的发送者把要发送的消息按一定的算法生成一个附件,并将消息与附件一起发送出去;消息的接收者收到消息和附件后,用同样的算法把接收到的消息生成一个新的附件,把新的附件与接收到的附件相比较,如果相同,则说明收到的消息是正确的,否则说明消息在传送中出现了错误。

3.2.2 数字摘要

数字摘要也称为“数字指纹”,其基本原理是利用单向Hash函数对发送信息进行运算,生成一串固定长度的信息摘要。数字摘要并不是一种加密机制,但可以用来判断数据有没有被修改,从而保证了信息的完整性不被破坏。

3.3 数字签名机制

3.3.1 数字摘要

传统的签名在商业和生活中被广泛的使用,它主要被用来作为身份的证明。传统的签名有下列5个特点:

(1) 签名可信 文件的接收者相信签名者是慎重地在文件上签字的。

(2) 签名不可伪造 签名证明是签字者而不是其他人在文件上签字。

(3) 签名不可重用 签名是文件的一部分,不可能将签名移到不同的文件上。

(4) 签名的文件不可改变 文件被签名后不能被改变

(5) 签名不可否认 签名和文件是物理的东西,因此签名者事后不能说他没有签过名。

3.3.2 数字摘要的实现方

数字签名的实现采用非对称密钥体系[26]。与使用公开密钥加密方法相似,使用公开密钥进行签名的过程是这样的。

1) A用他的私人密钥加密消息,从而对文件签名。

2) A将签名的消息发送给B。

3) B用A的公开密钥解密消息,从而验证签名。

利用单向散列函数,产生消息指纹,用公开密钥算法对消息指纹加密,形成数字签名。过程如下:

1) A使消息M通过单向散列函数H,产生散列值,即消息的摘要或称消息验证码。

2) A使用私人密钥对散列值进行加密,形成数字签名S。

3) A把消息与数字签名一起发送给B。

3.4 访问数字签名机制

资源(信息、计算机和通信资源)不被未经授权人或以未授权方式接入、使用、修改、毁坏和发出指令等。访问控制是对认证的强化。这种服务不仅可以提供给单个用户,也可以提供给用户组的所有用户。

当一个主体试图非法使用一个未经授权使用的客体时,该机制将拒绝这一企图,并附带向审计跟踪系统报告这一事件。审计跟踪系统将产生报警信号或形成部分追踪审计信息。

用TCP进行连接,那么SSL就能工作的很好。

3.5 本章小结

本章主要结合网络安全的实际情况,重点介绍了更好实现网络安全所涉及的几种信息安全机制,包括加密机制,数据完整性机制,数字签名机制和访问控制机制。并结合第二章SSL协议的内容对SSL进行了详细的分析,分为安全性和性能两个方面分别分析优缺点,给实际应用中如何使用SSL提出了一些建议。SSL的效率与其提供的安全性是一个矛盾的统一,合理设置SSL,在满足要求的前提下尽量提高SSL工作的效率。

第4章 安全代理的设计与分析

4.1 计算机代理技术

代理技术离我们并不遥远。微软Office中那个曲别针似的Office助手,它在屏幕上跳来跳去,有时还眨眨眼睛。从某种意义上说,这个Office助手就是一个软件代理。由于研究的领域和关注的重点不同,学术界对代理的研究基本上可以划分为四个学派,各学派的研究人员心中有不同的代理形象:

智能代理学派:来源于人工智能(AI)/分布式人工智能(DAI)领域,其主要关注的问题是如何解决那些可以天然地对应到多自治代理交互的分布式问题。该学派历史最悠久,人数也最为众多,是目前代理研究的主流。

用户接口学派:主要关注的问题是将代理应用于用户接口设计。其研究目标是改变目前用户接口设计中占统治地位的直接操纵模式,而采用主动行为,并采取更为协作性的辅助行为的应用来协助完成用户的任务。我们熟悉的Office助手就是这种研究的一个成果。

移动代理学派:来源于面向对象的编程模式的发展,主要关注于移动代理,也就是说,编写那种能执行移动指令的代码,能在网络中移动程序本身和它的状态。像隐私和安全性等问题就是这种代理现在考虑的重点。

机器人研究学派:把注意力集中在自治性的、能进行决策的机器人系统上,将其作为机器人研究的一个发展方向。

从另一方面看,计算机软件设计模式的发展从其诞生之日起,局域化(localization)和封装化(encapsulation)就一直是其努力的目标。

4.2 设计安全代理的必要性

代理服务器英文全称是Proxy Server,其功能就是代理网络用户去取得网络信息。形象的说:它是网络信息的中转站。在一般情况下,我们使用网络浏览器直接去连接其他Internet站点取得网络信息时,须送出Request信号来得到回答,然后对方再把信息大的存储空间,它不断将新取得数据储存到它本机的存储器上,如果你的浏览器所请求的数据就在它本机的存储器上而且是最新的,那么它就不重新从Web服务器取数据,而直接将存储器上的数据传送给用户的浏览器。

常用代理的类型可以按所采用协议类型分为HTTP代理、Socks4代理和Socks5代理。不论采用哪种代理,都需要知道代理服务器的一些基本信息:

1)代理服务器的IP地址;

2)代理服务所在的端口;

4.3 安全代理的工作原理

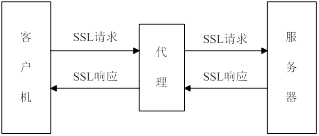

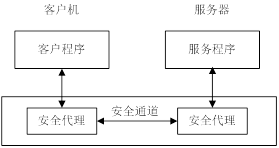

在Internet的应用中,代理就是一种中间件(middleware),对于客户程序来说,它是服务器,在服务器看来,它是一个客户,代理为客户和服务器中转数据,安全代理的逻辑结构如图4-1所示:

图4-1 代理模型

安全代理完成客户端代理与服务端代理的SSL连接请求,建立一条安全的数据传输通道,完成数据的转发。安全通道是从多种网络应用中抽象出来的,设计安全通道的主要目标是满足多种网络应用对网络通信提出的安全需求,即保证通信数据的机密性、完整性、数据源的身份验证以及抵抗重放攻击等;另外,安全通道要为网络应用提供方便的接口,以便网络应用系统可以非常简便的将设计的安全通道集成进去。本文的研究是省教育厅课题“基于SSL/TLS的信息安全通道研究”的子课题,围绕建立安全通道的目标,安全代理作为建立安全通道的一种手段,可以具体到图4-2所示:

图4-2 基于安全代理建立安全通道

客户端与服务端运行流程见下文说明。

4.3.1 安全代理的客户端原理

安全代理客户端与Web浏览器安装在同一台计算机上。当浏览器要与Web服务器建立连接时,首先与代理连接,说明要连接的主机名和端口号,然后安全代理负责与远端Web服务器建立连接;建立连接后,经过身份认证,浏览器与服务器之间的数据传输由安全代理转发完成,如图4-3所示,在这个过程中,浏览器与安全代理之间的数据传输使用浏览器本身支持的弱加密算法,安全代理与远端Web服务器之间的数据传输则使用高强度的数据加密算法。

图4-3 通过安全代理实现安全

客户端安全代理的工作流程:

1) 等待客户端发出访问请求。SSL客户端代理在接收到客户端的访问请求前,一直处于侦听状态。

2) 客户端先向客户端代理发出一个数据请求,客户端代理根据这个请求向服务端代理发出一个连接请求在该连接中,客户端是连接的发起者,SSL客户端代理是连接的被动响应者。

4) 客户端代理在CA那里验证了证书真实性之后,会回应服务器代理一条信息,里面含有客户端的证书。SSL客户端代理等待服务端的响应。

4.3.2 安全代理的服务端原理

SSL服务端代理置于Web服务器的前端,它可以和Web服务器安装在同一台主机上,但是我们有时出于安全性考虑,可能想对外屏蔽Web服务器,也可以将它单独安装在一台主机上。同时,我们将SSL服务端单独安装在一台主机上也出于这样一种需求,有时用户可能会拥有多台Web服务器,这些Web服务器上的信息在网上传输都需要安全保护,如果我们的SSL安全代理只对应于一台Web服务器,那么可能要为每台Web服务器配置一台主机安装SSL代理,那样会增加消耗,因此我们必须在SSL服务端代理中实现虚拟服务器的功能[35],使得一个SSL代理可通过地址映射对应到不同的Web服务器上。在此模式下SSL服务端代理工作流程如下:

1)等待SSL客户端代理连接请求。在没有与客户端代理连接时,服务端安全代理处于侦听状态,只有接收到SSL客户端代理的连接请求后,才处于激活状态。由于SSL服务端代理可能为多个Web服务器提供安全服务,因此它可以同时在侦听多个端口的连接请求。

4.4 本论文设计的主要工作

本系统在已有安全代理系统的基础上进行了改进,主要工作如下:

1) 对安全代理的实现思想做了完整性的设计。以往的安全代理只局限于客户端的代理系统的设计,缺乏服务端代理系统的分析、研究与设计实现。本课题研究分别从客户端和服务端来完善安全代理系统的设计。

2) 解决了信息的明文传送问题,基于对SSL协议的深入研究与分析,使用SSL协议对有高安全性要求的信息进行加密来解决,本课题实现采用的是OpenSSL软件开发包技术。

4.5 安全代理的设计思想

SSL安全代理为实现网络通信安全通道的建立,在客户端和服务端分别以各自的工作方式运行。客户端和服务端运行环境不同,工作流程也不同,虽然是为了一个共同的目标——安全的通信,但是在设计的过程中,我们还是要分开考虑,即分为安全代理的客户端设计和服务端设计。

4.5.1 安全代理的客户端设计

4.5.1.1 客户端安全代理的功能

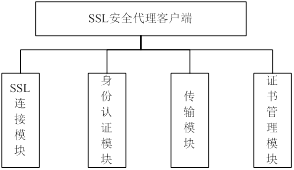

安全代理的客户端主要面向单个用户,这要考虑的是如何使得客户端与服务器(有可能是安全代理的服务端)的信息交互得到安全保障。客户端系统要实现的功能包括:身份认证,传输加密和证书管理。

(1) 身份认证功能 在连接上SSL安全代理服务器后,接受服务器的证书以核实服务器的身份,代表客户端向服务器发送客户证书,并协商该次传输采用的加密算法及相关的对称密钥。在此过程中,任何可能的错误都会导致连接取消,以保证数据安全。

(2) 加密解密功能 用户应用程序发送给网络服务器的数据流,在通过SSL安全代理客户端时被加密转换成SSL协议下的密文。从SSL安全代理服务器出来的加密数据流,首先被SSL安全代理解密,用户应用程序收到的仍是明文。

此外,证书管理模块不仅仅只是管理用户证书,它还提供认证证书,CRL管理等功能。

4.5.1.2 客户端安全代理的模块化设计

安全代理的客户端系统采用模块化设计,其结构如图4-4所示:

图4-4 SSL安全代理的客户端结构

客户端安全代理采用模块化设计,模块化带来的一个好处是可扩展性,每一个模块相对于其他模块是独立的[37]。这样方便安全代理的维护和升级。SSL连接模块,一次连接一个安全服务器,即创建一个SSL会话的时候,我们在接收到服务器证书后,即调用认证模块,传递服务器证书给CA进行认证,原理同服务器端。

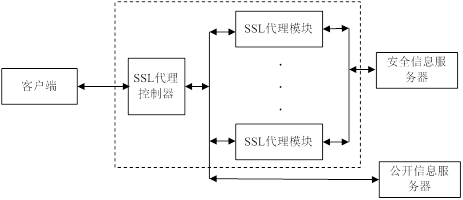

4.5.2 安全代理的服务端设计

一个完整的安全代理系统要具备客户端和服务端两个子系统。客户端和服务端

共同协作才能形成向用户透明的安全通道的建立。

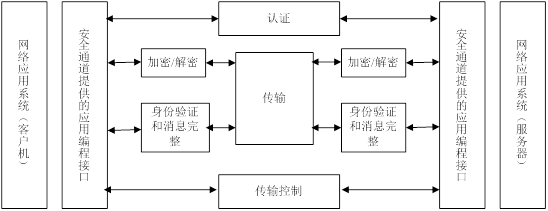

考虑到要更好的解决安全代理在服务器端的性能瓶颈问题,在设计的时候要在保证安全性的同时侧重性能发面的兼顾,基于SSL协议安全代理的服务器端设计如图4-5所示:

图4-5 SSL安全代理的服务端结构

SSL代理服务端设计由两部分组成:SSL代理控制器和若干个SSL代理模块。SSL代理控制器是个网关,将外网(客户端部分)和内网(SSL代理模块部分)分离开来。SSL代理控制器还起到负载平衡器的作用,将客户端过来的SSL任务请求分配到SSL代理模块中去。SSL代理模块是真正处理SSL代理任务的部分,它与客户端建立SSL安全通道,在客户端和安全信息服务器之间提供信息转发服务,同时进行加解密操作。

4.6 本章小结

本章是SSL安全代理系统的设计与分析部分。首先由网络安全在Internet高速发展时期的特殊需求引出本设计的必要性,分析总结了安全代理的工作原理。接着根据安全代理系统涉及的客户端和服务端不同的运行需求以及实际工作中要考虑的不同侧重,进行了分别设计。客户端采用模块化设计,每个模块在形式上独立有利于以后系统的扩展。在服务端主要侧重提高处理SSL任务的速度,即保证安全性的同时提高服务端的性能。在本章的最后,对基于SSL协议的安全代理系统从网络安全和性能两个方面做了分析。

第5章 安全代理的实现

安全问题是电子商务的核心问题,针对安全问题人们提出了种种解决方案,其中SSL协

5.1 安全代理的实现技术

基于SSL协议的安全代理系统是指客户端与服务器之间通过SSL协议通信的一个代理系统,在系统的实现过程中针对系统需求与该领域内现有技术,采用一些具体的实现技术在实现系统基本功能的基础上更加优化系统开发。

5.1.1 密码技术

本系统涉及的密码技术主要是公开密钥体制中的一些常见的技术,首先要熟悉常用的公开密钥密码学的基本概念(例如数字签名,数字证书,验证签名等);再就是熟悉一些流行的密码算法(如RSA,DSA,DES等)的基本原理。虽然在安全代理系统的设计过程中一般不会直接牵扯到加密算法的设计,但是在做与密码程序之间的接口程序时需要搞清楚所用的密码算法是如何实现的。

5.1.2 套接字编程技术

套接字(Socket)是一种网络编程接口,它是对通信端点的一种抽象,提供了一种发送和接收数据的机制。Socket实际上代表的是网络通信的一个端点,通过Socket,用户所开发的应用程序可以通过网络与其他Socket应用程序通信[44]。Socket隐藏了网络底层的复杂结构和协议,使得编程人员可以简单的对网络进行编程。

套接字有3种类型:流式套接字、数据报套接字和原始套接字。流式套接字(Stream Socket)提供了双向的、有序的、无重复并且无记录边界的数据流服务,它提供了一种可靠的面向连接的数据传输方法,流式套接字使用传输控制协议(TCP);数据报套接字(Datagram Socket)支持双向的数据流,但并不保证是可靠、有序、无重复的,数据报套接字使用用户数据报协议(UDP);原始套接字允许对底层协议如IP或ICMP直接访问,主要用于新的网络协议实现的测试等。

属性:

Protocol:TCP或UDP协议;

SendData:发送数据;

GetData:取得接收到的数据;

ConnectionRequest:对方请求连接时接受连接请求;

Error:后台处理中出现错误。

套接字的工作流程

(1) 服务器侦听连接 服务器Socket不会去定位客户端,它开始时只是倾听来自客户端的请求。服务器Socket形成一个队列,用来存放它听到的连接请求。当服务器Socket同意客户连接请求时,它形成一个新的Socket去连接客户端。

(2) 客户端连接 客户端连接是一个本地系统的客户端Socket与一个远程系统上的服务端Socket的连接。客户端连接由客户端Socket开始。首先,客户端Socket必须描述它想连接到的服务端Socket。接着客户端Socket查找服务端Socket,当找到服务器时,就要求连接。服务端Socket可能不能完成正确的连接。服务器Socket维持一个客户端请求队列,在它有时间时完成连接时,服务端Socket接受客户端连接,并向想连接的客户Socket发送一个完整的描述,客户端的连接完成。

5.2 本章小结

本章介绍了基于SSL安全代理系统实现的关键技术,即密码技术,套接字技术,以及系统实现的软件支持OpenSSL软件包。对开发环境的选择以及实现方案的最终确定做了说明。并且详细介绍本课题研究系统的实现,同时对系统各页面的功能做了必要的说明。最后对系统实现作了总结,得出实验结论。

结 论

安全问题是电子商务的核心问题,针对安全问题人们提出了种种解决方案,其中SSL协议以其简单可靠的特点成为应用最为广泛的协议。目前己经有若干国外厂商推出了基于SSL的安全产品,但是由于加密技术出口政策的限制,这些产品大多采用一些低安全强度的算法,难以满足我国信息安全的需要,对电子商务中安全问题的研究必要而且迫切。

如何建立一种基于SSL协议的网络通信安全通道是本课题研究的重点。通过对SSL协议的分析研究以及对网络安全常用机制的探讨,本文设计并实现了基于SSL协议的安全代理系统。

本文主要做了以下具体工作

1) 全面分析了SSL协议的结构与运作规范,重点分析了SSL协议握手层与记录层数据处理流程。结合网络安全研究常用的信息安全机制的探讨与研究,分析了SSL协议的安全性并指出了其中的安全缺陷,提出分软件和硬件两方面解决SSL协议的安全性隐患的改进思想。对可能危及SSL协议安全性的关节点,采用加强master_secret的保密性、提高随机数的质量、提高证书CA的可靠性以及使用SSL安全代理来加强密钥的安全性策略。同时给出了可提高SSL协议执行效率的选择。

2) 设计了一种完善的安全代理。论述了安全代理的原理,设计了安全代理的体系结构。并且根据客户端和服务端不同的需求与侧重,分客户端程序和服务端程序两个方面分别做了设计。定义了安全代理客户端的各模块功能,实行模块化的设计。经过比较,得出了该安全代理的模块化、高强度等特点。且模块化的设计保证了系统的高可扩展性。

3) 在服务端系统设计阶段,考虑到服务器处理SSL任务的速度问题,在保证良好安全性的基础上,侧重于服务端的性能提高。引入代理控制器以分开不同安全需求的请求信息和适时的会话恢复,并提出代理模块叠加策略,多模块并行运作,在服务增多的情况下,也可以通过增加代理模块的方法来扩展服务器功能。

4) 系统实现环节采用开放的OpenSSL软件包来辅助系统的实现,利用开放源代码OpenSSL提供的应用程序接口来开发实现。节省开发时间,避免不必要的错误。除了模拟实现安全代理系统之外,还对仿真结论做了总结。

由于本人时间和精力有限,又由于本系统工作量偏大,时间紧促,还有许多需要完善的地方。论文存在以下不足:

1) 对SSL安全缺陷的改进方案有些地方尚不够具体,以参照PMI(特权管理基础设施)增加属性证书为例,在实践中具体如何操作有待细化。

2) 对安全代理的设计出现了一种矛盾,安全强度是加强了,但复杂性也提高了,实现成本必然提高,这样可能会使SSL失去其简单的特点。虽然设计之初考虑到性能与安全性不能兼得,但是矛盾没有达到很好的解决。

另外,服务端安全代理的设计很少有人研究过,目前更没有一个成熟的产品投诸于使用。本文的设计只是从理论上探讨,并作了理论上的合理性分析,虽然提出了解决性能瓶颈的策略,但是最终没有能在实际中去开发应用。

随着Internet、软件技术和通信技术的不断发展,随着信息化进程的深入,人们的工作、学习和生活方式正在发生巨大变化,效率大为提高,信息资源得到最大程度的共享。紧随信息化发展而来的网络安全问题日渐凸出,如果不很好地解决这个问题,必将阻碍信息化发展的进程。并且网络安全建设是涉及我国经济发展、社会发展和国家安全的重大问题。所以网络安全研究工作仍然任重而道远。

附 录

附录A

对于客户端和服务端两方面的设计由于时间有限很难做到尽善尽美的设计与实现。客户端程序在实际应用中以核新软件开发公司开发的客户端代理系统为主,该系统成为网络证券及电子商务应用中应用最为广泛的系统。本人个人能力有限,没有做出一个可以取代核新客户端代理系统的完美设计。

附录B

参考文献

[1] 张凤琴. 教师激励的心理保健功效. 内蒙古: 内蒙古师范大学学报教育出版社, 2002

[2] 高允奔. 高校知识分子的个性心理特征分析. 南京理工大学学报, 2001, 32(5): 59-63

[3] 姚继军. 对现阶段高校人事分配制度改革的几点反思. 黑龙江高教研究, 2003, (2): 6-9

[4] 许崇祥, 范磊. 基于Diffie-Hellman算法的可否认认证协议. 计算机工程, 2002, 28(10): 145-146

[5] 卢开澄. 组合数学. 第2版. 北京: 清华大学出版社, 1999: 53-88

[6] A. J. WEELE.采购与供应链管理——分析、规划及其实践. 梅绍祖, 阮笑雷,巢来春译. 北京: 清华大学出版社, 2002: 22-26

[7] 张近. 等离子体技术在表面改性中的应用.http://www.cornalab.net/ xgzl/ dlztjz.htm,20##-08-16

[8] 林群, 仇计清, 郭彦平, 等. 无痛微积分. 河北科技大学学报, 2005, 26(4): 265-268

[9] J. CINTER, B. LALONDE, D. A. TAYLOR, et al. The Problem with Programs. Logistics

Management and Distribution, 1998, 20(12): 51-54

[10] 钟文发. 线性规划在可燃毒物配置中的应用. 赵玮. 运筹学的理论与应用——中国运筹学会第五届大会论文集. 西安: 西安电子科技大学出版社, 1996: 468-471

[11] 张忠. 微分半动力系统的不变集. [北京大学理学硕士论文]. 北京: 北京大学, 2004

[12] 陈锡宏. 一种温热外用药制备方案. 中国专利, 881056073. 1989-07-26

[13] GB/T 16159-1996, 汉语拼音正词法基本规则

[14] 杨桂青. 为了孩子我们全力以赴. 中国教育报, 20##-11-27(4)

[15] 郭咸纲. 西方管理思想史. 北京: 经济管理出版社, 2002

[16] O. SCHMIDT, D. S. HUNTET. Personnel Selection. Annual of Review Psychology, 1992,

(43): 627

[17] 赵深微. 知识型企业人力资源管理研究. 商业研究, 2001, (2): 12-16

[18] 雅克·拉丰, 大卫·马赫蒂摩. 激励理论. 北京: 中国人民大学出版社, 2002

[19] 弗郎西斯(C. Francis). 管理知识员工. 北京: 中国社会科学出版社, 2000

[20] A. H. MASLOW, Motivation and Personality. New York: Harper and Row, 1954: 28-33

[21] 马斯洛. 自我实现的人. 第2版. 北京: 三联书店, 1987

[22] J. S. ADAMS. Toward an Understanding of Inequity. New York: Journal of Abnormal and Social Psychology. 1963: 422-436

[23] 关力. 亚当斯及其公平理论. 管理现代化,1988(4)

[24] G·P·拉西姆, E·A·洛克, 黄燕. 目标设置理论. 企业管理, 2000, (9): 12-16

[25] 毕蛟. 斯金纳和强化理论. 管理现代化, 1988, (6): 6-9

攻读硕士学位期间所发表的论文

[1] 高允奔. 高校知识分子的个性心理特征分析. 南京理工大学学报, 2001, 32(5): 59-63

[2] 杨拉丰. Research and Realization of Security Proxy Based on SSL Protocol. ICEMI2007 Conference Proceedings, 2007, 2: 264-267

[2] 王锡宏. Research on Protecting the Safety in Web System With SSL. ICEMI2007 Conference Proceedings, 2007, 3: 40-43

致 谢

本论文是在教授的悉心指导下完成的。

。。。。。。

最后,谨向论文评阅人和各位评委专家表示最衷心的感谢!

个人简历

学位论文的作者本人的学习、工作经历。