Exchange服务器通讯端口

在这篇文章中,我要解释的是各种端口在Exchange服务器组成中的用处,向你提供一个更安全的使用、配置Exchange服务器的思路。

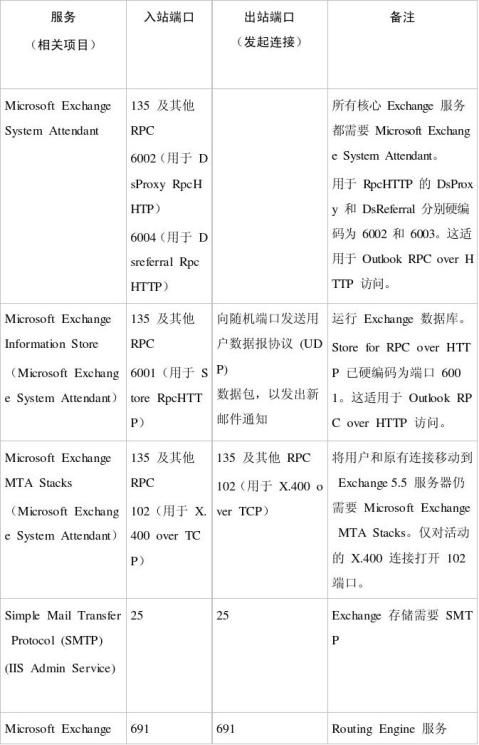

Exchange系统服务

Exchange系统服务是Exchange组件中最难去计划配置的服务之一。它主要使用入站TCP135端口,但是它也使用少数随意的端口连接RPC终结点映射器(Exchange系统服务不发起任何向外的连接)。这些随机端口使用超过1024的数字,但是数字会在每一次系统服务启动时发生变化。如果配置使用RPC OVER HTTP的话,TCP6002至6004端口就会被用于入站通信。

信息存储

Exchange信息存储接收入站通信在TCP135端口。如果使用RPC OVER HTTP的话,TCP6001端口也会被用于入站通信。信息存储使用出站通信来通知客户端新邮件。默认情况下,每一个Outlook客户端监听一个任意的UDP端口。这些任意的UDP端口不是用于通过RPC Over HTTP客户端访问服务器。RPC Over HTTP使用直接的服务器被动式访问信件(polling)来替代前面的方式。

邮件传输代理

邮件传输代理(MTA)用于Exchange5.5的通信,并且只通过X.400协议为服务器建立通信。邮件传输代理执行基于RPC通信在TCP135端口。X.400通信占用TCP102端口。 短消息传输协议(SMTP)

SMTP是Exchange Server的核心组成之一,并且SMTP通信一定不会被阻止。SMTP通信使用TCP25端口。

微软Exchange路由引擎

Exchange有一项很少被知道的功能就是使用的一个端口是路由引擎。路由引擎在你的Exchange organization中不同的服务器之间发送通信。路由引擎使用TCP691端口。 WWW发布服务

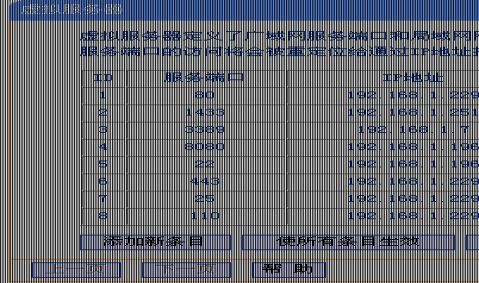

WWW发布服务不是Exchange中的技术部分,但它是IIS中的一个部分。尽管如此,这项服务提供了Outlook Web Access的核心功能。如果服务器是充当OWA的front-end server,那么WWW发布服务使用TCP80端口和443端口(提供SSL)。唯一同外界通信是必须通过

…… …… 余下全文