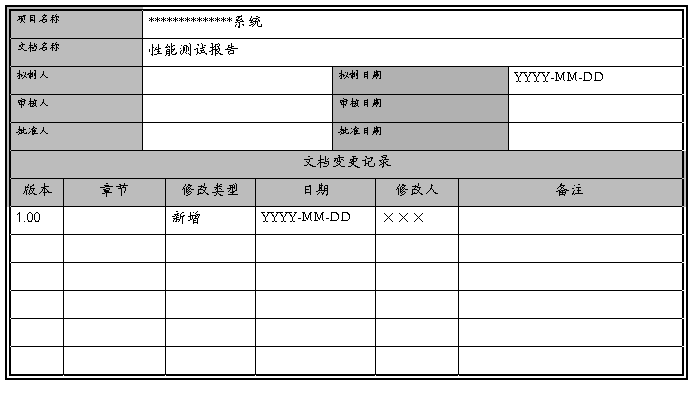

***********系统

性能测试报告

南海东软信息技术职业学院

YYYY年MM月DD日

文档说明

本文档所涉及到的文字和图表,仅限开发方和需求方内部使用,未经开发方的书面许可,请勿扩散到任何第三方。

目 录

1. 总述... 1

1.1 测试对象.... 1

1.2 测试目的.... 1

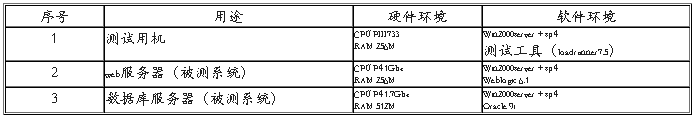

1.3 测试环境.... 1

1.4 测试依据.... 1

1.1 参考资料... 2

1.2 术语及缩写词... 2

1.3 计算公式... 2

2. 测试方法... 3

2.1 测试模型.... 3

2.2 测试过程简述.... 3

2.3 需记录的数据.... 3

3. 测试用例... 4

测试编号:1. 4

4. 测试结果... 5

4.1 查看记录内容.... 5

5. 测试结果分析... 6

6. 附件... 7

6.1 原始数据和计算结果.... 7

1. 总述

1.1 测试对象

web系统

1.2 测试目的

目的是在尽可能在模拟生产环境的前提下,实现以下目标:

Ø 测试交易线处理程序在生产环境的业务和用户量下,性能能否满足业务人员操作的需求;

Ø 模拟系统在生产能力峰值时的性能状况;

Ø 通过较长时间的测试执行可导致程序发生由于内存泄露引起的失败,揭示程序中的隐含的问题或冲突,从而修复体系中的薄弱环节。

Ø 发现性能瓶颈,为后期性能调优提供参考依据。

Ø 验证稳定性与可靠性:在一个生产负荷下执行测试一定的时间来评估系统稳定性和可靠性是否满足要求。

…… …… 余下全文