关于ssh端口转发的深入实例

作者: geminis 发表日期: 2006-07-04 02:54 复制链接

ssh的三个强大的端口转发命令:

ssh -C -f -N -g -L listen_port:DST_Host:DST_port user@Tunnel_Host

ssh -C -f -N -g -R listen_port:DST_Host:DST_port user@Tunnel_Host

ssh -C -f -N -g -D listen_port user@Tunnel_Host

-f Fork into background after authentication.

后台认证用户/密码,通常和-N连用,不用登录到远程主机。

-p port Connect to this port. Server must be on the same port.

被登录的ssd服务器的sshd服务端口。

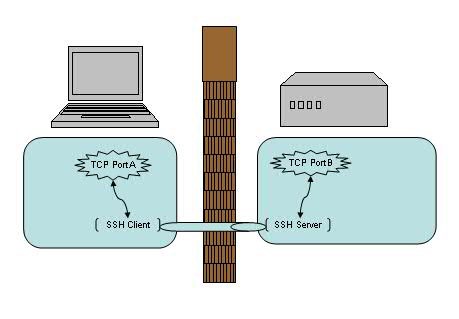

-L port:host:hostport

将本地机(客户机)的某个端口转发到远端指定机器的指定端口. 工作原理是这样的, 本地机器上分配了一个 socket 侦听 port 端口, 一旦这个端口上有了连接, 该连接就经过安全通道转发出去, 同时远程主机和 host 的 hostport 端口建立连接. 可以在配置文件中指定端口的转发. 只有 root 才能转发特权端口. IPv6 地址用另一种格式说明: port/host/hostport

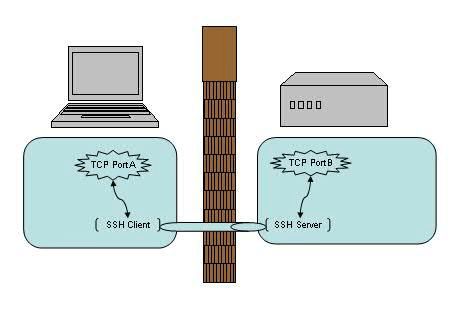

-R port:host:hostport

将远程主机(服务器)的某个端口转发到本地端指定机器的指定端口. 工作原理是这样的, 远程主机上分配了一个 socket 侦听 port 端口, 一旦这个端口上有了连接, 该连接就经过安全通道转向出去, 同时本地主机和 host 的 hostport 端口建立连接. 可以在配置文件中指定端口的转发. 只有用 root 登录远程主机才能转发特权端口. IPv6 地址用另一种格式说明: port/host/hostport

…… …… 余下全文