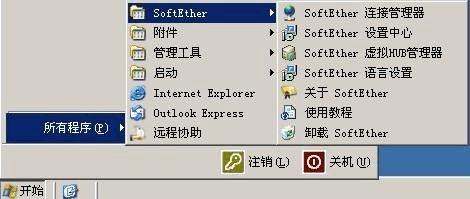

Windows 2003 上配置 VPN + NAT以及VPN的端口映射详解

用VPN+NAT再结合路由可以实现很方便的代理功能,适用于有一台能方便连接Internet的电脑,其他不在同一子网内的电脑能够连接到这台机器但不能完全访问Internet。比如好些学校的校园网,访问国外资源需要付流量费,此时可以找一台能够“出国”的服务器并采用此方案。

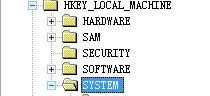

Windows 2003作为代理服务器时的配置方法如下:

1. 关闭防火墙,用“管理工具”中的“服务”将“Windows Firewall/Internet Connection Sharing (ICS)”设置为“禁止”状态,否则没法启用路由和远程访问。

2. 打开“管理工具”中的“路由和远程访问”配置界面,选中“路由和远程访问”节点下的“XX(本地)”(如果没有,则需要用“添加服务器”创建一个),用“操作”菜单下的“配置并启动路由和远程访问”,打开安装向导。

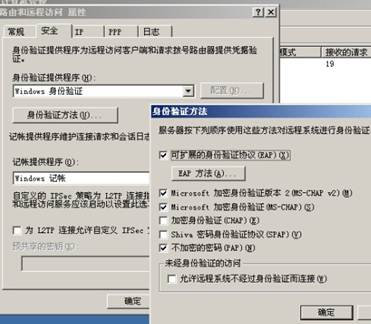

3. 通常情况下只有一块网卡(否则就不需要VPN了),选择“自定义配置”并继续,选中“VPN访问”和"NAT和基本防火墙"并继续,完成安装向导。

4. 会弹出对话框说已经完成安装,询问是否启动服务,选择“是”。

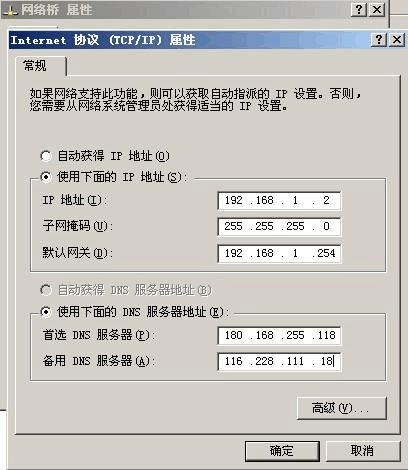

5. 可选步骤:选中“XX(本地)”,点右键打开“属性”对话框,在“IP”标签下的“IP地址指派”中选中“静态地址池”,并添加用于VPN连接的私有地址范围,比如10.1.0.1-32。

6. 打开“管理工具”中的“计算机管理”,选中“系统工具”->“本地用户和”->“用户”,双击允许进行VPN连接的用户,在用户属性的对话框中选择“拨入”标签,选中“远程访问权限(拨入或 VPN)”下的允许访问。

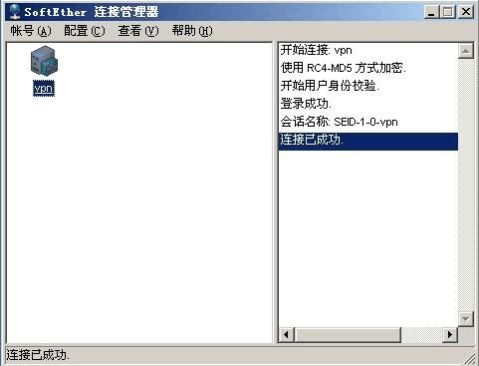

此时VPN功能已经配置好了,后面将讲述如何建立VPN连接。

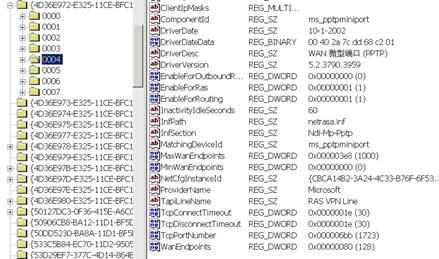

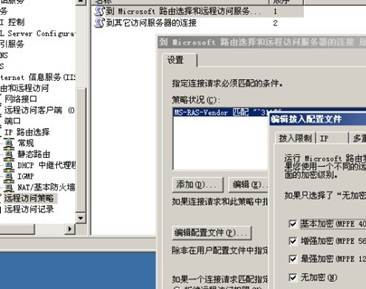

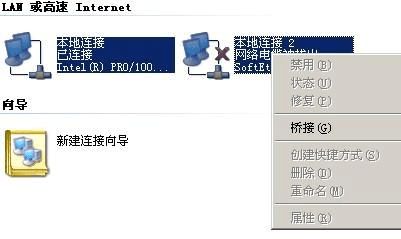

7. 选中“XX(本地)”->“IP路由选择”->“NAT/基本防火墙”,点击右键并“新增接口”,选择用来连接外部网络的接口,通常是“本地连接”,在弹出的对话框中选择“公共接口连接到Internet”,并选上“在此接口上启用NAT”,确定。

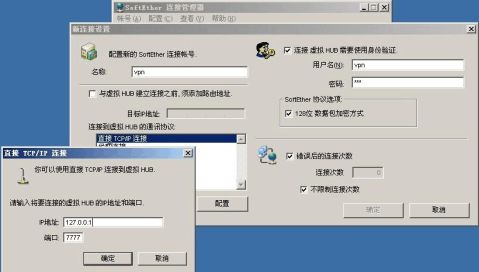

…… …… 余下全文