端口号和IP地址设置

如果发生服务器变动,或者系统其他软件占用78OA端口,就需要设置OA服务器的IP地址和端口号,按照以下方法操作

一、停止78OA相关服务

【开始】—>【运行】输入 services.msc 打开系统服务,停止78OA服务 78oa web service 。

在服务列表中,右键点击服务,点击【停止】。

二、修改端口号和IP地址

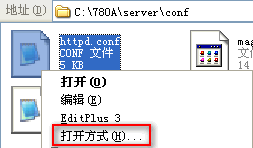

在78OA安装目录下的“ C:\78OA\server\conf ”文件夹下,用记事本打开文件

【httpd.conf】

在【打开方式】中选择“记事本”

第11行:{ Listen 80 }就是OA web服务监听端口,修改 Listen 后面的数字即可

第37行:{ ServerName 192.168.1.174 }是OA服务器的IP地址,修改 ServerName 后面的IP(可以是域名)地址即可

按键盘【Ctrl + S】快捷键保存 httpd.conf 文件

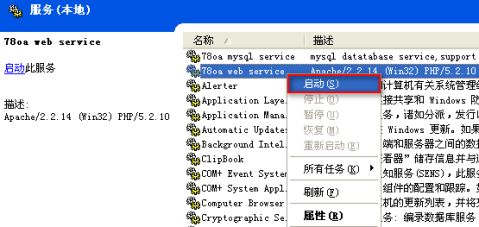

三、启动 78oa web service 服务

【开始】—>【运行】输入 services.msc 打开系统服务,启动78OA服务 78oa web service 。

在服务列表中,右键点击服务,点击【启动】。

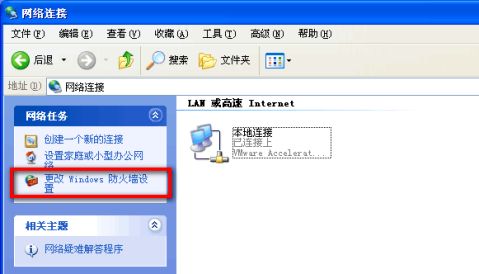

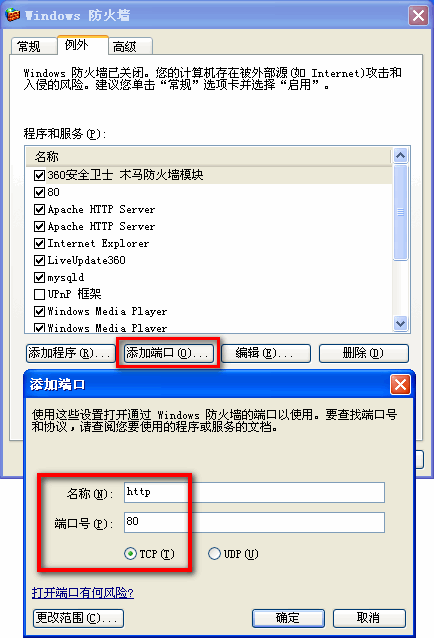

四、OA服务器防火墙添加端口

在服务器端电脑“开始”——“控制面板”——“网络连接”——“更改Windows防火墙设置”

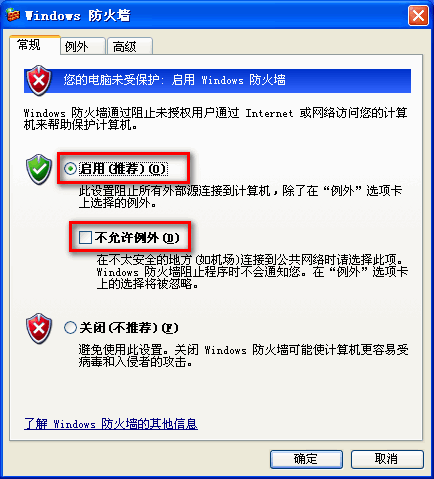

打开“Windows防火墙”设置界面,在“常规”标签启用防火墙(为了网络和系统安全),取消“不允许例外”前面的勾,如下设置:

点击“Windows防火墙”设置的“例外”——“添加端口”,添加OA端口号,TCP协议,如下图:

按“确定”退出。

Windows7防火墙设置请参考:《Windows7防火墙设置》

注意:

1、上面设置的放火强端口号必须和OA配置文件 httpd.conf 中的端口号保持一致;

…… …… 余下全文