计算机网络安全实验

本部分主要包括计算机网络操作系统的配置,网络扫描,网络监听,网络入侵。

1操作系统的安全配置:

一个好的网络系统配置会有利于计算机文件的安全,保护管理员的信息等,对操作系统的配置我们总共采用了初级配置,中级配置和高级配置相关步骤,现将其主要介绍如下:

注:(主要介绍Windows 2000服务器,同时本人可能用不同机器做不同实验,予以理解)

操作系统的安全将决定网络的安全,从保护级别上分成安全初级篇、中级篇和高级篇,共36条基本配置原则,本人只介绍部分相关配置:

准备工作:配置之前先进行基本配置包括 IP SubNet Mask Defaulf gateway DNS :

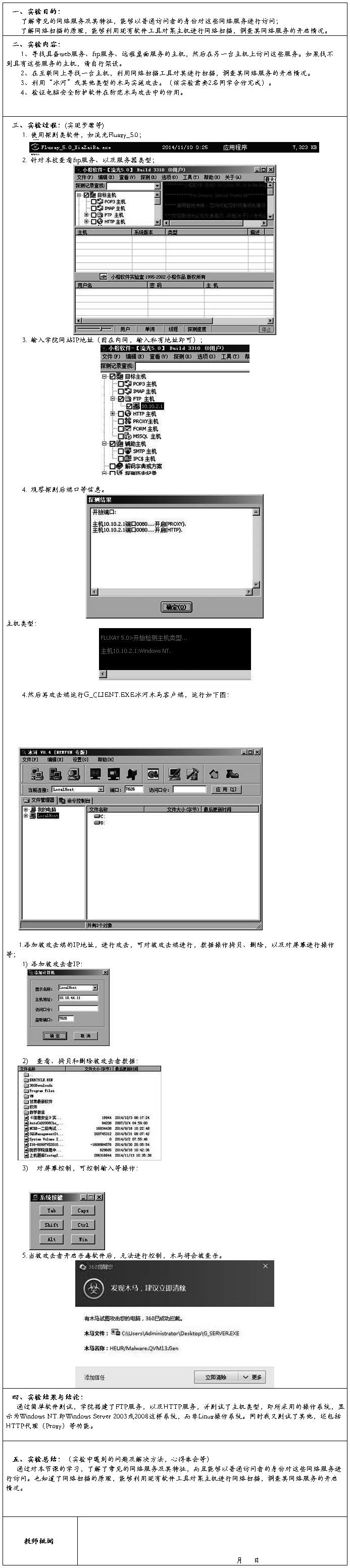

首先使用IPconfig查看网络的相关配置如下图:

图1-1 本地网络相关配置图

由于事先网络中心已经对其进行配置,我们只需打开网上邻居的属性TCP/IP协议双击进行配置即可,当然如果是一台笔记本经常移动我们可以采用DHCP协议对其进行默认配置即可。

1.1初级配置:

1. 停止Guest账号:

在计算机管理的用户里面把Guest帐号停用,任何时候都不允许Guest帐号登陆系统。

为了保险起见,最好给Guest 加一个复杂的密码,可以打开记事本,在里面输入一串包含特殊字符,数字,字母的长字符串这里我们设置liuyaotao。用它作为Guest帐号的密码。并且修改Guest帐号的属性,设置拒绝远程访问,Xp中没有密码设置的功能。2000系统和2000sever有,具体演示在录像中。

2. 限制用户数量:

去掉所有的测试帐户、共享帐号和普通部门帐号等等。用户组策略设置相应权限,并且经常检查系统的帐户,删除已经不使用的帐户。打开控制面板,用户管理进行相关的操作。一般对于Windows NT/2000/XP主机,如果系统帐户超过10个,一般能找出一两个弱口令帐户,对系统不利,所以帐户数量要小于十个,这里我们设置用户为3个 Administrator,Student,Guest,具体演示在录像之中,请予以观赏。

…… …… 余下全文

《信息安全》

实验报告(4)

《信息安全》

实验报告(4)

实验名称:________________ 指导教师:___________ 完成日期:________________

实验名称:________________ 指导教师:___________ 完成日期:________________