实验报告

填写时间:

…… …… 余下全文

实验四 sniffer抓包工具使用与编程实现

实验目的:

1.、掌握sniffer嗅探器抓包工具的使用;

2、掌握C#实现sniffer抓包程序;

实验前首先安装WinPcap_4_0_2

实验内容:

1、 应用sniffer实现抓包和析包;

2、 阅读C#抓包析包软件;

3、 实验报告写出sniffer的工作过程和 抓包析包原理;

一、什么是sniffer

与电话电路不同,计算机网络是共享通讯通道的。共享意味着计算机能够接收到发送给其它计算机的信息。捕获在网络中传输的数据信息就称为sniffing(窃听)。以太网是现在应用最广泛的计算机连网方式。以太网协议是在同一回路向所有主机发送数据包信息。数据包头包含有目标主机的正确地址。一般情况下只有具有该地址的主机会接受这个数 据包。如果一台主机能够接收所有数据包,而不理会数据包头内容,这种方式通常称为"混杂" 模式。由于在一个普通的网络环境中,帐号和口令信息以明文方式在以太网中传输,一旦入侵者获 得其中一台主机的root权限,并将其置于混杂模式以窃听网络数据,从而有可能入侵网络中的所有计算机。

二、sniffer工作原理

通常在同一个网段的所有网络接口都有访问在物理媒体上传输

的所有数据的能力,而每个网络接口都还应该有一个硬件地址,该硬件地址不同于网络中存在的其他网络接口的硬件地址,同时,每个网络至少还要一个广播地址。(代表所有的接口地址),在正常情况下,一个合法的网络接口应该只响应这样的两种数据帧:

1、帧的目标区域具有和本地网络接口相匹配的硬件地址。

2、帧的目标区域具有"广播地址"。

在接受到上面两种情况的数据包时,nc通过cpu产生一个硬件中断,该中断能引起操作系统注意,然后将帧中所包含的数据传送给系统进一步处理。

而sniffer就是一种能将本地nc状态设成(promiscuous)状态的软件,当nc处于这种"混杂"方式时,该nc具备"广播地址",它对所有遭遇到的每一个帧都产生一个硬件中断以便提醒操作系统处理流经该物理媒体上的每一个报文包。(绝大多数的nc具备置成promiscuous方式的能力)

…… …… 余下全文

第一次实验:利用Wireshark软件进行数据包抓取

1.3.2 抓取一次完整的网络通信过程的数据包实验

一,实验目的:

通过本次实验,学生能掌握使用Wireshark抓取ping命令的完整通信过程的数据包的技能,熟悉Wireshark软件的包过滤设置和数据显示功能的使用。

二,实验环境:

操作系统为Windows 7,抓包工具为Wireshark.

三,实验原理:

ping是用来测试网络连通性的命令,一旦发出ping命令,主机会发出连续的测试数据包到网络中,在通常的情况下,主机会收到回应数据包,ping采用的是ICMP协议。

四,验步骤:

1.确定目标地址:选择www.baidu.com作为目标地址。

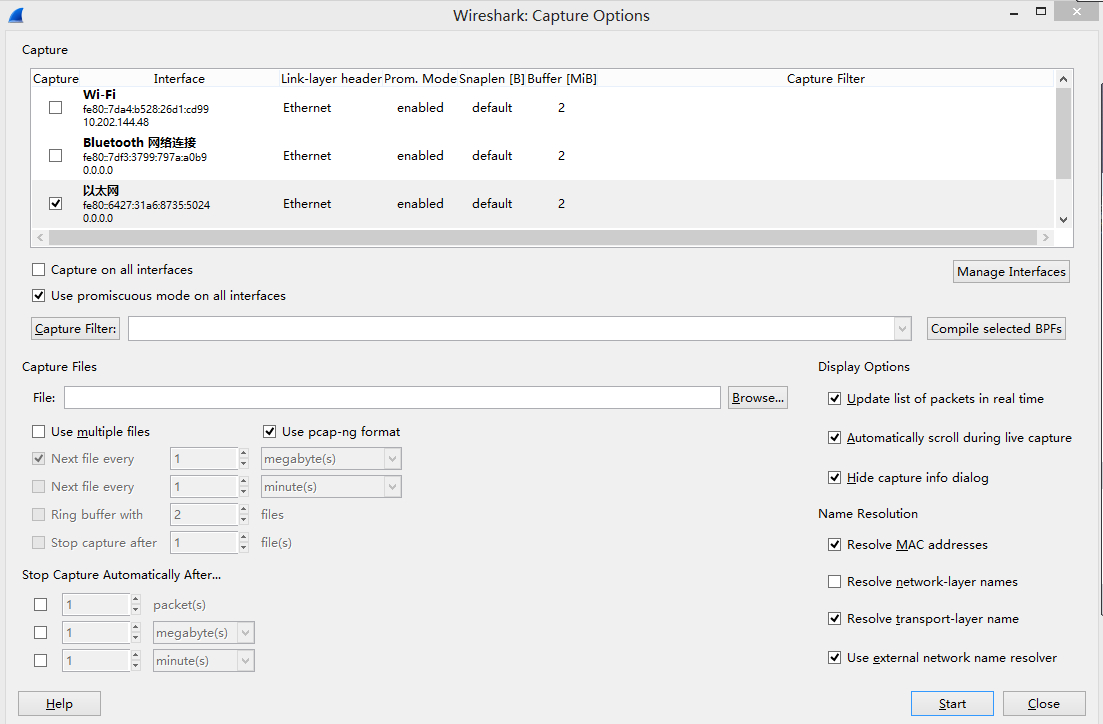

2.配置过滤器:针对协议进行过滤设置,ping使用的是ICMP协议,抓包前使用捕捉过滤器,过滤设置为icmp,如图 1- 1

…… …… 余下全文

华北电力大学

实验报告

|

|

实验名称 使用sniffer 工具嗅探

课程名称 信息安全实验课程

|

|

学生姓名:金祥,唐正鑫 ,王鑫 专业班级:信安1301

学 号:2013090401-07 -20 -21 成 绩:

指导教师:李天 实验日期:2014.7.4

一、实验目的

通过本次实验,了解sniffer的基本作用,并能通过sniffer对指定的网络行为所产生的数据包进行抓取,并了解sniffer的报文发送与监视功能。

通过使用Sniffer Pro软件掌握Sniffer(嗅探器)工具的使用方法,实现捕捉FTP,HTTP等协议的数据包,以理解TCP/IP协议中多种协议的数据结构,会话连接建立和终止的过程,TCP序列号,应答序号的变化规律。并且,通过实验了解FTP,HTTP等协议明文传输的特性,以建立安全意识,防止FTP,HTTP等协议由于传输明文密码造成的泄密。

…… …… 余下全文

西安郵電學院

计算机网络技术及应用实验

报 告 书

实验题目 Wireshark抓包分析实验

一、 实验目的

1、了解并会初步使用Wireshark,能在所用电脑上进行抓包

2、了解IP数据包格式,能应用该软件分析数据包格式

3、查看一个抓到的包的内容,并分析对应的IP数据包格式

二、 实验内容

1、安装Wireshark,简单描述安装步骤。

2、 打开wireshark,选择接口选项列表。或单击“Capture”,配置“option”选项。

3、 设置完成后,点击“start”开始抓包,显示结果。

4、 选择某一行抓包结果,双击查看此数据包具体结构。

5、 捕捉IP数据报。

①写出IP数据报的格式。

②捕捉IP数据报的格式图例。

③针对每一个域所代表的含义进行解释。

三、 实验内容(续,可选)

1、捕捉特定内容

捕捉内容:http

步骤:①在wireshark软件上点开始捕捉。

②上网浏览网页。

③找到包含http格式的数据包,可用Filter进行设置,点击

中的下拉式按钮,选择http。

④在该数据帧中找到Get 的内容。

…… …… 余下全文

用Sniffer抓包分析以太网帧

www.net130.com 日期:20##-6-9 浏览次数:14494

出处:思科 思索

用sniffer抓icmp包来分析。

1。ping 192.168.1.1 -l 0

ping一个ip,指定携带的数据长度为0

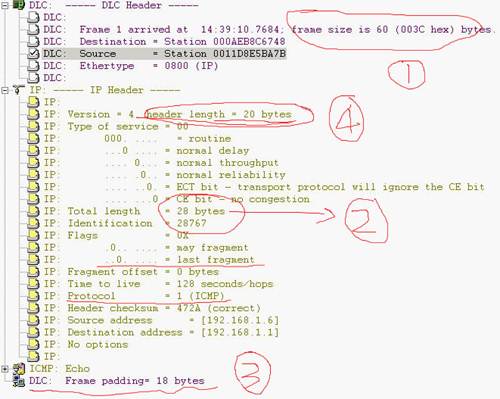

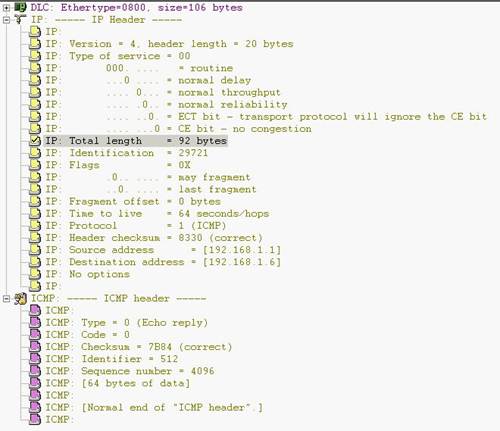

抓包分析如图:

从图上的1处我们可以看到这个数据总大小是:60byte

从2处看到ip数据总长度:28byte

ip数据为什么是28byte?

因为ip头部是20个字节(4处标记的),而icmp头部是8个字节,因为我们的ping是指定数据长度为0的 ,所以icmp里不带额外数据,即:

28=20+8

而我们知道以太网类型帧头部是 6个字节源地址+6个字节目标地址+2个字节类型=14字节

以太网帧头部+ip数据总长度=14+28=42

注意3处标记的,填充了18个字节。

42+18=60

刚好等于总长度,其实这里我们需要注意到这里捕捉到帧不含4个字节的尾部校验,如果加上4字节尾部校验,正好等于64!

64恰好是以太类型帧最小大小。

在图中我们还可以看到 这个帧没有分割,flags=0x,因为不需要分割。

再分析一个

ping 192.168.1.1 -l 64

数据大小106byte

106-14(以太类型帧头部)=92

刚好等于ip部分的显示大小

92-20(ip)-8(icmp头)=64

刚好等于我们指定的64字节ping 包

以太网帧实际承载数据部分最大为1500,这里面还包含其他协议的报头,所以实际承载数据肯定小于1500,如果ping 192.168.1.1 -l 1500,那么数据必要会被分割,但计算方法还是一样的,只是需要特别注意,后续帧无需包含第一个帧所包含的icmp报头。

所以第一个帧的大小会是 1500(实际数据部分大小,含ip和icmp报头)+14(以太类型帧头部)=1514,在第一个帧里实际携带了多少数据的是1500-20(IP 报头)-8(icmp报头)=1472,剩余28bytes数据会在后续帧中

后续帧大小:14(以太类型头)+20(ip头)+28(实际数据)=62

注意上面的计算我们都不计算尾部4字节校验的。可以实际抓包验证上面的分析。

…… …… 余下全文

Tcp协议的数据包

GET / HTTP/1.1(“GET”表示我们所使用的HTTP动作,其他可能的还有“POST”等,GET的消息没

有消息体,而POST消息是有消息体的,消息体的内容 就是要POST的数据,

HTTP1.1表示使用的是HTTP1.1协议)

Accept: */* (什么都接收)

Accept-Language: zh-cn (接受的语言形式)

Accept-Encoding: gzip, deflate (代表本地可以接收压缩格式的数据)

User-Agent: Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1; SV1; CIBA; .NET CLR 3.0.04506.648; .NET CLR 3.5.21022; .NET CLR 2.0.50727) (本机信息)

Host: 210.43.0.10 (请求的主机IP地址)

Connection: Keep-Alive (表示使用Keep-Alive方式,即数据传递完并不立即关闭连接)

Cookie: ASPSESSIONIDACSSDCBR=APMJMJMAIGOGBOAPIBPMDGGL (cookie信息,用于记录用户在该网

站的浏览足迹)

HTTP/1.1 200 OK ( “HTTP/1.1”表示所使用的协议,后面的“200 OK”是HTTP返回代码,200

就表示操作成功,还有其他常见的如404表示对象未找到,500表示服务器

错误,403表示不能浏览目录等)

Date: Sun, 05 Jun 2011 06:00:24 GMT (处理此请求的时间)

Server: Microsoft-IIS/6.0 (主机服务器版本)

X-Powered-By: ASP.NET (ASP.Net的一个附加提示,没什么实际用处)

…… …… 余下全文