xx网站安全漏洞检查报告

目录:

1工作描述

本次项目的安全评估对象为:http://

安全评估是可以帮助用户对目前自己的网络、系统、应用的缺陷有相对直观的认识和了解。以第三方角度对用户网络安全性进行检查,可以让用户了解从外部网络漏洞可以被利用的情况,安全顾问通过解释所用工具在探查过程中所得到的结果,并把得到的结果与已有的安全措施进行比对。

2安全评估方式

安全评估主要依据联想网御安全工程师已经掌握的安全漏洞和安全检测工具,采用工具扫描 + 手工验证的方式。模拟黑客的攻击方法在客户的授权和监督下对客户的系统和网络进行非破坏性质的攻击性测试。

3安全评估的必要性

安全评估利用网络安全扫描器、专用安全测试工具和富有经验的安全工程师的人工经验对授权测试环境中的核心服务器及重要的网络设备,包括服务器、防火墙等进行非破坏性质的模拟黑客攻击,目的是侵入系统并获取机密信息并将入侵的过程和细节产生报告给用户。

安全评估和工具扫描可以很好的互相补充。工具扫描具有很好的效率和速度,但是存在一定的误报率和漏报率,并且不能发现高层次、复杂、并且相互关联的安全问题;安全评估需要投入的人力资源较大、对测试者的专业技能要求很高(安全评估报告的价值直接依赖于测试者的专业技能),但是非常准确,可以发现逻辑性更强、更深层次的弱点。

此次安全评估的范围:

4安全评估方法

信息收集

信息收集分析几乎是所有入侵攻击的前提/前奏/基础。“知己知彼,百战不殆”,信息收集分析就是完成的这个任务。通过信息收集分析,攻击者(测试者)可以相应地、有针对性地制定入侵攻击的计划,提高入侵的成功率、减小暴露或被发现的几率。

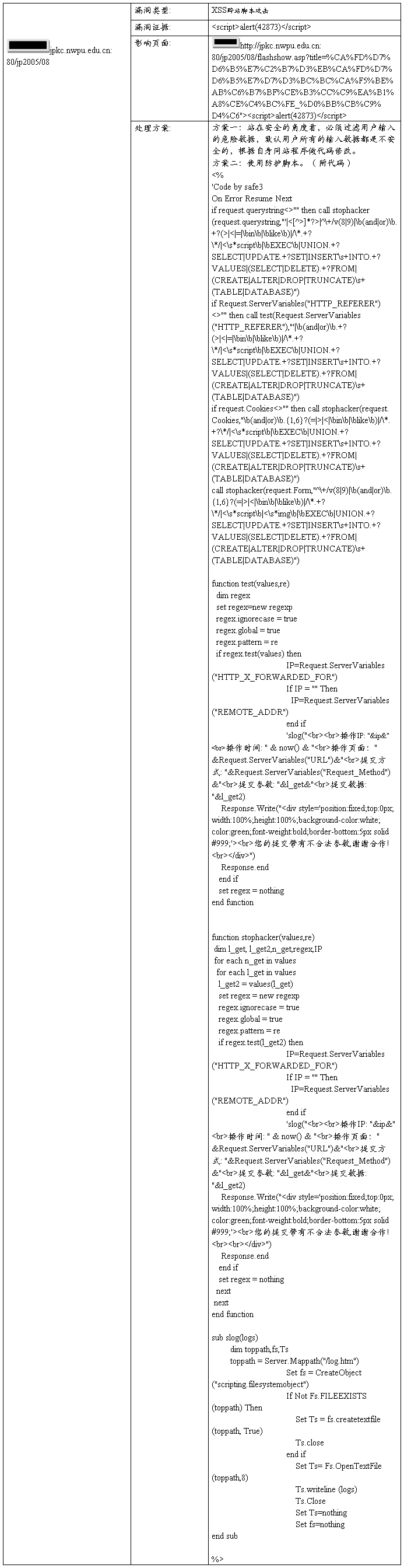

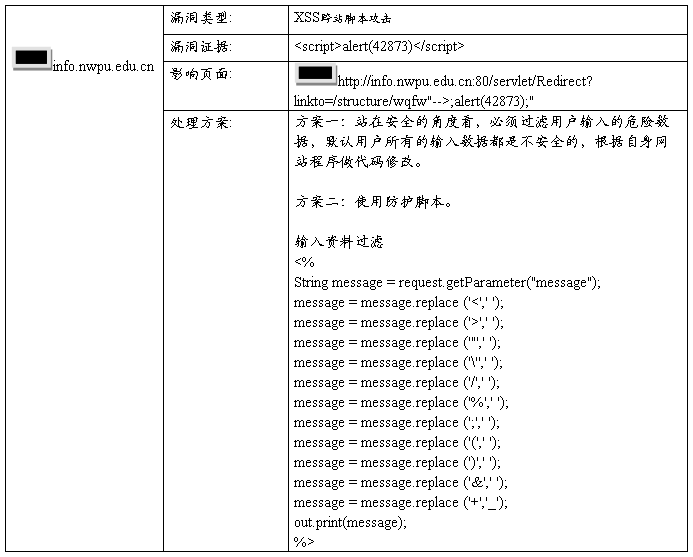

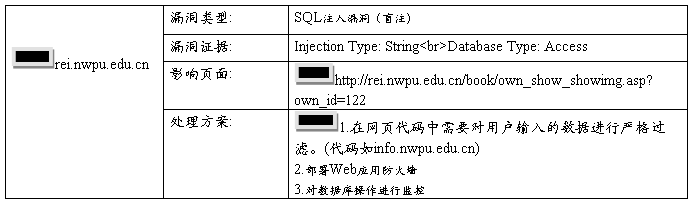

本次评估主要是启用网络漏洞扫描工具,通过网络爬虫测试网站安全、检测流行的攻击 、如交叉站点脚本、SQL注入等。

权限提升

通过收集信息和分析,存在两种可能性,其一是目标系统存在重大弱点:测试者可以直接控制目标系统,这时测试者可以直接调查目标系统中的弱点分布、原因,形成最终的测试报告;其二是目标系统没有远程重大弱点,但是可以获得远程普通权限,这时测试者可以通过该普通权限进一步收集目标系统信息。接下来,尽最大努力获取本地权限,收集本地资料信息,寻求本地权限升级的机会。这些不停的信息收集分析、权限升级的结果构成了整个安全评估过程的输出。

…… …… 余下全文