网络攻防对抗

实验报告

实验名称:防火墙技术(实验八)

指导教师:

专业班级:

姓 名:

学 号:

电子邮件:___

实验地点: _

实验日期:

实验成绩:

一、实验目的

防火墙是网络安全的第一道防线,按防火墙的应用部署位置分类,可以分为边界防火墙、个人防火墙和分布式防火墙三类。通过实验,使学生了解各种不同类型防火墙的特点,掌握个人防火墙的工作原理和规则设置方法,掌握根据业务需求制定防火墙策略的方法。

二、 实验原理

防火墙是网络安全的第一道防线,按防火墙的应用部署位置分类,可以分为边界防火墙、个人防火墙和分布式防火墙三类。

1.防火墙的基本原理

防火墙(firewall)是一种形象的说法,本是中世纪的一种安全防务:在城堡周围挖掘一道深深的壕沟,进入城堡的人都要经过一个吊桥,吊桥的看守检查每一个来往的行人。对于网络,采用了类似的处理方法,它是一种由计算机硬件和软件的组合,使互联网与内部网之间建立起一个安全网关( security gateway), 也就是一个电子吊桥,从而保护内部网免受非法用户的侵入,它其实就是一个把互联网与内部网(通常指局域网或城域网)隔开的屏障。它决定了哪些内部服务可以被外界访问、可以被哪些人访问,以及哪些外部服务可以被内部人员访问。防火墙必须只允许授权的数据通过,而且防火墙本身也必须能够免于渗透。

防火墙也并不能防止内部人员的蓄意破坏和对内部服务器的攻击,但是,这种攻击比较容易发现和察觉,危害性也比较小,这一般是用公司内部的规则或者给用户不同的权限来控制。

2. 防火墙的分类

目前市场的防火墙产品主要分类如下:

(1)从软、硬件形式上 软件防火墙和硬件防火墙以及芯片级防火墙。 (2)从防火墙技术 “包过滤型”和“应用代理型”两大类。

…… …… 余下全文

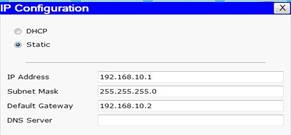

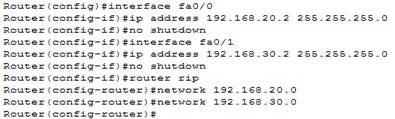

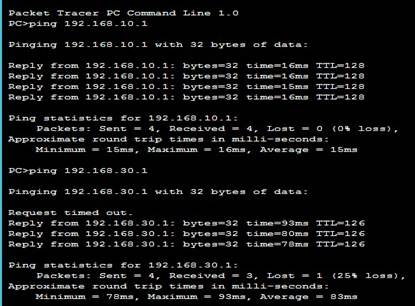

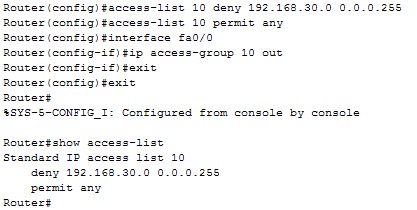

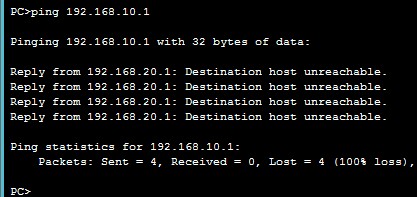

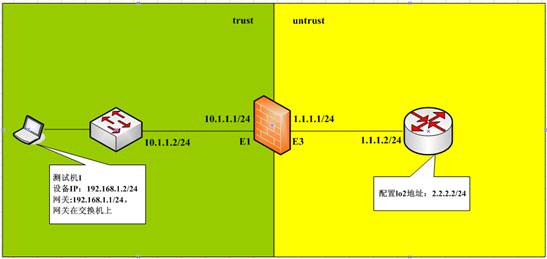

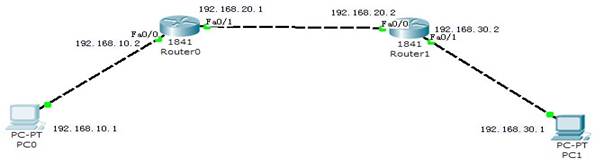

配置PC0及PC1的IP地址:

配置PC0及PC1的IP地址: